Kimlik doğrulama protokolü - Authentication protocol

Bir kimlik doğrulama protokolü bir bilgisayar türüdür iletişim protokolü veya kriptografik protokol transferi için özel olarak tasarlanmış kimlik doğrulama iki varlık arasındaki veriler. Alıcı varlığın bağlanan varlığın kimliğini doğrulamasına (örneğin, bir Sunucuya bağlanan İstemci) ve ayrıca kimlik doğrulama için gerekli bilgi türünü ve sözdizimini bildirerek kendisini bağlanan varlıkta (Sunucudan bir istemciye) doğrulamasına izin verir.[1] Bilgisayar ağları içinde güvenli iletişim için gereken en önemli koruma katmanıdır.

Amaç

Ağ üzerinden artan miktarda güvenilir bilginin erişilebilir olmasıyla, yetkisiz kişilerin bu verilere erişimini engelleme ihtiyacı ortaya çıktı. Bilgi işlem dünyasında birinin kimliğini çalmak kolaydır - veri isteyen kişinin / bilgisayarın gerçekten söylediği kişi olup olmadığını anlamak için özel doğrulama yöntemlerinin icat edilmesi gerekiyordu.[2] Kimlik doğrulama protokolünün görevi, kimlik doğrulamanın yürütülmesi için gereken tam adım dizisini belirlemektir. Ana protokol ilkelerine uymak zorundadır:

- Bir Protokol iki veya daha fazla tarafı içermelidir ve protokole dahil olan herkesin protokolü önceden bilmesi gerekir.

- Dahil olan tüm taraflar protokole uymak zorundadır.

- Bir protokolün açık olması gerekir - her adımın tam olarak tanımlanması gerekir.

- Bir protokol eksiksiz olmalıdır - her olası durum için belirli bir eylem içermelidir.

Basit kimlik doğrulama protokolü kullanan parola tabanlı kimlik doğrulamanın bir örneği:

Alice (doğrulanmak isteyen bir varlık) ve Bob (Alice'in kimliğini doğrulayan bir varlık), kullanmayı kabul ettikleri protokolün farkındadır. Bob, Alice'in şifresini karşılaştırma için bir veritabanında sakladı.

- Alice, Bob'a şifresini protokol kurallarına uygun bir paket içinde gönderir.

- Bob, alınan şifreyi veritabanında saklanan şifre ile karşılaştırır. Ardından, sonuca göre "Kimlik doğrulama başarılı" veya "Kimlik doğrulama başarısız" yazan bir paket gönderir.[3]

Bu, aşağıdakiler gibi birçok tehdide karşı savunmasız olan çok temel bir kimlik doğrulama protokolüne bir örnektir. kulak misafiri, tekrar saldırı, ortadaki adam saldırılar, sözlük saldırıları veya kaba kuvvet saldırıları. Çoğu kimlik doğrulama protokolü, bu saldırılara karşı dirençli olmak için daha karmaşıktır.[4]

Türler

PPP için geliştirilen kimlik doğrulama protokolleri Noktadan Noktaya Protokol

Protokoller esas olarak Noktadan Noktaya Protokol (PPP) sunucuları, sunucu verilerine erişim izni vermeden önce uzak istemcilerin kimliğini doğrulamak için. Çoğu, kimlik doğrulamanın temel taşı olarak bir parola kullanır. Çoğu durumda, parolanın önceden iletişim kuran varlıklar arasında paylaşılması gerekir.[5]

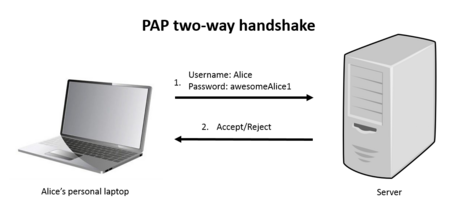

PAP - Şifre Doğrulama Protokolü

Parola Doğrulama Protokolü en eski kimlik doğrulama protokollerinden biridir. Kimlik doğrulama, istemci tarafından bir paket göndererek başlatılır. kimlik bilgileri (kullanıcı adı ve parola) bağlantının başlangıcında, istemcinin onay alınana kadar kimlik doğrulama isteğini tekrarlamasıyla.[6] Kimlik bilgileri gönderildiği için son derece güvenli değil "açıkta "ve tekrar tekrar, en basit saldırılara bile kulak misafiri ve ortadaki adam tabanlı saldırılar. Yaygın olarak desteklenmesine rağmen, bir uygulama daha güçlü bir kimlik doğrulama yöntemi sunarsa, bu yöntemin zorunlu PAP'tan önce teklif edilebilir. Karışık kimlik doğrulama (örneğin, dönüşümlü olarak hem PAP hem de CHAP kullanan aynı istemci) de beklenmez, çünkü CHAP kimlik doğrulaması, parolayı düz metin olarak gönderen PAP tarafından tehlikeye atılır.

ÇATLAK - Zorluk-el sıkışma kimlik doğrulama protokolü

Bu protokoldeki kimlik doğrulama işlemi her zaman sunucu / ana bilgisayar tarafından başlatılır ve oturum sırasında herhangi bir zamanda, hatta tekrar tekrar gerçekleştirilebilir. Sunucu, rastgele bir dize gönderir (genellikle 128B uzunluğunda). İstemci, şifreyi ve MD5 hash işlevi için alınan dizeyi kullanır ve ardından sonucu kullanıcı adıyla birlikte düz metin olarak gönderir. Sunucu aynı işlevi uygulamak için kullanıcı adını kullanır ve hesaplanan ve alınan hash'i karşılaştırır. Bir kimlik doğrulama başarılı veya başarısız.

EAP - Genişletilebilir Kimlik Doğrulama Protokolü

EAP başlangıçta PPP (Noktadan Noktaya Protokol) için geliştirilmiştir, ancak bugün yaygın olarak IEEE 802.3, IEEE 802.11 (WiFi) veya IEEE 802.16 bir parçası olarak IEEE 802.1x kimlik doğrulama çerçevesi. En son sürüm standartlaştırılmıştır RFC 5247. EAP'nin avantajı, istemci-sunucu kimlik doğrulaması için yalnızca genel bir kimlik doğrulama çerçevesi olmasıdır - kimlik doğrulamanın belirli yolu, EAP yöntemleri adı verilen birçok sürümünde tanımlanır. 40'tan fazla EAP yöntemi mevcuttur, en yaygın olanları şunlardır:

AAA mimari protokolleri (Kimlik Doğrulama, Yetkilendirme, Muhasebe)

Daha büyük ağlarda kullanıcıyı doğrulamak (Kimlik Doğrulama), sunucu verilerine erişimi kontrol etmek (Yetkilendirme) ve hizmetlerin faturalandırılması için gereken ağ kaynaklarını ve bilgileri izlemek için kullanılan karmaşık protokoller (Muhasebe).

TACACS, XTACACS ve TACACS +

Herhangi bir şifreleme olmadan IP tabanlı kimlik doğrulama kullanan en eski AAA protokolü (kullanıcı adları ve parolalar düz metin olarak taşındı). Daha sonraki sürüm XTACACS (Genişletilmiş TACACS) yetkilendirme ve muhasebe ekledi. Bu protokollerin her ikisi de daha sonra TACACS + ile değiştirildi. TACACS +, AAA bileşenlerini ayırır, böylece bunlar ayrı sunucularda ayrılabilir ve işlenebilir (örneğin Yetkilendirme için başka bir protokol bile kullanabilir). Kullanır TCP (Aktarım Kontrol Protokolü) tüm paketi taşımak ve şifreler. TACACS +, Cisco'ya aittir.

YARIÇAP

Uzaktan Kimlik Doğrulama Çevirmeli Kullanıcı Hizmeti (RADIUS) dolu AAA protokolü tarafından yaygın olarak kullanılan ISP. Kimlik bilgileri çoğunlukla kullanıcı adı-şifre kombinasyonu tabanlıdır, NAS ve UDP taşıma protokolü.[7]

ÇAP

Çap (protokol) RADIUS'tan geliştirilmiştir ve daha güvenilir TCP veya SCTP aktarım protokolü kullanımı ve sayesinde daha yüksek güvenlik gibi birçok iyileştirme içerir. TLS.[8]

Diğer

Kerberos (protokol)

Kerberos, merkezi bir ağ kimlik doğrulama sistemidir. MIT ve MIT'den ücretsiz bir uygulama olarak ve aynı zamanda birçok ticari üründe mevcuttur. Varsayılan kimlik doğrulama yöntemidir. Windows 2000 ve sonra. Kimlik doğrulama sürecinin kendisi, önceki protokollerden çok daha karmaşıktır - Kerberos, simetrik anahtar şifreleme, gerektiren güvenilir üçüncü şahıs ve kullanabilir açık anahtarlı şifreleme gerekirse kimlik doğrulamanın belirli aşamaları sırasında.[9][10][11]

Diğer çeşitli kimlik doğrulama protokollerinin listesi

- DİĞER ADIYLA

- CAVE tabanlı kimlik doğrulama

- CRAM-MD5

- sindirmek

- Ana Bilgisayar Kimlik Protokolü (KALÇA)

- LAN Yöneticisi

- NTLM, NT LAN Manager olarak da bilinir

- OpenID protokol

- Parola doğrulamalı anahtar sözleşmesi protokoller

- Ağ Erişimi için Kimlik Doğrulaması Taşıma Protokolü (PANA)

- Güvenli Uzak Parola protokolü (SRP)

- RFID-Kimlik Doğrulama Protokolleri

- Woo Lam 92 (protokol)

- SAML

Referanslar

- ^ Duncan, Richard (23 Ekim 2001). "Farklı Kimlik Doğrulama Yöntemlerine ve Protokollerine Genel Bakış". www.sans.org. SANS Enstitüsü. Alındı 31 Ekim 2015.

- ^ Shinder, Deb (28 Ağustos 2001). "Kimlik doğrulama yöntemlerini anlama ve seçme". www.techrepublic.com. Alındı 30 Ekim 2015.

- ^ van Tilborg, Henk C.A. (2000). Kriptolojinin Temelleri. Massachusetts: Kluwer Academic Publishers. sayfa 66–67. ISBN 0-7923-8675-2.

- ^ Smith, Richard E. (1997). İnternet Şifreleme. Massachusetts: Addison Wesley Longman. pp.1–27. ISBN 0-201-92480-3.

- ^ Halevi, Shai. "Açık anahtarlı şifreleme ve şifre protokolleri". CiteSeerX 10.1.1.45.6423. Alıntı dergisi gerektirir

| günlük =(Yardım) - ^ Vanek, Tomas. "Autentizacní telekomunikacních a datových sítích" (PDF). CVUT Prag. Arşivlenen orijinal (PDF) 4 Mart 2016 tarihinde. Alındı 31 Ekim 2015.

- ^ "AAA protokolleri". www.cisco.com. CISCO. Alındı 31 Ekim 2015.

- ^ Liu, Jeffrey (24 Ocak 2006). "Çapa Giriş". www.ibm.com. IBM. Alındı 31 Ekim 2015.

- ^ "Kerberos: Ağ Kimlik Doğrulama Protokolü". web.mit.edu. MIT Kerberos. 10 Eylül 2015. Alındı 31 Ekim 2015.

- ^ Schneier Bruce (1997). Uygulamalı Kriptografi. New York: John Wiley & Sons, Inc. s. 52–74. ISBN 0-471-12845-7.

- ^ "Geçmişin Protokolleri". srp.stanford.edu. Stanford Üniversitesi. Alındı 31 Ekim 2015.