Ortak Şifreleme Algoritması - Common Scrambling Algorithm

Ortak Şifreleme Algoritması (CSA) şifreleme algoritması kullanılan DVB dijital televizyon şifreleme için yayın video akışları.

CSA, tarafından belirlendi ETSI ve Mayıs 1994'te DVB konsorsiyumu tarafından kabul edildi. CSA3'ün yerini alıyor,[1] 128 bitlik bir kombinasyona dayalı AES ve gizli bir blok şifresi, XRC. Bununla birlikte, CSA3 henüz önemli bir kullanımda değil, bu nedenle CSA, DVB yayınlarını korumak için baskın şifre olmaya devam ediyor.

Tarih

CSA, 2002 yılına kadar büyük ölçüde gizli tutuldu. Patent belgeleri bazı ipuçları veriyordu, ancak sözde S kutuları, sır olarak kaldı. Bunlar olmadan, algoritmanın ücretsiz uygulamaları mümkün değildi. Başlangıçta, CSA yalnızca donanımda uygulanacak ve bunu zorlaştıracaktı. ters mühendislik mevcut uygulamalar.

2002'de FreeDec piyasaya sürüldü ve CSA'yı yazılım. Olarak piyasaya sürülmesine rağmen ikili sadece, sökme eksik detayları ortaya çıkardı ve algoritmanın daha yüksek seviyede yeniden uygulanmasına izin verdi Programlama dilleri.

CSA artık bütünüyle herkes tarafından biliniyor. kriptanalistler zayıflıkları aramaya başladı.

Şifrenin açıklaması

CSA algoritması iki farklı şifreden oluşur: bir blok şifresi ve bir akış şifresi.

Şifreleme modunda kullanıldığında, veriler ilk olarak 64 bit blok şifreleme kullanılarak şifrelenir. CBC modu, paket sonundan başlayarak. Akış şifresi daha sonra paket başlangıcından itibaren uygulanır.

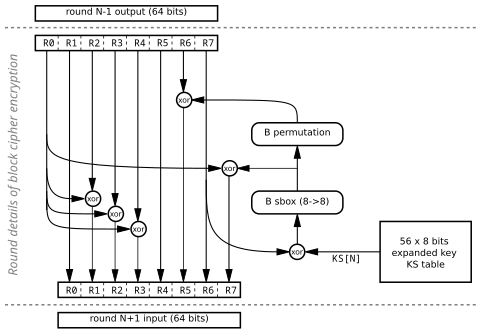

Blok şifresi

Blok şifreleme, 56 turda 64 bitlik blokları işler. Her turda genişletilmiş anahtardan 1 bayt kullanır.

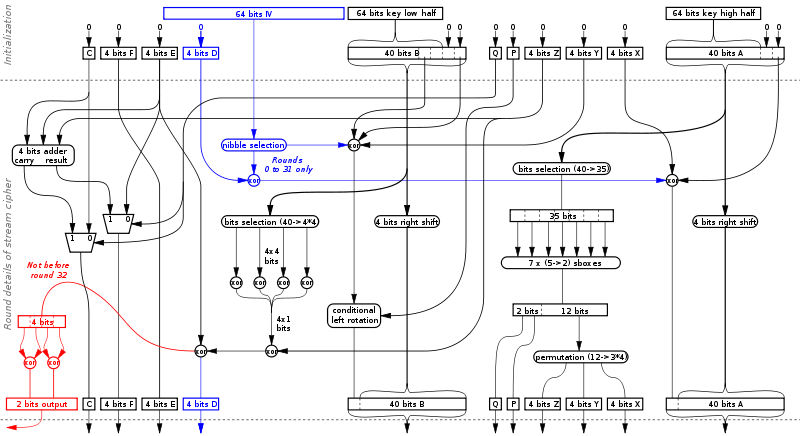

Kesintisiz şifreleme

Akış şifresinin ilk 32 turu başlatma için kullanılır ve herhangi bir çıktı üretmez. İlk 64 bitlik veri olarak kullanılır başlatma vektörü Akım şifresi daha sonra her turda paketin 64. bitinden başlayarak xored olan 2 bitlik sözde rasgele akış üretir.

Zayıf yönler

CSA kırılacak olsaydı, şifrelenmiş DVB aktarımları deşifre edilebilirdi ve bu da DVB'nin dijital karasal televizyon Avrupa'da ve başka yerlerde ve birçok uydu televizyon sağlayıcısı tarafından kullanılmaktadır.

Ücretli TV sistemine yapılan saldırıların çoğu, CSA'nın kendisini hedeflemedi, bunun yerine çeşitli anahtar değişimi sorumlu sistemler üreten CSA anahtarları (Conax, Irdeto, VideoGuard, vb.), ya tersine mühendislik yaparak ve algoritmaları tamamen kırarak ya da anahtarları yasal bir kod çözücüde üretilirken gerçek zamanlı olarak yakalayıp daha sonra başkalarına dağıtarak (sözde kart paylaşımı ).

Yazılım uygulamaları ve bit dilimleme

CSA'nın akış şifreleme kısmı, biraz dilimleme, aynı anda birçok bloğun veya aynı bloğun birçok farklı anahtarla şifresinin çözülmesini sağlayan bir yazılım uygulama tekniğidir. Bu, yazılımda uygulanan kaba kuvvet aramasını önemli ölçüde hızlandırır, ancak faktör pratik bir gerçek zamanlı saldırı için çok düşüktür.

Blok şifreleme kısmı, S kutuları mantıksal işlemler kullanılarak verimli bir şekilde uygulanamayacak kadar büyük (8x8), bit dilimlemenin normal bir uygulamadan daha verimli olması için bir ön koşul. Bununla birlikte, tüm işlemler 8 bitlik alt bloklarda olduğundan, algoritma normal SIMD veya bir "bayt dilimleme" biçimi. SIMD komut setlerinin çoğunda olduğu gibi ( AVX2 ) paralel arama tablolarını desteklemediğinde, S-box aramaları baytlı olmayan bir uygulamada yapılır, ancak algoritmanın geri kalanına entegrasyonları bayt dilimleme tarafından belirgin bir şekilde engellenmez.

Her iki teknik de kullanılmaktadır libdvbcsa, CSA'nın ücretsiz bir uygulaması.

Kriptanaliz

Çoğu veri hem blok hem de akış şifresi tarafından korunduğu için kriptanaliz daha zor hale getirilmiştir. Uyarlama kodları, yalnızca blok şifresi veya akış şifresi tarafından korunan bazı verilerin bulunduğu paketlere neden olabilir.[2]

Kaba kuvvet yaklaşımı

CSA algoritması 64 bit anahtarlar kullanırken, çoğu zaman anahtarın yalnızca 48 biti bilinmemektedir, çünkü bayt 3 ve 7 CA sistemlerinde eşlik baytları olarak kullanılır ve kolayca yeniden hesaplanabilir. Bu, olası bilinen düz metin saldırıları temel düz metin yapısı bilgisi ile birleştirildiğinde. İlk üç baytı olarak PES başlık her zaman 0x000001'dir, bir kaba kuvvet saldırısı. Böyle bir saldırı, milyonlarca olası anahtarı ortaya çıkarır, ancak yine de gerçek anahtarı kurtarmak için ikinci bir geçişte aynı anahtarla verilerin diğer bölümlerinin şifresini çözmeyi denemeyi pratik hale getirecek kadar azdır.

Bilinen düz metin saldırısı

2011'de bir grup Alman araştırmacı bir saldırı düzenledi[3] DVB sisteminde kullanıldığı gibi CSA'da. MPEG-2 dolgusunun sıklıkla uzun sıfır serileri gerektirdiğini ve 184 baytlık hücrelerin tamamının yalnızca sıfırlarla şifrelenmesine yol açtığını belirterek, bir gökkuşağı masa anahtarı sıfır bilinen bir bloktan kurtarmak. (Aynı şifreli metne sahip iki blok bulunursa, bir bloğun sıfır olduğu bilinmektedir, çünkü muhtemelen her ikisi de sıfır blok olacaktır.) Açıklanan saldırı, yaklaşık 7,9 TB depolama alanı gerektirecek ve GPU bir anahtarı yaklaşık yedi saniyede% 96,8 kesinlikle kurtarmak. Bununla birlikte, saldırı yalnızca bu tür tamamen sıfır doldurma blokları mevcut olduğunda (yani, çok az hareket veya gürültü içeren sahnelerde) etkilidir ve örneğin, bu tür tamamen sıfır hücrelerin şifrelenmemiş olarak gönderilmesiyle kolayca hafifletilebilir.

Bu, daha önce bahsedilen kaba kuvvet saldırı örneklerinden farklıdır, çünkü tüm hücrenin düz metin içeriği, gökkuşağı tablosunun zamanın ilerisinde hesaplanmasını sağlayan bir bloğun parçaları değil, saldırıdan önce bilinir.

Hata saldırısı

2004'te bir arıza saldırısı[4] blok şifresinde yayınlandı. Temel fikir, ara hesaplamalarda birkaç kasıtlı hata ortaya koymak ve son sekiz yuvarlak anahtarı çıkarmayı mümkün kılmaktı. Bundan son anahtar hesaplanabilir.

Çok az hataya ihtiyaç duyulmasına rağmen (ortalama olarak iki veya üç yuvarlak anahtar kurtarılır), hata saldırılarının gerçekleştirilmesi genellikle pratik değildir, çünkü zaten anahtara sahip olan bir kod çözücünün donanımı içindeki bitleri isteğe göre değiştirme yeteneğini gerektirir. soru.

Referanslar

- ^ "Arşivlenmiş kopya" (PDF). Arşivlenen orijinal (PDF) 2010-07-05 tarihinde. Alındı 2012-11-20.CS1 Maint: başlık olarak arşivlenmiş kopya (bağlantı)

- ^ http://sec.cs.kent.ac.uk/cms2004/Program/CMS2004final/p5a1.pdf

- ^ Tews, Erik; Wälde, Julian; Weiner, Michael (2011). "DVB-CSA'yı Kırmak". WEWoRC 2011.

- ^ Wirt, Kai (Kasım 2003). "DVB Ortak Karıştırma Algoritmasına hata saldırısı (Rapor 2004/289)". Cryptology ePrint Arşivi.