Alan Adı Sistemi - Domain Name System - Wikipedia

| İnternet protokol paketi |

|---|

| Uygulama katmanı |

| Taşıma katmanı |

| İnternet katmanı |

| Bağlantı katmanı |

Alan Adı Sistemi (DNS) bir hiyerarşik ve merkezi olmayan bilgisayara bağlı bilgisayarlar, hizmetler veya diğer kaynaklar için adlandırma sistemi İnternet veya özel bir ağ. Çeşitli bilgileri ile ilişkilendirir alan isimleri katılan varlıkların her birine atanır. En belirgin şekilde, daha kolay ezberlenmiş alan adlarını sayısal IP adresleri temeldeki bilgisayar hizmetlerini ve cihazlarını bulmak ve tanımlamak için gerekli ağ protokolleri. Dünya çapında bir dağıtılmış dizin hizmeti Alan Adı Sistemi, 1985'ten beri İnternet'in işlevselliğinin önemli bir bileşeni olmuştur.

Alan Adı Sistemi, alan adlarını atama ve bu adları belirleyerek bu adları İnternet kaynaklarına eşleme sorumluluğunu devreder. yetkili ad sunucuları her alan için. Ağ yöneticileri yetki verebilir. alt alanlar ayrılan ad alanlarının diğer ad sunucularına. Bu mekanizma dağıtılmış ve hata töleransı hizmet ve tek bir büyük merkezi veritabanından kaçınmak için tasarlanmıştır.

Alan Adı Sistemi, aynı zamanda, alan adı sisteminin teknik işlevselliğini de belirtir. veri tabanı özünde olan hizmet. DNS'de kullanılan veri yapılarının ve veri iletişim değişimlerinin ayrıntılı bir özelliği olan DNS protokolünü, İnternet Protokolü Paketi.

İnternet iki temel ad alanları, alan adı hiyerarşisi[1] ve internet protokolü (IP) adres alanları.[2] Alan Adı Sistemi, alan adı hiyerarşisini korur ve onunla adres alanları arasında çeviri hizmetleri sağlar. İnternet ad sunucuları ve bir iletişim protokolü Alan Adı Sistemini uygulayın.[3] DNS ad sunucusu, bir etki alanı için DNS kayıtlarını depolayan bir sunucudur; bir DNS ad sunucusu, veritabanına yönelik sorgulara yanıt verir.

DNS veritabanında depolanan en yaygın kayıt türleri, Yetki Başlangıcı içindir (SOA ), IP adresleri (Bir ve AAAA ), SMTP posta değiştiriciler (MX), ad sunucuları (NS), için işaretçiler ters DNS aramaları (PTR) ve alan adı takma adları (CNAME). Genel amaçlı bir veritabanı olması amaçlanmasa da, DNS, zaman içinde, diğer türdeki verilerin kayıtlarını saklamak için genişletilmiştir. DNSSEC kayıtlar veya insan sorguları için sorumluluk sahibi kişi (RP) kayıtları. DNS, genel amaçlı bir veri tabanı olarak aynı zamanda mücadelede de kullanılmıştır. istenmeyen e-posta (spam) saklayarak gerçek zamanlı kara delik listesi (RBL). DNS veritabanı geleneksel olarak yapılandırılmış bir metin dosyasında saklanır, bölge dosyası, ancak diğer veritabanı sistemleri yaygındır.

Fonksiyon

Alan Adı Sistemini açıklamak için sıklıkla kullanılan bir benzetme, Telefon rehberi insan dostu bilgisayarı çevirerek İnternet için ana bilgisayar adları IP adreslerine. Örneğin, alan adı www.example.com adreslere çevirir 93.184.216.34 (IPv4 ) ve 2606: 2800: 220: 1: 248: 1893: 25c8: 1946 (IPv6 ). DNS, aynı ana bilgisayar adını kullanmaya devam eden son kullanıcıları etkilemeden bir hizmetin ağdaki konumunun değişmesine izin vererek hızlı ve şeffaf bir şekilde güncellenebilir. Kullanıcılar, anlamlı Tekdüzen Kaynak Konum Belirleyicileri (URL'ler ) ve e-mail adresleri bilgisayarın hizmetleri gerçekte nasıl bulduğunu bilmek zorunda kalmadan.

DNS'nin önemli ve her yerde bulunan bir işlevi, aşağıdaki gibi dağıtılmış İnternet hizmetlerindeki merkezi rolüdür. bulut hizmetleri ve içerik dağıtım ağları.[4] Bir kullanıcı bir URL kullanarak dağıtılmış bir İnternet hizmetine eriştiğinde, URL'nin etki alanı adı, kullanıcıya yakın olan bir sunucunun IP adresine çevrilir. Burada kötüye kullanılan DNS'nin temel işlevi, farklı kullanıcıların eşzamanlı için farklı çeviriler alın aynı alan adı, DNS'nin geleneksel telefon rehberi görünümünden farklılaşan önemli bir nokta. Kullanıcılara yakın sunucular atamak için DNS'yi kullanma işlemi, İnternette daha hızlı ve daha güvenilir yanıtlar sağlamanın anahtarıdır ve çoğu büyük İnternet hizmeti tarafından yaygın olarak kullanılmaktadır.[5]

DNS, İnternetteki idari sorumluluk yapısını yansıtır.[6] Her bir alt alan adı bir bölge bir yöneticiye devredilen idari özerklik. Tarafından işletilen bölgeler için kayıt, idari bilgiler genellikle sicil bilgileriyle tamamlanır. RDAP ve KİM Hizmetler. Bu veriler, İnternet'teki belirli bir ana bilgisayar hakkında içgörü kazanmak ve bunun sorumluluğunu izlemek için kullanılabilir.[7]

Tarih

Bir ev sahibinin sayısal adresi yerine daha basit, daha akılda kalıcı bir ad kullanmak, ARPANET çağ. Stanford Araştırma Enstitüsü (şimdi SRI Uluslararası ) adlı bir metin dosyası tuttu HOSTS.TXT ana bilgisayar adlarını ARPANET'teki bilgisayarların sayısal adreslerine eşleyen.[8][9] Elizabeth Feinler ilk ARPANET dizinini geliştirdi ve sürdürdü.[10][11] Atanmış Numaralar Listesi olarak adlandırılan sayısal adreslerin bakımı, Jon Postel -de Güney Kaliforniya Üniversitesi 's Bilgi Bilimleri Enstitüsü (ISI), ekibi SRI ile yakından çalıştı.[12]

Adresler manuel olarak atandı. Ana bilgisayar adları ve adresleri dahil olmak üzere bilgisayarlar, SRI'larla iletişime geçilerek birincil dosyaya eklendi. Ağ Bilgi Merkezi Elizabeth Feinler tarafından yönlendirilen (NIC), mesai saatleri içinde telefonla.[13] Feinler daha sonra bir KİM kaynaklar, kişiler ve varlıklar hakkındaki bilgilerin alınması için NIC'deki bir sunucudaki dizin.[14] O ve ekibi alan kavramını geliştirdi.[14] Feinler, alan adlarının bilgisayarın fiziksel adresinin konumuna dayalı olmasını önerdi.[15] Eğitim kurumlarındaki bilgisayarlar etki alanına sahip olacaktır eğitsel, Örneğin.[16] O ve ekibi, 1972'den 1989'a kadar Host Naming Registry'yi yönetti.[17]

1980'lerin başlarında, tek, merkezi bir ana bilgisayar tablosunu korumak yavaş ve kullanışsız hale geldi ve ortaya çıkan ağ, teknik ve personel sorunlarını ele almak için otomatik bir adlandırma sistemi gerektirdi. Postel, beş rakip çözüm önerisi arasında bir uzlaşma sağlama görevini yönetti: Paul Mockapetris. Mockapetris bunun yerine 1983'te Alan Adı Sistemini oluşturdu.[13][18]

İnternet Mühendisliği Görev Gücü orijinal spesifikasyonları yayınladı RFC 882 ve RFC 883 Kasım 1983'te.[19][20]

1984'te dört Kaliforniya Üniversitesi, Berkeley öğrenciler, Douglas Terry, Mark Painter, David Riggle ve Songnian Zhou, ilkini yazdı Unix Berkeley İnternet Adı Etki Alanı için ad sunucusu uygulaması, genel olarak BIND.[21] 1985'te, Kevin Dunlap ARALIK DNS uygulamasını önemli ölçüde revize etti. Mike Karels, Phil Almquist ve Paul Vixie o zamandan beri BIND'ı sürdürüyor.[22] 1990'ların başında BIND, taşınan için Windows NT platform.

Kasım 1987'de, RFC 1034[1] ve RFC 1035[3] 1983 DNS spesifikasyonlarının yerini aldı. Birkaç ek yorum isteği çekirdek DNS protokollerine uzantılar önerdi.[23]

Yapısı

Etki alanı adı alanı

Alan adı alanı, bir ağaç veri yapısı. Ağaçtaki her düğüm veya yaprağın bir etiket ve sıfır veya daha fazla kaynak kayıtları (RR), alan adıyla ilişkili bilgileri tutan. Etki alanı adının kendisi, bir noktayla ayrılmış, sağdaki üst düğümünün adıyla birleştirilmiş etiketten oluşur.[24]

Ağaç alt bölümlere ayrılır bölgeler Başlayan kök bölgesi. Bir DNS bölgesi bölge yöneticisinin yönetimsel tercihlerine bağlı olarak tek bir alan adından veya birçok alan ve alt alan adından oluşabilir. DNS ayrıca aşağıdakilere göre bölümlenebilir: sınıf burada ayrı sınıflar, paralel ad alanı ağaçları dizisi olarak düşünülebilir.[25]

Herhangi bir bölge için idari sorumluluk, ek bölgeler oluşturarak bölünebilir. Yeni bölge üzerindeki otoritenin yetki verilmiş belirlenmiş bir ad sunucusuna. Ana bölge, yeni bölge için yetkili olmaktan çıkar.[25]

Alan adı sözdizimi, uluslararasılaştırma

Alan adlarını oluşturma kurallarının kesin açıklamaları, RFC 1035, RFC 1123, RFC 2181, ve RFC 5892. Bir alan adı teknik olarak adlandırılan bir veya daha fazla parçadan oluşur etiketler, örnek.com gibi geleneksel olarak birleştirilen ve noktalarla sınırlanan.

En sağdaki etiket, Üst düzey alan; örneğin, www.example.com alan adı üst düzey alana aittir com.tr.

Etki alanlarının hiyerarşisi sağdan sola doğru iner; soldaki her etiket bir alt bölümü belirtir veya alt alan adı sağdaki alan adı. Örneğin, etiket misal bir alt etki alanını belirtir com.tr etki alanı ve www ornek.com'un bir alt alanıdır. Bu alt bölümler ağacında 127'ye kadar seviye olabilir.[26]

Bir etiket sıfır ila 63 karakter içerebilir. Sıfır uzunluğundaki boş etiket, kök bölge için ayrılmıştır. Tam alan adı, metinsel sunumunda 253 karakter uzunluğunu aşamaz.[1] DNS'nin dahili ikili gösteriminde maksimum uzunluk, adın uzunluğunu da depoladığı için 255 sekizli depolama gerektirir.[3]

Etki alanı adı etiketlerinde bir sekizli ile gösterilebilen herhangi bir karakteri kullanmak için herhangi bir teknik sınırlama olmamasına rağmen, ana bilgisayar adları tercih edilen bir biçim ve karakter kümesi kullanır. Etiketlerde izin verilen karakterler, etiketlerin bir alt kümesidir. ASCII karakterlerden oluşan karakter seti a vasıtasıyla z, Bir vasıtasıyla Z, rakamlar 0 vasıtasıyla 9ve tire. Bu kural olarak bilinir LDH kuralı (harfler, rakamlar, kısa çizgiler). Alan adları büyük / küçük harften bağımsız olarak yorumlanır.[27] Etiketler kısa çizgiyle başlayamaz veya bitemez.[28] Ek bir kural, üst düzey alan adlarının tümüyle sayısal olmamasını gerektirir.[28]

DNS'de izin verilen sınırlı ASCII karakterleri, birçok dilin adlarının ve kelimelerinin kendi yerel alfabelerinde veya komut dosyalarında temsilini engelledi. Bunu mümkün kılmak için, ICANN onayladı Uygulamalarda Alan Adlarını Uluslararasılaştırma (IDNA) sistemi, web tarayıcıları gibi kullanıcı uygulamalarının harita Unicode kullanarak geçerli DNS karakter kümesine dizeler Zayıf kod. 2009 yılında ICANN, uluslararasılaştırılmış alan adının kurulumunu onayladı ülke kodu üst düzey etki alanları (ccTLDs). Ek olarak, birçok kayıtlar mevcut üst düzey alan adlarının (TLDs ) tarafından yönlendirilen IDNA sistemini benimsemiştir. RFC 5890, RFC 5891, RFC 5892, RFC 5893.

Ad sunucuları

Alan Adı Sistemi, bir dağıtılmış veritabanı sistemi kullanan istemci-sunucu modeli. Bu veritabanının düğümleri, ad sunucuları. Her etki alanının, o etki alanı ve ona bağlı etki alanlarının ad sunucuları hakkında bilgi yayınlayan en az bir yetkili DNS sunucusu vardır. Hiyerarşinin en üstüne, kök ad sunucuları, arama sırasında sorgulanacak sunucular (çözme) bir TLD.

Yetkili ad sunucusu

Bir yetkili ad sunucusu, yalnızca Yanıtlar Orijinal bir kaynak tarafından, örneğin etki alanı yöneticisi veya dinamik DNS yöntemleri ile yapılandırılmış verilerden gelen DNS sorgularına, yalnızca veri önbelleğini tutan başka bir ad sunucusuna bir sorgu yoluyla alınan yanıtların aksine.

Yetkili bir ad sunucusu, bir birincil sunucu veya bir ikincil sunucu. Tarihsel olarak terimler köle başı ve birincil ikincil bazen birbirinin yerine kullanıldı[29] ancak mevcut uygulama, ikinci biçimi kullanmaktır. Birincil sunucu, tüm bölge kayıtlarının orijinal kopyalarını depolayan bir sunucudur. İkincil bir sunucu özel bir otomatik güncelleme mekanizması DNS protokolünde, birincil kayıtların özdeş bir kopyasını korumak için birincil ile iletişim halinde.

Her DNS bölgesine bir dizi yetkili ad sunucusu atanmalıdır. Bu sunucu kümesi, ad sunucusu (NS) kayıtlarıyla birlikte üst etki alanı bölgesinde saklanır.

Yetkili bir sunucu, bunun kesin yanıtlar sağlama durumunu belirtir, yetkili, "Yetkili Cevap" (AA) yanıtlarında biraz.[3] Bu bayrak genellikle DNS yönetimi sorgu araçlarının çıktısında belirgin bir şekilde yeniden oluşturulur. kazmak, belirtmek için yanıtlayan ad sunucusunun söz konusu alan adı için bir otorite olduğunu.[3]

Operasyon

Bu bölüm için ek alıntılara ihtiyaç var doğrulama. (2014 Eylül) (Bu şablon mesajını nasıl ve ne zaman kaldıracağınızı öğrenin) |

Adres çözümleme mekanizması

Alan adı çözümleyicileri, en sağdaki (üst düzey) alan etiketiyle başlayan bir dizi sorgu ile söz konusu alan adından sorumlu alan adı sunucularını belirler.

Etki alanı adı çözümleyicisinin düzgün çalışması için, bir ağ ana bilgisayarı bir başlangıç önbelleği (ipuçları) kök ad sunucularının bilinen adreslerinden. İpuçları, güvenilir bir kaynaktan bir veri kümesi alınarak bir yönetici tarafından periyodik olarak güncellenir.

Çözümleyicinin işlemi hızlandırmak için önbelleğe alınmış kayıtları olmadığı varsayıldığında, çözüm süreci kök sunuculardan birine yapılan bir sorgu ile başlar. Tipik bir işlemde, kök sunucular doğrudan yanıt vermez, ancak daha yetkili sunuculara bir yönlendirme ile yanıt verir, örneğin, "www.wikipedia.org" için bir sorgu, org sunucular. Çözümleyici artık başvurulan sunucuları sorgular ve yetkili bir yanıt alana kadar bu işlemi yinelemeli olarak tekrarlar. Şema, tarafından adlandırılan ana bilgisayar için bu süreci göstermektedir. tam nitelikli alan adı "www.wikipedia.org".

İnternetteki her çözümün kökten başlaması gerekiyorsa, bu mekanizma kök sunuculara büyük bir trafik yükü yükler. Uygulamada Önbelleğe almak DNS sunucularında kök sunucuları boşaltmak için kullanılır ve sonuç olarak, kök ad sunucuları aslında tüm isteklerin yalnızca nispeten küçük bir bölümünde yer alır.

Özyinelemeli ve önbelleğe alma ad sunucusu

Teorik olarak, yetkili isim sunucuları İnternet'in çalışması için yeterlidir. Ancak, yalnızca yetkili ad sunucularının çalıştığı durumlarda, her DNS sorgusu adresinde özyinelemeli sorgularla başlamalıdır. kök bölgesi Alan Adı Sisteminin ve her bir kullanıcı sisteminin özyinelemeli işlem yapabilen çözümleyici yazılımı uygulaması gerekecektir.

Verimliliği artırmak, İnternet üzerindeki DNS trafiğini azaltmak ve son kullanıcı uygulamalarında performansı artırmak için, Alan Adı Sistemi, yapılandırmada belirlenen bir süre boyunca DNS sorgu sonuçlarını depolayan DNS önbellek sunucularını destekler (yaşama zamanı Tipik olarak, bu tür önbelleğe alma DNS sunucuları, DNS kökü ile başlayan belirli bir adı sorgulanan etki alanının yetkili ad sunucularına çözmek için gerekli özyinelemeli algoritmayı da uygular. İsim sunucusunda uygulanan bu fonksiyon ile kullanıcı uygulamaları tasarım ve operasyonda verimlilik kazanır.

Bir ad sunucusunda DNS önbelleğe alma ve özyinelemeli işlevlerin kombinasyonu zorunlu değildir; işlevler, özel amaçlar için sunucularda bağımsız olarak uygulanabilir.

internet servis sağlayıcıları genellikle müşterileri için özyinelemeli ve önbelleğe alan ad sunucuları sağlar. Buna ek olarak, birçok ev ağı yönlendiricisi, yerel ağdaki verimliliği artırmak için DNS önbelleklerini ve özyinelemeleri uygular.

DNS çözücüler

DNS'nin istemci tarafına DNS çözümleyici denir. Bir çözümleyici, sonuçta aranan kaynağın tam çözümüne (çeviri) yol açan sorguları başlatmaktan ve sıralamaktan sorumludur, örneğin, bir alan adının bir IP adresine çevrilmesi. DNS çözücüler, çeşitli sorgu yöntemlerine göre sınıflandırılır. yinelemeli, yinelemeli olmayan, ve yinelemeli. Bir çözüm süreci bu yöntemlerin bir kombinasyonunu kullanabilir.[1]

İçinde yinelemeli olmayan sorgu, bir DNS çözümleyici, sunucunun yetkili olduğu bir kayıt sağlayan veya diğer sunucuları sorgulamadan kısmi bir sonuç sağlayan bir DNS sunucusunu sorgular. Durumunda DNS çözümleyicinin önbelleğe alınması, yerelin yinelemeli olmayan sorgusu DNS önbelleği bir sonuç sağlar ve yukarı akış DNS sunucularından gelen ilk yanıtın ardından bir süre DNS kaynak kayıtlarını önbelleğe alarak yukarı akış DNS sunucularındaki yükü azaltır.

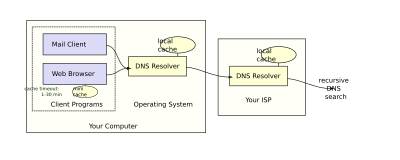

İçinde özyinelemeli sorgu, bir DNS çözümleyici, tek bir DNS sunucusunu sorgular ve bu da, talep eden adına diğer DNS sunucularını sorgulayabilir. Örneğin, basit bir saplama çözümleyici, bir ev yönlendiricisi genellikle kullanıcının DNS sunucusu tarafından çalıştırılan yinelemeli bir sorgu yapar. ISP. Özyinelemeli sorgu, DNS sunucusunun gerektiğinde diğer ad sunucularını sorgulayarak sorguyu tamamen yanıtladığı bir sorgudur. Tipik bir işlemde, bir istemci, önbelleğe alınan özyinelemeli bir DNS sunucusuna özyinelemeli bir sorgu yayınlar, bu da daha sonra yanıtı belirlemek ve istemciye tek bir yanıt göndermek için özyinelemeli olmayan sorgular gönderir. Çözümleyici veya çözümleyici adına özyinelemeli olarak hareket eden başka bir DNS sunucusu, sorgu üstbilgilerindeki bitleri kullanarak özyinelemeli hizmet kullanımı üzerinde anlaşır. Yinelemeli sorguları desteklemek için DNS sunucuları gerekli değildir.

yinelemeli sorgu yordam, bir DNS çözümleyicisinin bir veya daha fazla DNS sunucusundan oluşan bir zinciri sorguladığı bir işlemdir. Geçerli sunucu isteği tam olarak çözene kadar, her sunucu istemciyi zincirdeki bir sonraki sunucuya yönlendirir. Örneğin, www.example.com'un olası bir çözünürlüğü global bir kök sunucuyu, ardından bir "com" sunucusunu ve son olarak bir "example.com" sunucusunu sorgular.

Döngüsel bağımlılıklar ve tutkal kayıtları

Temsilcilerdeki ad sunucuları, IP adresi yerine ada göre tanımlanır. Bu, çözümleyen bir ad sunucusunun başvurulduğu sunucunun IP adresini bulmak için başka bir DNS isteği göndermesi gerektiği anlamına gelir. Yetkilendirmede verilen ad, yetkilendirmenin sağlandığı etki alanının bir alt etki alanı ise, bir döngüsel bağımlılık.

Bu durumda, yetkilendirmeyi sağlayan ad sunucusunun, temsilde belirtilen yetkili ad sunucusu için bir veya daha fazla IP adresi de sağlaması gerekir. Bu bilgi denir tutkal. Temsilci ad sunucusu bu yapıştırıcıyı kayıtlar biçiminde sağlar. ek bölüm DNS yanıtını ve yetkilendirmeyi sağlar. yetki bölümü cevabın. Tutkal kaydı, ad sunucusu ve IP adresinin bir kombinasyonudur.

Örneğin, yetkili ad sunucusu örneğin, ns1.example.org, www.example.org'u çözmeye çalışan bir bilgisayar önce ns1.example.org'u çözer. Ns1, example.org içinde bulunduğundan, bu önce örnek.org'un çözülmesini gerektirir, bu da döngüsel bir bağımlılık sunar. Bağımlılığı kırmak için, ad sunucusu Üst düzey alan org, example.org gibi yetkilendirmeyle birlikte yapıştırıcıyı içerir. Tutkal kayıtları, ns1.example.org için IP adresleri sağlayan adres kayıtlarıdır. Çözümleyici, etki alanının yetkili sunucularından birini sorgulamak için bu IP adreslerinden birini veya daha fazlasını kullanır ve bu da DNS sorgusunu tamamlamasına olanak tanır.

Önbelleğe alma kaydı

Uygulamalarda ad çözümlemesinin uygulanmasındaki standart bir uygulama, sonuçları yerel olarak önbelleğe alarak veya ara çözümleyici ana bilgisayarlarda Etki Alanı Adı Sistemi sunucuları üzerindeki yükü azaltmaktır. Bir DNS talebinden elde edilen sonuçlar her zaman yaşama zamanı (TTL), sonuçların atılması veya yenilenmesi gereken sona erme süresi. TTL, yetkili DNS sunucusunun yöneticisi tarafından belirlenir. Geçerlilik süresi birkaç saniyeden günlere ve hatta haftalara kadar değişebilir.

Bu dağıtılmış önbellekleme mimarisinin bir sonucu olarak, DNS kayıtlarında yapılan değişiklikler ağ içinde hemen yayılmaz, ancak tüm önbelleklerin süresinin dolmasını ve TTL'den sonra yenilenmesini gerektirir. RFC 1912 uygun TTL değerlerinin belirlenmesi için temel kuralları aktarır.

Protokol altmış sekiz yıla kadar önbelleğe almayı desteklediğinden veya hiç önbelleğe almayı desteklemediğinden, bazı çözümleyiciler TTL değerlerini geçersiz kılabilir. Negatif önbelleğe alma, yani bir kaydın yokluğunun önbelleğe alınması, bir bölge için yetkili ad sunucuları tarafından belirlenir ve Yetki Başlangıcı (SOA) kaydı, istenen türde veri bulunmadığını bildirirken. Değeri minimum SOA kaydının alanı ve SOA'nın TTL'si, olumsuz yanıt için TTL'yi oluşturmak için kullanılır.

Geriye doğru arama

Bir ters DNS araması IP adresi bilindiğinde alan adları için DNS sorgusudur. Birden çok alan adı bir IP adresiyle ilişkilendirilebilir. DNS, IP adreslerini altyapı üst düzey etki alanındaki işaretçi (PTR) kayıtlarında özel olarak biçimlendirilmiş adlar olarak etki alanı adları biçiminde depolar. arpa. IPv4 için etki alanı in-addr.arpa'dır. IPv6 için, geriye doğru arama etki alanı ip6.arpa'dır. IP adresi, IPv4 için ters sıralı sekizli gösterimde bir ad olarak ve IPv6 için ters sıralı yarım bayt gösterimi olarak temsil edilir.

Geriye doğru arama gerçekleştirirken, DNS istemcisi, herhangi bir DNS sorgusunda olduğu gibi, temsil zincirini takip eden bir PTR kaydının adını sorgulamadan önce adresi bu biçimlere dönüştürür. Örneğin 208.80.152.2 IPv4 adresinin Wikimedia'ya atandığını varsayarsak, ters sırada bir DNS adı olarak gösterilir: 2.152.80.208.in-addr.arpa. DNS çözümleyicisi bir işaretçi (PTR) isteği aldığında, sunucuya işaret eden kök sunucuları sorgulayarak başlar. Amerikan İnternet Numaraları Sicili 208.in-addr.arpa bölgesi için (ARIN). ARIN'in sunucuları, 152.80.208.in-addr.arpa'yı Wikimedia'ya delege eder; çözücü, 2.152.80.208.in-addr.arpa için başka bir sorgu gönderir ve bu da yetkili bir yanıtla sonuçlanır.

Müşteri araması

Kullanıcılar genellikle bir DNS çözümleyiciyle doğrudan iletişim kurmazlar. Bunun yerine DNS çözümlemesi, aşağıdaki gibi uygulamalarda şeffaf bir şekilde gerçekleşir: internet tarayıcıları, e-posta istemcileri ve diğer İnternet uygulamaları. Bir uygulama, alan adı araması gerektiren bir istekte bulunduğunda, bu tür programlar, DNS çözümleyici yerel işletim sisteminde, bu da gerekli iletişimleri yönetir.

DNS çözümleyicinin neredeyse her zaman son aramaları içeren bir önbelleği (yukarıya bakın) olacaktır. Önbellek isteğe yanıt verebilirse, çözümleyici önbellekteki değeri isteği yapan programa döndürür. Önbellekte yanıt yoksa, çözümleyici isteği bir veya daha fazla belirlenmiş DNS sunucusuna gönderir. Çoğu ev kullanıcısı durumunda, makinenin bağlandığı İnternet servis sağlayıcısı genellikle bu DNS sunucusunu sağlar: böyle bir kullanıcı ya sunucunun adresini manuel olarak yapılandırmış olacak ya da DHCP ayarlamak için; ancak, sistem yöneticilerinin sistemleri kendi DNS sunucularını kullanacak şekilde yapılandırdıkları yerlerde, DNS çözümleyicileri kuruluşun ayrı olarak tutulan ad sunucularını işaret eder. Her durumda, bu şekilde sorgulanan ad sunucusu ana hatlarıyla belirtilen süreci takip edecektir. yukarıda başarılı bir şekilde bir sonuç bulana veya bulmayana kadar. Daha sonra sonuçlarını DNS çözümleyicisine döndürür; Bir sonuç bulduğunu varsayarak, çözümleyici, sonucu ileride kullanmak üzere gerektiği gibi önbelleğe alır ve sonucu, isteği başlatan yazılıma geri verir.

Bozuk çözücüler

Bazı büyük ISS'ler, DNS sunucularını, TTL'lere uymamak veya bir alan adının yalnızca ad sunucularından biri yanıt vermediği için var olmadığını belirtmek gibi kuralları ihlal edecek şekilde yapılandırmıştır.[30]

Web tarayıcıları gibi bazı uygulamalar, ağ üzerinden tekrar tekrar aramaları önlemek için dahili bir DNS önbelleği tutar. Bu uygulama, bu tür verilerin geçmişini gizlediği için DNS sorunlarının ayıklanmasında ekstra zorluk yaratabilir. Bu önbellekler, genellikle bir dakikalık sırayla çok kısa önbelleğe alma süreleri kullanır.[31]

Internet Explorer dikkate değer bir istisnayı temsil eder: IE 3.x'e kadar olan sürümler varsayılan olarak 24 saat boyunca DNS kayıtlarını önbelleğe alır. Internet Explorer 4.x ve sonraki sürümleri (IE 8'e kadar), varsayılan zaman aşımı değerini yarım saate düşürür; bu, varsayılan yapılandırmayı değiştirerek değiştirilebilir.[32]

Ne zaman Google Chrome DNS sunucusuyla ilgili sorunları algılar, belirli bir hata mesajı görüntüler.

Diğer uygulamalar

Alan Adı Sistemi, birçok başka işlev ve özellik içerir.

Ana bilgisayar adlarının ve IP adreslerinin bire bir ilişkide eşleşmesi gerekmez. Birden çok ana bilgisayar adı, tek bir IP adresine karşılık gelebilir ve bu, sanal barındırma, birçok web sitesinin tek bir ana bilgisayardan sunulduğu. Alternatif olarak, tek bir ana bilgisayar adı, kolaylaştırmak için birçok IP adresine çözümlenebilir. hata toleransı ve Yük dağılımı bir kuruluş veya küresel İnternet üzerindeki birden çok sunucu örneğine.

DNS, adları IP adreslerine çevirmenin yanı sıra başka amaçlara da hizmet eder. Örneğin, posta transfer acenteleri teslim edilecek en iyi posta sunucusunu bulmak için DNS kullanın e-posta: Bir MX kaydı bir etki alanı ve bir posta alışverişi arasında bir eşleme sağlar; bu ek bir hata toleransı katmanı ve yük dağıtımı sağlayabilir.

DNS, kara listeye alınmış e-posta ana bilgisayarlarının IP adreslerinin verimli şekilde depolanması ve dağıtılması için kullanılır. Yaygın bir yöntem, söz konusu ana bilgisayarın IP adresini daha yüksek seviyeli bir alan adının alt alanına yerleştirmek ve bu adı olumlu veya olumsuz bir belirtiyi gösteren bir kayda çözümlemektir.

Örneğin:

- 102.3.4.5 adresi kara listeye alınmıştır. 127.0.0.1'e çözümlenen 5.4.3.102.blacklist.example'a işaret eder.

- 102.3.4.6 adresi kara listeye alınmaz ve 6.4.3.102.blacklist.example'a işaret eder. Bu ana bilgisayar adı yapılandırılmamış veya 127.0.0.2 olarak çözümleniyor.

E-posta sunucuları, kendilerine bağlanan belirli bir ana bilgisayarın kara listede olup olmadığını öğrenmek için blacklist.example'ı sorgulayabilir. Abonelik tabanlı veya ücretsiz bu tür kara listelerin çoğu, e-posta yöneticileri ve istenmeyen posta önleme yazılımı tarafından kullanılabilir.

Bilgisayar veya ağ arızası durumunda esneklik sağlamak için, genellikle her etki alanının kapsamı için birden çok DNS sunucusu sağlanır. Küresel DNS'nin en üst düzeyinde, on üç grup kök ad sunucuları dünya çapında dağıtılan ek "kopyaları" ile mevcut her yerde adresleme.

Dinamik DNS (DDNS), örneğin ISS'ler veya mobil cihazlar arasında geçiş yaparken, bir DNS sunucusunu anında bir istemci IP adresi ile günceller. sıcak noktalar veya IP adresi idari olarak değiştiğinde.

DNS mesaj biçimi

DNS protokolü iki tür DNS mesajı kullanır: sorgular ve yanıtlar; her ikisi de aynı biçime sahiptir. Her mesaj bir başlık ve dört bölümden oluşur: soru, cevap, yetki ve ek bir alan. Bir başlık alanı (bayraklar) bu dört bölümün içeriğini kontrol eder.[1]

Başlık bölümü aşağıdaki alanlardan oluşur: Kimlik, Bayraklar, Soru sayısı, Cevapların sayısı, Yetki kaynak kayıtlarının sayısı (RR'ler) ve Ek RR sayısı. Her alan 16 bit uzunluğundadır ve verilen sırada görünür. Tanımlama alanı, yanıtları sorgularla eşleştirmek için kullanılır. Bayrak alanı aşağıdaki gibi alt alanlardan oluşur:

| Alan | Açıklama | Uzunluk (bitler ) |

|---|---|---|

| QR | Mesajın bir sorgu (0) veya bir yanıt (1) olduğunu gösterir | 1 |

| OPCODE | Tür, QUERY (standart sorgu, 0), IQUERY (ters sorgu, 1) veya STATUS (sunucu durumu isteği, 2) olabilir | 4 |

| AA | Yetkili Cevap, bir yanıtta, DNS sunucusunun sorgulanan ana bilgisayar adı için yetkili olup olmadığını gösterir. | 1 |

| TC | TrunCation, bu mesajın aşırı uzunluk nedeniyle kesildiğini gösterir. | 1 |

| RD | Özyineleme İstendi, istemcinin özyinelemeli bir sorgu anlamına gelip gelmediğini gösterir | 1 |

| RA | Yineleme Kullanılabilir, bir yanıtta, yanıtlayan DNS sunucusunun özyinelemeyi destekleyip desteklemediğini gösterir | 1 |

| Z | Sıfır, gelecekteki kullanım için ayrılmış | 3 |

| RCODE | Yanıt kodu NOERROR (0), FORMERR (1, Format hatası), SERVFAIL (2), NXDOMAIN (3, Varolmayan alan) vb. Olabilir.[33] | 4 |

Bayraktan sonra başlık, takip eden bölümlerin her birinde aynı sırayla kayıtların sayısını içeren dört 16 bitlik tamsayı ile biter.

Soru bölümü

Soru bölümü, diğer bölümlerde kullanılan kaynak kayıt biçiminden daha basit bir biçime sahiptir. Her soru kaydı (bölümde genellikle sadece bir tane vardır) aşağıdaki alanları içerir:

| Alan | Açıklama | Uzunluk (sekizli ) |

|---|---|---|

| İSİM | İstenen kaynağın adı | Değişken |

| TÜR | RR türü (A, AAAA, MX, TXT, vb.) | 2 |

| SINIF | Sınıf kodu | 2 |

Etki alanı adı, birleştirilmiş ayrı etiketlere bölünmüştür; her etiketin önünde o etiketin uzunluğu bulunur.[34]

DNS protokolü aktarımı

DNS, öncelikle Kullanıcı Datagram Protokolü (UDP) açık Port numarası 53 isteklere hizmet etmek için.[3] DNS sorguları, istemciden gelen tek bir UDP talebinin ardından sunucudan gelen tek bir UDP yanıtından oluşur. Cevabın uzunluğu 512 baytı aştığında ve hem istemci hem de sunucu desteği EDNS, daha büyük UDP paketleri kullanılır. Aksi takdirde sorgu tekrar gönderilir. Geçiş kontrol protokolü (TCP). TCP, aşağıdaki gibi görevler için de kullanılır: bölge transferleri. Bazı çözümleyici uygulamaları tüm sorgular için TCP kullanır.

Kaynak kayıtları

Etki Alanı Adı Sistemi, ağ kaynakları için bir bilgi öğeleri veritabanı belirtir. Bilgi unsurlarının türleri kategorize edilir ve bir DNS kayıt türleri listesi kaynak kayıtları (RR'ler). Her kaydın bir türü (adı ve numarası) ve sona erme süresi (yaşama zamanı ), bir sınıfa ve türe özgü veriler. Aynı türdeki kaynak kayıtları, bir kaynak kayıt kümesi (RRset), özel bir sıralaması yoktur. DNS çözümleyicileri, sorgu üzerine tüm seti döndürür, ancak sunucular uygulayabilir sıralı sipariş başarmak yük dengeleme. Aksine, Alan Adı Sistem Güvenlik Uzantıları (DNSSEC), standart sırayla tüm kaynak kaydı seti üzerinde çalışır.

Üzerinden gönderildiğinde internet protokolü ağ, tüm kayıtlar içinde belirtilen ortak biçimi kullanır RFC 1035:[35]

| Alan | Açıklama | Uzunluk (sekizli ) |

|---|---|---|

| İSİM | Bu kaydın ait olduğu düğümün adı | Değişken |

| TÜR | Sayısal formdaki RR türü (örneğin, MX RR'ler için 15) | 2 |

| SINIF | Sınıf kodu | 2 |

| TTL | RR'nin geçerli kaldığı saniye sayısı (Maksimum 231−1, yaklaşık 68 yıl) | 4 |

| UZUNLUK | RDATA alanının uzunluğu (sekizli olarak belirtilir) | 2 |

| RDATA | RR'ye özgü ek veriler | RDLENGTH'ye göre değişken |

İSİM ağaçtaki düğümün tam nitelikli alan adıdır[açıklama gerekli ]. Kabloda, ad, pakette daha önce bahsedilen alan adlarının uçlarının mevcut alan adının sonuyla ikame edilebildiği etiket sıkıştırması kullanılarak kısaltılabilir.

TÜR kayıt türüdür. Verilerin formatını belirtir ve kullanım amacına dair bir ipucu verir. Örneğin, Bir kaydı, bir alan adından diğerine çevirmek için kullanılır. IPv4 adresi, NS kayıt listeleri hangi ad sunucularının aramaları yanıtlayabileceğini DNS bölgesi, ve MX kayıt, bir e-posta adresinde belirtilen bir etki alanı için postayı işlemek için kullanılan posta sunucusunu belirtir.

RDATA adres kayıtları için IP adresi veya MX kayıtları için öncelik ve ana bilgisayar adı gibi türe özgü alakalı verilerdir. İyi bilinen kayıt türleri, RDATA alanında etiket sıkıştırması kullanabilir, ancak "bilinmeyen" kayıt türleri (RFC 3597 ).

SINIF bir kaydın değeri IN olarak ayarlandı (için İnternet) İnternet ana bilgisayar adları, sunucular veya IP adreslerini içeren yaygın DNS kayıtları için. Ek olarak, sınıflar Kaos (CH) ve Hesiod (HS) var.[36] Her sınıf, potansiyel olarak farklı DNS bölgeleri temsilciliğine sahip bağımsız bir ad alanıdır.

İçinde tanımlanan kaynak kayıtlarına ek olarak bölge dosyası alan adı sistemi, yalnızca diğer DNS düğümleriyle iletişimde kullanılan birkaç istek türünü de tanımlar (tel üzerinde), örneğin bölge transferleri (AXFR / IXFR) gerçekleştirirken veya EDNS (OPT).

Joker karakterli DNS kayıtları

Alan adı sistemi şunları destekler: joker karakter DNS kayıtları ile başlayan isimleri belirten yıldız etiketi, "*", ör. * .örnek.[1][37] Joker etki alanı adlarına ait olan DNS kayıtları, tüm etiketleri, belirtilen alt öğeler de dahil olmak üzere sorgu adının eşleşen bileşenleriyle değiştirerek tek bir DNS bölgesi içinde kaynak kayıtları oluşturmaya yönelik kuralları belirtir. Örneğin, aşağıdaki yapılandırmada DNS bölgesi x.example alt etki alanlarının alt etki alanları da dahil olmak üzere tüm alt etki alanlarının x.example posta değiştiriciyi (MX) kullanın a.x.example. A kaydı a.x.example posta alışverişi IP adresini belirtmek için gereklidir. Bu, bu etki alanı adını ve alt etki alanlarını joker karakter eşleşmelerinden hariç tutmanın sonucuna sahip olduğundan, alt etki alanı için ek bir MX kaydı a.x.exampleyanı sıra tüm alt etki alanları için joker karakterli bir MX kaydının da DNS bölgesinde tanımlanması gerekir.

x.example. MX 10 a.x.example. *. X.example. MX 10 a.x.example. *. A.x.example. MX 10 a.x.example.a.x.example. MX 10 a.x.example.a.x.example. AAAA 2001: db8 :: 1

Joker karakter kayıtlarının rolü, RFC 4592 çünkü orijinal tanım RFC 1034 eksikti ve uygulayıcılar tarafından yanlış yorumlamalara neden oldu.[37]

Protokol uzantıları

Orijinal DNS protokolü, yeni özelliklerle genişletme için sınırlı hükümlere sahipti. 1999'da Paul Vixie yayınladı RFC 2671 (yerini aldı RFC 6891 ) adı verilen bir uzatma mekanizması DNS için uzatma mekanizmaları (EDNS) kullanılmadığında ek yükü artırmadan isteğe bağlı protokol öğelerini tanıttı. Bu, yalnızca protokolün kablo iletimlerinde bulunan ancak herhangi bir bölge dosyasında bulunmayan OPT sözde kaynak kaydı aracılığıyla gerçekleştirildi. UDP datagramlarında DNS mesaj boyutunun artırılması gibi ilk uzantılar da önerildi (EDNS0).

Dinamik bölge güncellemeleri

Dinamik DNS güncellemeleri Yetkili bir DNS sunucusunda tutulan bir bölge veritabanından kaynak kayıtlarını dinamik olarak eklemek veya kaldırmak için UPDATE DNS işlem kodunu kullanın. Özellik şurada açıklanmıştır: RFC 2136. Bu kolaylık, ağ istemcilerini önyüklediklerinde veya ağda başka bir şekilde kullanılabilir olduklarında DNS'ye kaydetmek için kullanışlıdır. Bir önyükleme istemcisine her seferinde farklı bir IP adresi atanabilir. DHCP sunucu, bu tür istemciler için statik DNS atamaları sağlamak mümkün değildir.

Güvenlik sorunları

Başlangıçta, ağ genel halkın katılımına açık olmadığından, güvenlik endişeleri DNS yazılımı veya erken İnternette dağıtım için herhangi bir yazılım için önemli tasarım konuları değildi. Bununla birlikte, 1990'larda internetin ticari sektöre yayılması, güvenlik önlemlerinin gerekliliklerini değiştirdi. veri bütünlüğü ve kullanıcı kimlik doğrulama.

Kötü niyetli kullanıcılar tarafından çeşitli güvenlik açığı sorunları keşfedildi ve istismar edildi. Böyle bir sorun şudur: DNS önbellek zehirlenmesi, in which data is distributed to caching resolvers under the pretense of being an authoritative origin server, thereby polluting the data store with potentially false information and long expiration times (time-to-live). Subsequently, legitimate application requests may be redirected to network hosts operated with malicious intent.

DNS responses traditionally do not have a cryptographic signature, leading to many attack possibilities; Domain Name System Security Extensions (DNSSEC) modify DNS to add support for cryptographically signed responses. DNSCurve has been proposed as an alternative to DNSSEC. Other extensions, such as TSIG, add support for cryptographic authentication between trusted peers and are commonly used to authorize zone transfer or dynamic update operations.

Some domain names may be used to achieve spoofing effects. For example, paypal.com and paypa1.com are different names, yet users may be unable to distinguish them in a graphical user interface depending on the user's chosen yazı biçimi. In many fonts the letter l and the numeral 1 look very similar or even identical. This problem is acute in systems that support uluslararası alan adları, as many character codes in ISO 10646 may appear identical on typical computer screens. This vulnerability is occasionally exploited in e-dolandırıcılık.[38]

Techniques such as forward-confirmed reverse DNS can also be used to help validate DNS results.

DNS can also "leak" from otherwise secure or private connections, if attention is not paid to their configuration, and at times DNS has been used to bypass firewalls by malicious persons, and sızmak data, since it is often seen as innocuous.

Privacy and tracking issues

Originally designed as a public, hierarchical, distributed and heavily cached database, DNS protocol has no confidentiality controls. User queries and nameserver responses are being sent unencrypted which enables network packet sniffing, DNS kaçırma, DNS önbellek zehirlenmesi ve ortadaki adam saldırıları. This deficiency is commonly used by cybercriminals and network operators for marketing purposes, user authentication on captive portals ve sansür.[39]

User privacy is further exposed by proposals for increasing the level of client IP information in DNS queries (RFC 7871 ) for the benefit of İçerik Dağıtım Ağları.

The main approaches that are in use to counter privacy issues with DNS:

- VPN'ler, which move DNS resolution to the VPN operator and hide user traffic from local ISP,

- Tor, which replaces traditional DNS resolution with anonymous .soğan domains, hiding both name resolution and user traffic behind onion routing counter-surveillance,

- Vekiller and public DNS servers, which move the actual DNS resolution to a third-party provider, who usually promises little or no request logging and optional added features, such as DNS-level İlan or pornography blocking.

- Public DNS servers can be queried using traditional DNS protocol, in which case they provide no protection from local surveillance, or DNS-over-HTTPS, DNS-over-TLS ve DNSCrypt, which do provide such protection

Solutions preventing DNS inspection by local network operator are criticized for thwarting corporate network security policies and Internet censorship. They are also criticized from privacy point of view, as giving away the DNS resolution to the hands of a small number of companies known for monetizing user traffic and for centralizing DNS name resolution, which is generally perceived as harmful for the Internet.[39]

Google is the dominant provider of the platform in Android, the browser in Chrome, and the DNS resolver in the 8.8.8.8 service. Would this scenario be a case of a single corporate entity being in a position of overarching control of the entire namespace of the Internet? Netflix already fielded an app that used its own DNS resolution mechanism independent of the platform upon which the app was running. What if the Facebook app included DoH? What if Apple’s iOS used a DoH-resolution mecha-nism to bypass local DNS resolution and steer all DNS queries from Apple’s platforms to a set of Apple-operated name resolvers?

— DNS Privacy and the IETF

Alan adı kaydı

The right to use a domain name is delegated by domain name registrars which are accredited by the atanmış isim ve numaralar için internet şirketi (ICANN) or other organizations such as OpenNIC, that are charged with overseeing the name and number systems of the Internet. In addition to ICANN, each top-level domain (TLD) is maintained and serviced technically by an administrative organization, operating a registry. Bir kayıt is responsible for operating the database of names within its authoritative zone, although the term is most often used for TLDs. Bir registrant is a person or organization who asked for domain registration.[23] The registry receives registration information from each domain name kayıt memuru, which is authorized (accredited) to assign names in the corresponding zone and publishes the information using the KİM protokol. As of 2015, usage of RDAP düşünülüyor.[40]

ICANN publishes the complete list of TLDs, TLD registries, and domain name registrars. Registrant information associated with domain names is maintained in an online database accessible with the WHOIS service. For most of the more than 290 country code top-level domains (ccTLDs), the domain registries maintain the WHOIS (Registrant, name servers, expiration dates, etc.) information. Örneğin, DENIC, Germany NIC, holds the DE domain data. From about 2001, most Genel üst düzey alan (gTLD) registries have adopted this so-called kalın registry approach, i.e. keeping the WHOIS data in central registries instead of registrar databases.

For top-level domains on COM and NET, a ince registry model is used. The domain registry (e.g., GoDaddy, BigRock and PDR, VeriSign, etc., etc.) holds basic WHOIS data (i.e., registrar and name servers, etc.). Organizations, or registrants using ORG on the other hand, are on the Kamu Yararı Sicili münhasıran.

Some domain name registries, often called network information centers (NIC), also function as registrars to end-users, in addition to providing access to the WHOIS datasets. The top-level domain registries, such as for the domains COM, NET, and ORG use a registry-registrar model consisting of many domain name registrars.[41] In this method of management, the registry only manages the domain name database and the relationship with the registrars. kayıt sahipleri (users of a domain name) are customers of the registrar, in some cases through additional subcontracting of resellers.

RFC documents

Standartlar

The Domain Name System is defined by yorum isteği (RFC) documents published by the İnternet Mühendisliği Görev Gücü (İnternet standartları ). The following is a list of RFCs that define the DNS protocol.

- RFC 1034, Alan Adları - Kavramlar ve Olanaklar

- RFC 1035, Domain Names - Implementation and Specification

- RFC 1123, İnternet Barındırıcıları için Gereksinimler - Uygulama ve Destek

- RFC 1995, Incremental Zone Transfer in DNS

- RFC 1996, A Mechanism for Prompt Notification of Zone Changes (DNS NOTIFY)

- RFC 2136, Dynamic Updates in the domain name system (DNS UPDATE)

- RFC 2181, Clarifications to the DNS Specification

- RFC 2308, Negative Caching of DNS Queries (DNS NCACHE)

- RFC 2672, Non-Terminal DNS Name Redirection

- RFC 2845, DNS için Gizli Anahtar İşlem Doğrulaması (TSIG)

- RFC 3225, Indicating Resolver Support of DNSSEC

- RFC 3226, DNSSEC and IPv6 A6 aware server/resolver message size requirements

- RFC 3596, IP Sürüm 6'yı Desteklemek için DNS Uzantıları

- RFC 3597, Handling of Unknown DNS Resource Record (RR) Types

- RFC 4343, Domain Name System (DNS) Case Insensitivity Clarification

- RFC 4592, The Role of Wildcards in the Domain Name System

- RFC 4635, HMAC SHA TSIG Algoritma Tanımlayıcıları

- RFC 5001, DNS Name Server Identifier (NSID) Option

- RFC 5011, Automated Updates of DNS Security (DNSSEC) Trust Anchors

- RFC 5452, Measures for Making DNS More Resilient against Forged Answers

- RFC 5890, Internationalized Domain Names for Applications (IDNA):Definitions and Document Framework

- RFC 5891, Internationalized Domain Names in Applications (IDNA): Protocol

- RFC 5892, Uygulamalar için Unicode Kod Noktaları ve Uluslararasılaştırılmış Alan Adları (IDNA)

- RFC 5893, Right-to-Left Scripts for Internationalized Domain Names for Applications (IDNA)

- RFC 6891, Extension Mechanisms for DNS (EDNS0)

- RFC 7766, DNS Transport over TCP - Implementation Requirements

Proposed security standards

- RFC 4033, DNS Security Introduction and Requirements

- RFC 4034, Resource Records for the DNS Security Extensions

- RFC 4035, Protocol Modifications for the DNS Security Extensions

- RFC 4509, Use of SHA-256 in DNSSEC Delegation Signer (DS) Resource Records

- RFC 4470, Minimally Covering NSEC Records and DNSSEC On-line Signing

- RFC 5155, DNS Security (DNSSEC) Hashed Authenticated Denial of Existence

- RFC 5702, Use of SHA-2 Algorithms with RSA in DNSKEY and RRSIG Resource Records for DNSSEC

- RFC 5910, Domain Name System (DNS) Security Extensions Mapping for the Extensible Provisioning Protocol (EPP)

- RFC 5933, Use of GOST Signature Algorithms in DNSKEY and RRSIG Resource Records for DNSSEC

- RFC 7830, The EDNS(0) Padding Option

- RFC 7858, Specification for DNS over Transport Layer Security (TLS)

- RFC 8310, Usage Profiles for DNS over TLS and DNS over DTLS

- RFC 8484, DNS Queries over HTTPS (DoH)

Experimental RFCs

- RFC 1183, New DNS RR Definitions

Best Current Practices

- RFC 2182, Selection and Operation of Secondary DNS Servers (BCP 16)

- RFC 2317, Classless IN-ADDR.ARPA delegation (BCP 20)

- RFC 5625, DNS Proxy Implementation Guidelines (BCP 152)

- RFC 6895, Domain Name System (DNS) IANA Considerations (BCP 42)

- RFC 7720, DNS Root Name Service Protocol and Deployment Requirements (BCP 40)

Informational RFCs

These RFCs are advisory in nature, but may provide useful information despite defining neither a standard or BCP. (RFC 1796 )

- RFC 1178, Choosing a Name for Your Computer (FYI 5)

- RFC 1591, Domain Name System Structure and Delegation

- RFC 1912, Common DNS Operational and Configuration Errors

- RFC 2100, The Naming of Hosts

- RFC 3696, Application Techniques for Checking and Transformation of Names

- RFC 4892, Requirements for a Mechanism Identifying a Name Server Instance

- RFC 5894, Internationalized Domain Names for Applications (IDNA):Background, Explanation, and Rationale

- RFC 5895, Mapping Characters for Internationalized Domain Names in Applications (IDNA) 2008

- RFC 7626, DNS Privacy Considerations

- RFC 7706, Decreasing Access Time to Root Servers by Running One on Loopback

- RFC 8499, DNS Terminology

Bilinmeyen

These RFCs have an official status of Bilinmeyen, but due to their age are not clearly labeled as such.

- RFC 920, Domain Requirements – Specified original top-level domains

- RFC 1032, Domain Administrators Guide

- RFC 1033, Domain Administrators Operations Guide

- RFC 1101, DNS Encodings of Network Names and Other Types

Ayrıca bakınız

- Alternatif DNS kökü

- Comparison of DNS server software

- Domain hijacking

- DNS kaçırma

- DNS management software

- HTTPS üzerinden DNS

- TLS üzerinden DNS

- Hierarchical namespace

- IPv6 bozukluğu ve DNS beyaz listesi

- Multicast DNS

- Public recursive name server

- resolv.conf

- Split-horizon DNS

- DNS kayıt türlerinin listesi

- List of managed DNS providers

- Bölge dosyası

Referanslar

- ^ a b c d e f RFC 1034, Alan Adları - Kavramlar ve Olanaklar, P. Mockapetris, The Internet Society (November 1987)

- ^ RFC 781, Internet Protocol - DARPA Internet Program Protocol Specification, Information Sciences Institute, J. Postel (Ed.), The Internet Society (September 1981)

- ^ a b c d e f RFC 1035, Domain Names - Implementation and Specification, P. Mockapetris, The Internet Society (November 1987)

- ^ J. Dilley, B. Maggs, J. Parikh, H. Prokop, R. Sitaraman, and B. Weihl. "Globally Distributed Content Delivery, IEEE Internet Computing, September/October 2002, pp. 50-58" (PDF).

- ^ Nygren., E.; Sitaraman R. K.; Sun, J. (2010). "The Akamai Network: A Platform for High-Performance Internet Applications" (PDF). ACM SIGOPS İşletim Sistemleri İncelemesi. 44 (3): 2–19. doi:10.1145/1842733.1842736. S2CID 207181702. Alındı 19 Kasım 2012.

- ^ Paul Mockapetris (November 1987). "SOA RDATA format". Domain Names - Implementation and Specification. IETF. sn. 3.3.13. doi:10.17487/RFC1035. RFC 1035. Alındı 18 Aralık 2015.

- ^ Champika Wijayatunga (February 2015). "DNS Abuse Handling" (PDF). APNIC. Alındı 18 Aralık 2016.

- ^ RFC 3467, "Role of the Domain Name System (DNS)", J.C. Klensin, J. Klensin (February 2003).

- ^ Liu, Cricket; Albitz, Paul (2006). DNS and BIND (5. baskı). O'Reilly Media. s. 3. ISBN 978-0-596-10057-5.

- ^ Evans 2018, s. 112.

- ^ Evans 2018, s. 113.

- ^ IEEE Annals [3B2-9] man2011030074.3d 29/7/011 11:54 Page 74

- ^ a b "Why Does the Net Still Work on Christmas? Paul Mockapetris - Internet Hall of Fame". internethalloffame.org.

- ^ a b Evans 2018, s. 119.

- ^ Evans 2018, s. 120.

- ^ Evans 2018, s. 120-121.

- ^ "Elizabeth Feinler". İnternet Onur Listesi. Arşivlenen orijinal 14 Eylül 2018 tarihinde. Alındı 2018-11-25.

- ^ "Paul Mockapetris | Internet Hall of Fame". internethalloffame.org. Alındı 2020-02-12.

- ^ Andrei Robachevsky (26 November 2013). "Happy 30th Birthday, DNS!". İnternet Topluluğu. Alındı 18 Aralık 2015.

- ^ Elizabeth Feinler, IEEE Annals, 3B2-9 man2011030074.3d 29/7/011 11:54 Page 74

- ^ Terry, Douglas B.; et al. (June 12–15, 1984). "The Berkeley Internet Name Domain Server". Summer Conference, Salt Lake City 1984: Proceedings. USENIX Association Software Tools Users Group. pp. 23–31.

- ^ Internet Systems Consortium. "The Most Widely Used Name Server Software: BIND". History of BIND. Alındı 28 Temmuz 2013.

- ^ a b Paul Hoffman; Andrew Sullivan; Kazunori Fujiwara (December 2015). DNS Terminology. IETF. doi:10.17487/RFC7719. RFC 7719. Alındı 18 Aralık 2015.

- ^ Paul Mockapetris (November 1987). "Name space specifications and terminology". Domain Names - Domain Concepts and Facilities. IETF. sn. 3.1. doi:10.17487 / RFC1034. RFC 1034. Alındı 17 Aralık 2015.

- ^ a b Paul Mockapetris (November 1987). "How the database is divided into zones". Domain Names - Domain Concepts and Facilities. IETF. sn. 4.2. doi:10.17487 / RFC1034. RFC 1034. Alındı 17 Aralık 2015.

- ^ Lindsay, David (2007). International Domain Name Law: ICANN and the UDRP. Bloomsbury Publishing. s. 8. ISBN 978-1-84113-584-7.

- ^ Network Working Group of the IETF, January 2006, RFC 4343: Domain Name System (DNS) Case Insensitivity Clarification

- ^ a b RFC 3696, Application Techniques for Checking and Transformation of Names, J. Klensin

- ^ Fujiwara, Kazunori; Sullivan, Andrew; Hoffman, Paul. "DNS Terminology". tools.ietf.org. Alındı 2020-06-21.

- ^ "Providers ignoring DNS TTL?". Slashdot. 2005. Alındı 2012-04-07.

- ^ Ben Anderson (7 September 2011). "Ben Anderson: Why Web Browser DNS Caching Can Be A Bad Thing". Alındı 20 Ekim 2014.

- ^ "How Internet Explorer uses the cache for DNS host entries". Microsoft şirketi. 2004. Alındı 2010-07-25.

- ^ "Domain Name System (DNS) Parameters". IANA. DNS RCODEs. Alındı 14 Haziran 2019.

- ^ James F. Kurose and Keith W. Ross, Computer Networking: A Top-Down Approach, 6th ed. Essex, England: Pearson Educ. Limited, 2012

- ^ RFC 5395, Domain Name System (DNS) IANA Considerations, D. Eastlake 3rd (November 2008), Section 3

- ^ RFC 5395, Domain Name System (DNS) IANA Considerations, D. Eastlake 3rd (November 2008), p. 11

- ^ a b RFC 4592, The Role of Wildcards in the Domain Name System, E. Lewis (July 2006)

- ^ APWG. "Global Phishing Survey: Domain Name Use and Trends in 1H2010." 10/15/2010 apwg.org Arşivlendi 2012-10-03 de Wayback Makinesi

- ^ a b Huston, Geoff (July 2019). "DNS Privacy and the IETF" (PDF). The Internet Protocol Journal.

- ^ "Registration Data Access Protocol (RDAP) Operational Profile for gTLD Registries and Registrars". ICANN. 3 Aralık 2015. Arşivlendi orijinal 22 Aralık 2015 tarihinde. Alındı 18 Aralık 2015.

- ^ "Find a Registrar". VeriSign, Inc. Alındı 18 Aralık 2015.

Kaynaklar

- Evans, Claire L. (2018). Geniş Bant: İnterneti Yapan Kadınların Anlatılmamış Hikayesi. New York: Portföy / Penguen. ISBN 9780735211759.

Dış bağlantılar

- Vixie, Paul (2007-04-01). "DNS Complexity". ACM Sırası. Arşivlenen orijinal 2007-06-10 tarihinde.

- Zytrax.com, Open Source Guide – DNS for Rocket Scientists.

- Internet Governance and the Domain Name System: Issues for Congress Kongre Araştırma Servisi

- Ball, James (28 February 2014). "Meet the seven people who hold the keys to worldwide internet security". Gardiyan. Guardian News & Media Limited. Alındı 28 Şubat 2014.