Uçtan uca ilke - End-to-end principle

| Bir dizinin parçası |

| Net tarafsızlık |

|---|

| Konular ve sorunlar |

| Ülke veya bölgeye göre |

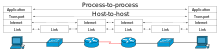

uçtan uca ilke bir tasarım çerçevesidir bilgisayar ağı. İçinde tasarlanmış ağlar bu ilkeye göre, uygulamaya özgü özellikler iletişimde bulunur uç düğümler gibi ara düğümler yerine ağın ağ geçitleri ve yönlendiriciler, ağı kurmak için var olan.

Daha sonra uçtan uca ilkesi olarak adlandırılacak olan şeyin özü, Paul Baran ve Donald Davies açık paket anahtarlamalı ağlar 1960'larda. Louis Pouzin uçtan uca stratejinin kullanımına öncülük etti SİKLADLAR 1970'lerde ağ.[1] İlke ilk olarak 1981'de açıkça ifade edilmiştir. Tuzlayıcı, Kamış, ve Clark.[2][nb 1] Uçtan uca ilkesinin anlamı, ilk eklemlenmesinden bu yana sürekli olarak yeniden yorumlanmıştır. Ayrıca, uçtan uca ilkesinin dikkate değer formülasyonları, yeni ufuklar açan 1981 Saltzer, Reed ve Clark makalesinden önce bulunabilir.[3]

Prensibin temel bir dayanağı, basit bir ağa özellik eklemekten kaynaklanan getirilerin, özellikle de son ana bilgisayarların bu işlevleri yalnızca uygunluk nedenleriyle, yani bir spesifikasyona dayalı tamlık ve doğruluk nedeniyle uygulamak zorunda olduğu durumlarda hızla azalmasıdır.[nb 2] Belirli bir işlevi uygulamak, işlevin kullanılıp kullanılmadığına bakılmaksızın bazı kaynak cezalarına neden olur ve belirli bir işlevi uygular ağda bu cezaları tüm müşteriler arasında dağıtır.

Konsept

Uçtan uca ilkesinin arkasındaki temel fikir, iki kişi için süreçler birbirleriyle bazı iletişim araçlarıyla iletişim kurmak, güvenilirlik Bu araçlardan elde edilen araçların, süreçlerin güvenilirlik gereksinimleri ile mükemmel bir şekilde uyumlu olması beklenemez. Özellikle, önemsiz boyuttaki ağlarla ayrılan iletişim süreçlerinin çok yüksek güvenilirlik gereksinimlerini karşılamak veya aşmak, olumlu uçtan uca alındı bildirimleri ve yeniden iletimlerle gerekli güvenilirlik derecesini elde etmekten daha maliyetlidir ( PAR veya ARQ ).[nb 3] Başka bir deyişle, belirli bir marjın ötesinde güvenilirlik elde etmek çok daha kolaydır. ana bilgisayarlar yerine bir ağın ara düğümler,[nb 4] özellikle ikincisi, ilkinin kontrolü dışında olduğunda ve ona karşı sorumlu olmadığında.[nb 5] Sonsuz yeniden deneme ile pozitif uçtan-uca alındı bildirimleri, herhangi bir ağdan, verileri bir uçtan diğerine başarılı bir şekilde iletme olasılığı sıfırdan yüksek olan, keyfi olarak yüksek güvenilirlik elde edebilir.[nb 6]

Uçtan uca ilke, uçtan uca hata kontrolü ve düzeltmenin ötesinde, önemsiz bir şekilde işlevlere uzanmaz. Örneğin, iletişim parametreleri için doğrudan uçtan uca argümanlar yapılamaz. gecikme ve çıktı. 2001 tarihli bir makalede, Blumenthal ve Clark şunları belirtiyor: "Başlangıçtan itibaren uçtan uca argümanlar, uç noktalarda doğru bir şekilde uygulanabilecek gereksinimler etrafında dönüyordu; gereksinimi gerçekleştirmenin tek yolu ağ içinde uygulama ise , o zaman uçtan uca bir argüman ilk etapta uygun değildir. "[7]:80

Uçtan uca ilke, ilke ile yakından ilgilidir ve bazen doğrudan bir öncü olarak görülür. Net tarafsızlık.[8]

Tarih

1960'larda, Paul Baran ve Donald Davies, önlerindeARPANET ağ oluşturmanın ayrıntıları, daha sonraki uçtan uca ilkesinin özünü yakalayan güvenilirlik hakkında kısa yorumlar yaptı. 1964 Baran gazetesinden alıntı yapacak olursak, "Güvenilirlik ve ham hata oranları ikincildir. Ağ yine de ağır hasar beklentisiyle inşa edilmelidir. Güçlü hata giderme yöntemleri mevcuttur."[9]:5 Benzer şekilde Davies, uçtan-uca hata kontrolüne değiniyor: "Ağın tüm kullanıcılarının kendilerine bir tür hata kontrolü sağlayacağı ve bunun, zorluk olmadan eksik bir paketi göstermesi için yapılabileceği düşünülüyor. Bu nedenle yeterince ender görülüyorsa, paket kaybı tolere edilebilir. "[10]:2.3

ARPANET, daha önce Baran ve Davies tarafından değinilen temel kavramların birçoğunu uygulayan ilk büyük ölçekli genel amaçlı paket anahtarlama ağıydı.

Davies, simülasyonu üzerinde çalışmıştı. datagram ağlar.[11][12] Bu fikir üzerine inşa ederek, Louis Pouzin'in SİKLADLAR ağ, ana bilgisayarlar Ağın kendisinin merkezi bir hizmeti olmaktan ziyade güvenilir veri dağıtımından sorumludur.[1] Bu ağın kavramları daha sonra ARPANET mimarisini etkiledi.

Başvurular

ARPANET

ARPANET, uçtan uca ilkesinin birkaç önemli yönünü gösterdi.

- Paket anahtarlama, bazı mantıksal işlevleri iletişim uç noktalarına doğru iter

- Dağıtılmış bir ağın temel öncülünün paket anahtarlama olması durumunda, yeniden sıralama ve yinelenen algılama gibi işlevlerin kaçınılmaz olarak bu tür bir ağın mantıksal uç noktalarında uygulanması gerekir. Sonuç olarak, ARPANET iki farklı işlevsellik düzeyine sahipti:

- komşu ağ düğümleri arasında veri paketlerinin taşınmasıyla ilgili daha düşük bir düzey ( Arayüz Mesaj İşlemcileri veya IMP'ler) ve

- veri aktarımının çeşitli uçtan-uca yönleriyle ilgili daha yüksek bir seviye.[nb 7]

- Uçtan uca ilke makalesinin yazarlarından biri olan Dave Clark şu sonuca varıyor: "Paketlerin keşfi, uçtan uca argümanın bir sonucu değildir. Uçtan uca paketlerin başarısıdır. ilgili son argüman. " [15]:31. slayt

- Uçtan uca onay ve yeniden aktarım mekanizmaları olmadan rastgele güvenilir veri aktarımı yok

- ARPANET, ağın herhangi iki uç noktası arasında güvenilir veri aktarımı sağlamak için tasarlanmıştır - tıpkı bir bilgisayar ile yakındaki bir çevresel aygıt arasındaki basit bir G / Ç kanalı gibi.[nb 8] Herhangi bir potansiyel paket aktarım arızasını gidermek için normal ARPANET mesajları bir düğümden bir sonraki düğüme pozitif bir alındı ve yeniden iletim şeması ile aktarıldı; başarılı bir devir tesliminden sonra atılırlar,[nb 9] paket kaybı durumunda kaynaktan hedefe yeniden iletim sağlanmadı. Bununla birlikte, önemli çabalara rağmen, ilk ARPANET spesifikasyonunda öngörüldüğü gibi mükemmel güvenilirliğin sağlanması imkansız hale geldi - ARPANET, ilk dört düğümlü topolojisinin çok ötesinde büyüdüğünde giderek daha açık hale gelen bir gerçeklik.[nb 10] ARPANET böylelikle gerçek uçtan-uca güvenilirlik arayışında ağ tabanlı atlama-atlama güvenilirlik mekanizmalarının doğal sınırları için güçlü bir durum sağladı.[nb 11]

- Güvenilirlik, gecikme ve işlem hacmi arasında denge kurma

- Mükemmel güvenilirlik arayışı, veri aktarımının diğer ilgili parametrelerine zarar verebilir - en önemlisi gecikme ve aktarım hızı. Bu, öngörülebilir iş hacmine ve güvenilirliğe göre düşük gecikmeye değer veren uygulamalar için özellikle önemlidir - klasik örnek, etkileşimli gerçek zamanlı ses uygulamalarıdır. Bu kullanım durumu, son ana bilgisayarlara daha hızlı ve daha düşük gecikmeli veri aktarım hizmeti sağlamak için çeşitli güvenilirlik önlemlerinden vazgeçilen bir ham mesaj hizmeti sağlayarak ARPANET'te sağlandı.[nb 12]

TCP / IP

internet protokolü (IP) bir bağlantısız datagram hizmeti ile teslimat garantisi yok. İnternette neredeyse tüm iletişimler için IP kullanılır. Uçtan uca onay ve yeniden iletim, bağlantı odaklılığın sorumluluğundadır. Geçiş kontrol protokolü IP'nin üstüne oturan (TCP). IP ve TCP arasındaki işlevsel ayrım, uçtan uca ilkesinin taşıma protokolü tasarımına doğru uygulanmasına örnek teşkil eder.

Dosya transferi

Uçtan uca ilkesinin bir örneği, değişken, önemsiz boyutta bir dağıtılmış ağda iki uç nokta arasında keyfi olarak güvenilir bir dosya aktarımıdır:[3] İki uç noktanın tamamen güvenilir bir aktarım elde edebilmesinin tek yolu, bir aktarımın iletilmesi ve onaylanmasıdır. sağlama toplamı tüm veri akışı için; böyle bir ortamda, daha az sağlama toplamı ve onay (ACK / NACK) protokolleri, yalnızca performansı optimize etmek amacıyla gerekçelendirilir - istemcilerin büyük çoğunluğu için faydalıdır, ancak bu özel uygulamanın güvenilirlik gerekliliğini yerine getirmek için yeterli değildir. Bu nedenle kapsamlı bir sağlama toplamı, en iyi şekilde uç noktalarda yapılır ve ağ, tüm istemciler için nispeten düşük düzeyde karmaşıklık ve makul performans sağlar.[3]

Sınırlamalar

Uçtan uca ilkesinin en önemli sınırlaması, işlevleri ara düğümler yerine uygulama uç noktalarına yerleştirmenin temel öncülünün uygulanmasının önemsiz olmamasıdır.

Uçtan uca ilkesinin sınırlamalarına bir örnek, örneğin mobil cihazlarda mevcuttur. mobil IPv6.[23] Hizmete özgü karmaşıklığın uç noktalara itilmesi, cihazın ağ kanallarına güvenilmez erişimi varsa mobil cihazlarda sorunlara neden olabilir.[24]

Ağ şeffaflığının eklenmesinden kaynaklanan bir azalma ile başka sorunlar görülebilir. ağ adresi çevirisi (NAT), hangi IPv4 savaşmaya dayanır adres tükenmesi.[25] Girişiyle IPv6 kullanıcılar bir kez daha benzersiz tanımlayıcılara sahip ve gerçek uçtan uca bağlantıya izin veriyor. Benzersiz tanımlayıcılar, bir fiziksel adres veya ana bilgisayar tarafından rastgele oluşturulabilir.[26]

Ayrıca bakınız

Notlar

- ^ 1981 gazetesi[2] ACM'nin TOCS'sinde 1984 yılında güncellenmiş bir sürümde yayınlandı.[3][4]

- ^ Saltzer, Reed, Clark gazetesinden tam alıntı şöyle der:[3] "İletişim içeren bir sistemde, genellikle iletişim alt sisteminin etrafına modüler bir sınır çizilir ve bununla sistemin geri kalanı arasında sağlam bir arayüz tanımlanır. Bunu yaparken, her birinin olabileceği işlevlerin bir listesi olduğu anlaşılır hale gelir. birkaç yoldan herhangi biriyle uygulanabilir: iletişim alt sistemi tarafından, müşterisi tarafından, bir ortak girişim olarak veya belki de fazlalık olarak, her biri kendi versiyonunu yapıyor Bu seçim hakkında mantık yürütürken, uygulamanın gereksinimleri aşağıdaki sınıf için temel sağlar Tartışma: Söz konusu işlev, ancak iletişim sisteminin uç noktalarında duran uygulamanın bilgisi ve yardımı ile tam ve doğru bir şekilde gerçekleştirilebilir.Bu nedenle, sorgulanan işlevin iletişim sisteminin bir özelliği olarak sağlanması mümkün değildir ve dahası, iletişim sisteminin tüm istemcileri için bir performans cezası oluşturur. (Bazen iletişim tarafından sağlanan işlevin eksik bir versiyonu unication sistemi, bir performans geliştirme olarak yararlı olabilir.) Düşük seviyeli fonksiyon uygulamasına karşı bu akıl yürütme hattına uçtan uca argüman diyoruz. " (s. 278).

- ^ Aslında içinde bile yerel bölge ağları sıfır olmayan bir iletişim hatası olasılığı vardır - "ağın kontrol stratejisinden bağımsız olarak daha yüksek seviyelerde güvenilirliğe dikkat edilmesi gerekir".[5]

- ^ Ekonomik terimlerle ifade edersek, marjinal maliyet ağdaki ek güvenilirlik, son ana bilgisayarlarda alınan önlemlerle aynı ek güvenilirliği elde etmenin marjinal maliyetini aşıyor. Şebeke içindeki ekonomik açıdan verimli güvenilirlik iyileştirme seviyesi, belirli koşullara bağlıdır; ancak, kesinlikle sıfıra yakın bir yerde değildir:[3] "Açıktır ki, ağ güvenilirliğini artırmak için daha düşük seviyelerde bir miktar çaba, uygulama performansı üzerinde önemli bir etkiye sahip olabilir. (P. 281)."

- ^ Uygulanabilir sözleşmeye dayalı çözüm olasılığına rağmen, aracı kaynakların belirleyici olmayan bir şekilde paylaşıldığı herhangi bir ağın mükemmel güvenilirliği garanti etmesi imkansızdır. En fazla, istatistiksel performans ortalamalarından alıntı yapabilir.

- ^ Daha kesin:[6] "THM 1: Sonsuz yeniden deneme sayısına sahip doğru şekilde çalışan bir PAR protokolü, iletileri hiçbir zaman teslim edemez, kaybetmez veya çoğaltır. COR 1A: Sonlu yeniden deneme sayısına sahip doğru şekilde çalışan bir PAR protokolü, iletileri asla kaybetmez veya çoğaltmaz ve bir iletiyi teslim edememe olasılığı ileti, gönderen tarafından isteğe bağlı olarak küçük yapılabilir. " (s. 3).

- ^ ARPANET RFQ uyarınca[13] (sayfa 47 f.) ARPANET kavramsal olarak belirli işlevleri ayırdı. BBN'nin 1977 tarihli bir makalede işaret ettiği gibi:[14] "ARPA Ağı uygulaması, birçok atlamada uzun iletimlerde görülen gecikmeyi en aza indirmek için mesajları paketlere ayırma tekniğini kullanır. ARPA Ağı uygulaması ayrıca birkaç mesajın belirli bir Ana Bilgisayar çifti arasında eşzamanlı olarak aktarılmasına izin verir. Bununla birlikte, çeşitli mesajlar ve mesajlar içindeki paketler hedef IMP'ye sıra dışı olarak ulaşabilir ve bozuk bir IMP veya hat durumunda kopyalar olabilir.ARPA Ağı kaynaktan hedefe iletim prosedürünün görevi Paketleri ve mesajları hedeflerinde yeniden sıralayın, kopyaları ayırın ve bir mesajın tüm paketleri geldikten sonra mesajı hedef Ana Bilgisayar'a iletin ve uçtan uca bir alındı bildirimi gönderin. (s. 284). "

- ^ Bu gereksinim ARPANET'te açıklanmıştır RFQ, "ARPA yüklenicilerinin bakış açısından, ağın kullanıcıları olarak, iletişim alt ağı, yazılımı ve donanımı ağ yüklenicisi tarafından sağlanan bağımsız bir tesistir. Ara Bağlantı Yazılımını tasarlarken yalnızca I / Verileri alt ağın içine ve dışına taşımak için 0 kural ve başka şekilde alt ağ işleminin ayrıntılarına dahil edilmez.Özellikle, gerektiği gibi, hata denetimi, arıza tespiti, mesaj değiştirme, arıza kurtarma, hat değiştirme, taşıyıcı arızaları ve taşıyıcı kalite değerlendirmesi güvenilir ağ performansını garanti etmek, yalnızca ağ yüklenicisinin sorumluluğundadır. "[13]:25

- ^ Walden, 1972 tarihli bir makalesinde şunları söylüyor: "Her IMP, paketin doğru bir şekilde alındığına dair bir sonraki IMP'den olumlu bir onay alana kadar bir paketi tutar. Onay alırsa, her şey yolunda; IMP bunu bilir. bir sonraki IMP artık paketten sorumludur ve ileten IMP, paketin kopyasını atabilir. "[16]:11

- ^ 1973'e kadar, BBN ARPANET içinde mükemmel güvenilirlik ilk amacına ulaşılamadığını kabul ederek, "Başlangıçta, ağ tasarımında hatalara eğilimli olan tek bileşenlerin iletişim devreleri olduğu ve IMP'lerdeki modem arabirimlerinin bir Bu tür hataları 'neredeyse tüm' tespit etmek için CRC sağlama toplamı. Ana bilgisayar arabirimleri, IMP işlemcileri, bellekler ve arabirimler dahil olmak üzere sistemin geri kalanının hatasız olduğu kabul edildi. Bu konumu ışıkta yeniden değerlendirmek zorunda kaldık tecrübemizden.[17]:1 Aslında, Metcalfe'nin 1973'te özetlediği gibi, "ARPANET'te bu kotayı [yılda bir saptanamayan iletim biti hatası] yüzyıllar boyunca doldurmaya yetecek kadar hatalı bit vardır."[18]:7–28 Ayrıca bkz. BBN Raporu 2816[19]:10 ff ARPANET'i çalıştırmanın ilk yıllarında kazanılan deneyimler hakkında ek ayrıntılar için.

- ^ Bu arada, ARPANET ayrıca uçtan uca güvenilirlik mekanizmalarının maliyeti ile bu şekilde elde edilecek faydalar arasındaki değiş tokuş için iyi bir durum sağlar. Gerçek uçtan-uca güvenilirlik mekanizmalarının, her biri en fazla iki uç nokta arasında aynı anda uçuşta 8 ana bilgisayar düzeyinde mesaj olabileceğine karar verildiği göz önüne alındığında, o sırada çok maliyetli olacağını unutmayın. 8000'den fazla bit. Hedef IMP'den hiçbir onay gelmemesi durumunda, olası yeniden iletim için tüm bu verilerin kopyalarını saklamak için gerekli olan bellek miktarı, değerli olamayacak kadar pahalıydı. Ana bilgisayar tabanlı uçtan uca güvenilirlik mekanizmalarına gelince - bunlar, ortak ana bilgisayar düzeyi protokolüne önemli ölçüde karmaşıklık katacaktı (Ana Bilgisayar Protokolü ). Ana bilgisayar-ana bilgisayar güvenilirlik mekanizmalarının arzu edilirliği, RFC 1, bazı tartışmalardan sonra onlardan vazgeçildi (üst düzey protokoller veya uygulamalar elbette bu tür mekanizmaları kendileri uygulamakta özgür olsa da). O zamanki tartışmanın yeniden sayımı için bkz. Bärwolff 2010,[20] s. 56-58 ve oradaki notlar, özellikle 151 ve 163 nolu notlar.

- ^ Paket sesiyle ilgili ilk deneyler 1971'e kadar uzanıyor ve 1972'de konuyla ilgili daha resmi ARPA araştırması başladı. Belgelendiği gibi RFC 660 (s. 2),[21] 1974'te BBN, öncelikle ana bilgisayarların paket ses uygulamaları ile deney yapmasına izin vermek, aynı zamanda muhtemelen ağlar arası iletişim açısından bu tür tesisin kullanımını kabul etmek için ARPANET'e ham mesaj hizmetini (Raw Message Interface, RMI) tanıttı (bkz. a BBN Raporu 2913[22] s. 55 f.). Ayrıca bkz. Bärwolff 2010,[20] s. 80-84 ve oradaki çok sayıda not.

Referanslar

- ^ a b Bennett, Richard (Eylül 2009). "Değişim için Tasarlandı: Uçtan Uca Argümanlar, İnternet İnovasyonu ve Net Tarafsızlık Tartışması" (PDF). Bilgi Teknolojileri ve Yenilik Vakfı. s. 7, 11. Alındı 11 Eylül 2017.

- ^ a b Saltzer, J. H., D. P. Reed ve D. D. Clark (1981) "Sistem Tasarımında Uçtan Uca Argümanlar". İçinde: İkinci Uluslararası Dağıtık Hesaplama Sistemleri Konferansı Bildirileri. Paris, Fransa. 8–10 Nisan 1981. IEEE Computer Society, s. 509-512.

- ^ a b c d e f Saltzer, J. H., D. P. Reed ve D. D. Clark (1984) "Sistem Tasarımında Uçtan Uca Argümanlar". İçinde: Bilgisayar Sistemlerinde ACM İşlemleri 2.4, s. 277-288. (Ayrıca bakınız İşte Saltzer'in MIT ana sayfasından bir sürüm için.)

- ^ Saltzer, J.H. (1980). Sistem Tasarımında Uçtan Uca Argümanlar. 185 sayılı Yorum Talebi, MIT Bilgisayar Bilimleri Laboratuvarı, Bilgisayar Sistemleri Araştırma Bölümü. (Çevrimiçi kopya ).

- ^ Clark, D. D., K. T. Pogran ve D. P. Reed (1978). "Yerel Alan Ağlarına Giriş". İçinde: IEEE 66.11 Bildirileri, s. 1497–1517.

- ^ Sunshine, C.A. (1975). İletişim Protokolü Tasarımında Sorunlar - Biçimsel Doğruluk. Taslak. INWG Protokolü Notu 5. IFIP WG 6.1 (INWG). (CBI'dan kopyala ).

- ^ Blumenthal, M. S. ve D. D. Clark (2001). "İnternet Tasarımını Yeniden Düşünmek: Uçtan Uca Argümanlar ve Cesur Dünya". İçinde: İnternet Teknolojisinde ACM İşlemleri 1.1, s. 70–109. (Çevrimiçi ön yayın versiyonu ).

- ^ Alexis C. Madrigal & Adrienne LaFrance (25 Nisan 2014). "Ağ Tarafsızlığı: İhtilaflı Bir Fikir (ve Tarihi) İçin Bir Kılavuz". Atlantik Okyanusu. Alındı 5 Haziran 2014.

Bu ağ tarafsızlığı fikri ... [Lawrence Lessig] e2e prensibini uçtan uca

- ^ Baran, P. (1964). "Dağıtılmış İletişim Ağlarında". İçinde: IEEE İşlemleri İletişim 12.1, s. 1–9.

- ^ Davies, D.W., K.A. Bartlett, R.A. Scantlebury ve P.T. Wilkinson (1967). "Uzak Terminallerde Hızlı Yanıt Veren Bilgisayarlar için Dijital İletişim Ağı". İçinde: SOSP '67: İşletim Sistemi İlkeleri Üzerine Birinci ACM Sempozyumu Bildiriler. Gatlinburg, TN. 1–4 Ekim 1967. New York, NY: ACM, s. 2.1–2.17.

- ^ C. Hempstead; W. Worthington (2005). 20. Yüzyıl Teknolojisi Ansiklopedisi. Routledge. ISBN 9781135455514.

Paket ağları üzerinde simülasyon çalışması da NPL grubu tarafından yapılmıştır.

- ^ Pelkey, James. "6.3 CYCLADES Ağı ve Louis Pouzin 1971-1972". Girişimci Kapitalizm ve Yenilik: Bilgisayar İletişimi Tarihi 1968-1988.

Hiç inşa etmemesine rağmen, datagram ağlarının bazı simülasyonlarını yapmıştı ve teknik olarak uygun görünüyordu.

- ^ a b Scheblik, T.J., D.B. Dawkins ve Advanced Research Projects Agency (1968). ARPA Bilgisayar Ağı için RFQ. Teklif İsteği. İleri Araştırma Projeleri Ajansı (ARPA), Savunma Bakanlığı (DoD). (Çevrimiçi kopya Arşivlendi 2011-08-15 de Wayback Makinesi ).

- ^ McQuillan, J.M. ve D.C. Walden (1977). "ARPA Ağ Tasarım Kararları". İçinde: Bilgisayar Ağları 1.5, s. 243–289. (Çevrimiçi kopya ). Crowther ve ark. (1975), BBN Report 2918'e dayanan ve bu da BBN Report 2913'ten bir alıntıdır.

- ^ Clark, D. D. (2007). Uygulama Tasarımı ve Uçtan Uca Argümanlar. MIT Communications Futures Program İki Yıllık Toplantısı. Philadelphia, PA. 30–31 Mayıs 2007. Sunum slaytları. (Çevrimiçi kopya ).

- ^ Walden, D.C (1972). "Arayüz Mesaj İşlemcisi, Algoritmaları ve Uygulamaları". In: AFCET Journées d'Études: Réseaux de Calculateurs (AFCET Workshop on Computer Networks). Paris, Fransa. 25–26 Mayıs 1972. Association Française pour la Cybernétique Économique et Technique (AFCET). (Çevrimiçi kopya ).

- ^ McQuillan, J.M. (1973). IMP ve Ağ Güvenilirliğinde Yazılım Sağlama Toplamı. RFC 528. Tarihi. NWG.

- ^ Metcalfe, R.M. (1973). "Paket İletişimi". Doktora tezi. Cambridge, MA: Harvard Üniversitesi. Çevrimiçi kopya (gözden geçirilmiş baskı, MIT Bilgisayar Bilimleri Teknik Raporu 114 olarak yayınlanmıştır). Çoğunlukla MIT Project MAC ve Xerox PARC'da yazılmıştır.

- ^ Bolt, Beranek ve Newman Inc. (1974). Arpa Bilgisayar Ağı için Arayüz Mesaj İşlemcileri. BBN Raporu 2816. Üç Aylık Teknik Rapor No. 5, 1 Ocak 1974 - 31 Mart 1974. Bolt, Beranek ve Newman Inc. (BBN). (Özel kopya, BBN'nin izniyle ).

- ^ a b Bärwolff, M. (2010). "İnternette Uçtan Uca Argümanlar: İlkeler, Uygulamalar ve Teori". Çevrimiçi olarak ve Createspace / Amazon (PDF, hata verileri vb. )

- ^ Walden, D. C. (1974) IMP ve IMP / Ana Bilgisayar Arayüzünde Bazı Değişiklikler. RFC 660. Tarihi. NWG.

- ^ BBN (1974). Arpa Bilgisayar Ağı için Arayüz Mesaj İşlemcileri. BBN Raporu 2913. Üç Aylık Teknik Rapor No. 7, 1 Temmuz 1974 - 30 Eylül 1974. Bolt, Beranek ve Newman Inc. (BBN).

- ^ J. Kempf; R. Austein (Mart 2004). Ortanın Yükselişi ve Uçtan Uca Geleceği: İnternet Mimarisinin Evrimi Üzerine Düşünceler. Ağ Çalışma Grubu, IETF. doi:10.17487 / RFC3724. RFC 3724.

- ^ "CNF Protokol Mimarisi". Odak Projeler. Winlab, Rutgers Üniversitesi. Alındı 23 Mayıs 2016.

- ^ Ward, Mark (2012-09-14). "Avrupa eski internet adres sınırlarını aşıyor". BBC haberleri. Alındı 2017-02-28.

- ^ Steve Deering ve Bob Hinden, IETF'in IP Yeni Nesil Çalışma Grubu Eşbaşkanları (6 Kasım 1999). "IPv6 Adres Gizliliği Beyanı". Alındı 2017-02-28.