Hacking: Sömürü Sanatı - Hacking: The Art of Exploitation - Wikipedia

Bu makalede birden çok sorun var Lütfen yardım et onu geliştir veya bu konuları konuşma sayfası. (Bu şablon mesajların nasıl ve ne zaman kaldırılacağını öğrenin) (Bu şablon mesajını nasıl ve ne zaman kaldıracağınızı öğrenin)

|

Hacking: Sömürü Sanatı (ISBN 1-59327-007-0) tarafından yazılmış bir kitaptır Jon "Smibbs" Erickson hakkında bilgisayar Güvenliği ve ağ güvenliği.[1][2] Tarafından yayınlandı Nişasta Presi Yok 2003'te, 2008'de ikinci baskı ile. Kitaptaki tüm örnekler geliştirildi, derlendi ve üzerinde test edildi. Gentoo Linux.

Yazar ve arka plan bilgileri

Jon Erickson, bilgisayar bilimlerinde geçmişe sahip bir bilgisayar güvenliği uzmanıdır. 2011 yılı itibariyle güvenlik açığı araştırmacı ve bilgisayar Güvenliği California'da uzman.

Kitapla birlikte bir önyüklenebilir CD verilir. Linux tabanlı programlama ve hata ayıklama kullanıcılar için ortam.

1. baskının içeriği

İçeriği İstismar arasında hareket eder programlama, ağ oluşturma, ve kriptografi. Kitap, gerçek dünya örneklerinin herhangi bir dikkate değer ölçüsünü kullanmıyor; tartışmalar nadiren belirli solucanları ortaya çıkarır ve istismarlar.

Programlama

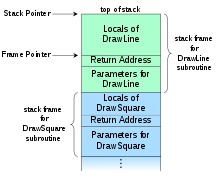

bilgisayar Programlama kısmı Hacklemek kitabın yarısından fazlasını kaplıyor. Bu bölüm, yararlanma kodunun geliştirilmesine, tasarımına, yapımına ve test edilmesine girmektedir ve bu nedenle bazı temel montaj programlama. Gösterilen saldırılar basitten farklı arabellek taşmaları üzerinde yığın üzerine yazmayı içeren karmaşık tekniklere genel ofset tablosu.

Erickson, aşağıdaki gibi karşı önlemleri tartışırken yürütülemez yığın ve onlardan nasıl kaçınılacağını libc'ye dönüş saldırıları, bilinen garantili istismarlar olmadan daha derin meselelere dalmaz. adres alanı düzeni randomizasyonu. Kitap aynı zamanda Açık duvar, GrSecurity ve Sulh projeler veya çekirdek istismarlar.

Ağ oluşturma

ağ oluşturma segmenti Hacklemek temellerini açıklar OSI modeli ve dahil olmak üzere temel ağ oluşturma kavramları paket koklama, bağlantı kaçırma, hizmet reddi ve bağlantı noktası taraması.

Kriptoloji

kriptoloji bölümü Hacklemek ek olarak temel bilgi teorisini kapsar simetrik ve asimetrik şifreleme. Çatlamayla tükeniyor WEP kullanmak Fluhrer, Mantin ve Shamir saldırısı. Aşağıdakiler dahil temel bilgilerin yanı sıra ortadaki adam saldırıları, sözlük saldırıları ve kullanımı Karındeşen John; Hacklemek tartışır kuantum anahtar dağıtımı, Lov Grover'ın Kuantum Arama Algoritması, ve Peter Shor'un Kuantum Faktoring Algoritması kırmak için RSA çok büyük bir şifreleme kullanarak kuantum bilgisayar.

Diğer detaylar

- Ön kapağı Hacklemek tersine mühendislikten saldırıyı gerçekleştirmeye kadar, uzun komut satırı argümanları üzerinden bir arabellek taşmasından ölen bir program için bir istismar geliştirme döngüsüdür.

İçerik 2. baskı

| |

| Yazar | Jon Erickson |

|---|---|

| Ülke | Amerika Birleşik Devletleri (Orijinal) |

| Dil | İngilizce (İkinci Baskı) |

| Dizi | İkinci baskı |

| Tür | Bilgisayar Bilimi |

| Yayımcı | Nişasta Presi Yok |

Yayın tarihi | Şubat 2008 |

| Ortam türü | Yazdır Ciltsiz kitap |

| Sayfalar | 488 |

| ISBN | 978-1593271442 |

Giriş

Kitabın giriş bölümü, bilgisayar korsanlığının yalnızca yasa sınırları içinde ve yalnızca üretken nedenlerle yapılması gerektiğini belirtir.

0x200 Programlama

Bu kitabın programlama bölümünde, farklı türdeki programlar anlatılmış ve örneklerle gösterilmiştir. Bölüm kapakları Kontrol Yapıları ve programlamanın diğer temel yönleri. Canlı CD, okuyucunun sadece kitaptaki örnekleri takip etmekle kalmayıp aynı zamanda bazı programları kendilerinin de yapabileceği bir ortam sağlar.

0x300 Sömürü

Sömürü bilgisayarın kodunu veya kuralları alıp, bilgisayarın yapmasını istediğiniz şeyi yapması için bunları değiştirmektir. Sistemde değişmek için yollar veya boşluklar bulmak, sömürünün önemli bir parçasıdır. Bu bölüm, bellek bozulması gibi yararlanma tekniklerini kapsar, Tampon taşmalar ve biçim dizeleri özellikle kullanarak Perl ve Bash shellcode.

0x400 Ağ İletişimi

OSI Modeli

Ağ üzerinden bilgisayarlar arasında iletişimde OSI Modeli kullanıldı. OSI Modeli, bilgisayarların iletişim kurmak için kullandığı standartları sağlayan bir modeldir. OSI Modelinde yedi katman vardır ve bunlar Fiziksel katman, Veri Bağlantısı katmanı, Ağ katmanı, Taşıma katmanı, Oturum katmanı, Sunum katmanı ve Uygulama katmanıdır. Bir bilgisayarın başka bir bilgisayara gönderdiği her paket, OSI Modelinin her katmanından geçmelidir.

Soketler

Bilgisayar işletim sistemlerinin kullanımıyla bir ağ üzerinde iletişim kurmanın standart yolu, priz. Soket, bir programcı tarafından OSI katmanlarını kullanarak veri gönderip almanın bir yolunu oluşturmak için kullanılır. İki tür soket vardır: Bir Akış Soketi ve bir Veri Birimi Soketi. Akış Soketleri kullanır Geçiş kontrol protokolü (TCP). Bir Datagram Soketi, Kullanıcı Datagram Protokolünü (UDP) kullanır.

Katmanları Geri Soymak

'Katmanları geri soymak', OSI katmanlarının gerçekte nasıl çalıştığını açıklar. OSI Modeli, kitapta anlaşılmasını kolaylaştıran bazı resimlerle ayrıntılı olarak açıklanmıştır.

Ağ Koklama

Ağ iletişiminde anahtarlı ve anahtarsız ağlar mevcuttur. Anahtarlamalı bir ağ, uç noktalarının nerede olduğunu ağda seyahat eden paketleri analiz eden ve söyleyen anahtar adı verilen cihazları kullanır. Anahtarlanmamış bir ağ, durdurulmadan ve analiz edilmeden paketlerin serbest akışıdır. Koklama, ağdaki paketleri ve nereye gittiklerini görmenizi sağlayan bir program kullanmayı ifade eder.

Hizmet Reddi

Bir hizmeti engelleme saldırısı bir bilgisayar kaynağını amaçlanan kullanıcılar için kullanılamaz hale getirme girişimidir. Bu, hizmet reddi saldırısının, kaynağı belirli bir süre kullanılamaz hale getirecek şekilde taşması için amaçlanan bir kaynağa büyük miktarda iletişim isteği gönderdiği anlamına gelir. Bu tür saldırılar, ağdaki diğer bilgisayarlara erişim sağlamak üzere bunları kapatmak için genellikle yönlendiricilere veya güvenlik duvarlarına yöneliktir. Yönlendirici bu tür saldırılara karşı çok hassastır, ancak bir güvenlik duvarı genellikle saldırıyı kaldırabilir ve etkilenmez. Dağıtılmış bir hizmet reddi saldırısı, iletişim taleplerinin birden fazla bilgisayardan gelmesi ve normal hizmet reddi saldırısına göre istek sayısını büyük ölçüde artırmasıdır. Diğer bazı DOS saldırı türleri şunları içerir: Ping of Death, Gözyaşı Ping Seli ve Amplifikasyon saldırıları.

TCP / IP Kaçırma

TCP / IP Hijacking, sahte paketler kurban ile bir ana makine arasındaki bağlantıyı devralmak. Bu teknik esas olarak bir ana makine bağlanmak için bir şifre kullandığında şifreleri toplamak için kullanılır. Bu tür bir saldırı gerçekleştiğinde, mağdur ve saldırgan aynı ağda olmalıdır. TCP / IP kaçırmanın başka bir biçimi, sahte bir sıfırlama paketi enjekte etmeyi içeren RST kaçırmadır.

Port Tarama

Bağlantı noktası taraması hangi bağlantı noktalarının kabul ettiğini ve bağlantıları dinlediğini anlamanın bir yoludur. Bilgisayar korsanı, bir ağdaki tüm bağlantı noktalarını tarayıp açmaya çalışarak hangi bağlantı noktalarının açık olduğunu bilmesini sağlayan bir program kullanır. SYN, Idle, FIN, X-Mas ve Null taramaları gibi birçok başka tarama türü vardır.

Ulaşın ve Birini Hackleyin

Bu bölüm, ağın tipleme biçimindeki güvenlik açıklarını bulmakla ilgilidir. Ağ protokolleri için kullanılan kod satırlarının üzerinden geçmek için bir hata ayıklayıcı kullanmak, bunu başarmanın en verimli yoludur.

0x500 Kabuk Kodu

Shellcode, kodun istismarında kullanılır. Bilgisayar korsanının bir program üzerinde kontrolü ele geçirdiğinde çalıştırmak istediği kendi kodu gibidir. Genellikle bir bilgisayar korsanı bir program kodunda bir istismar bulur ve bu açıkları bulduğu yere kendi kodunun (kabuk kodu) bir kısmını ekleyebilir.

Montaj ve C

Montaj C'den farklıdır çünkü assembly bir düşük seviyeli programlama dili ve işlendiğinde doğrudan işlemci ile iletişim kurabilir. Üst düzey bir programlama dili olan C'yi kullanırken, kod derlenmeli ve bir sistem çağrısı yapılarak ve ardından işlemciye çağrı yapılarak çekirdeğe gönderilmelidir. Başka bir deyişle, montaj kullanılırken sistemin çekirdeğe çağrılmasını resimden çıkarmak gibidir.[kaynak belirtilmeli ]

Kabuk koduna giden yol

Shellcode'un bu kısmı, bir programın ele geçirilebilmesi için shellcode ile nasıl enjekte edileceğiyle ilgilidir. Kitapta birçok kod örneği ve bu görevi gerçekleştirmenin yolları vardır.

Kendi kendine gelişen kabuk kodu

Kabuk kodu üretme, bir istismar bulunduğunda etkinleştirilecek koddur. Programda bir güvenlik açığı bulunduğunda çalıştırılabilecek olan kabuk kodudur. Bunu başarmanın en iyi yolu kitapta gösterilmekte ve kodun çok küçük olduğundan emin olmaktır.

Bağlantı noktası bağlama kabuk kodu

Bu tür bir kabuk kodu, kendisini bir ağ bağlantı noktasına ekler. Bir bağlantı noktasına bağlandığında, bir TCP bağlantısını dinleyecektir. TCP bağlantısını bulduktan sonra çok daha fazla programlama söz konusudur ve kitapta canlı bir şekilde gösterilmiştir.

Geri bağlanan kabuk kodu

Bu tür bir kabuk kodu, genellikle güvenlik duvarlarından geçerken kullanılır. Çoğu güvenlik duvarı, bağlantı noktası bağlama kabuk kodunun çalışmasını engelleyecektir, çünkü bunlar yalnızca etkin bağlantı noktaları aracılığıyla bilinen hizmetlere izin verecek şekilde ayarlanmıştır. Geri bağlanan kabuk kodu, bağlantıyı korsanın IP adresine geri başlatır, böylece güvenlik duvarına girmek yerine güvenlik duvarından dışarı çıkacaktır. Bir kez daha kitaptaki kod, shellcode kullanımıyla geri bağlanmayı ve bunu gerçekleştirmenin yollarını gösteriyor.

0x600 Karşı Tedbirler

Kitabın bu bölümü savunma ve saldırı önleme sistemleri bilinen bilgisayar korsanlığı istismarlarını durdurmak için.

Tespit Eden Önlemler

Bir yönetici ağın kötüye kullanımın ne zaman meydana gelebileceğinin farkında olması gerekir. Günlükleri okumak gibi belirli araçları kullanmak veya paket koklama ağ üzerinde, istismarları ortaya çıktıklarında yakalamanın birkaç yolu vardır.

Sistem Arka Planları

Bir Sistem Arka Planı bir sunucu programıdır Unix gelen bağlantıları alan ve kabul eden sistem. Bir arka plan programı, arka planda çalışan ve terminali belirli bir şekilde kontrol etmekten kurtulan bir programdır. Kitabın bu noktasında, bir arka plan programı programının nasıl çalıştırılacağına dair bazı kodlar gösterilmektedir. Sinyaller ayrıca Unix tabanlı bir ortamda işletim sistemi çağrıları yapmak için kullanılır. Terminalde bir sinyal türü olduğunda, yazılan sinyal ne olursa olsun görevi tamamlamak için hemen bir kesinti mesajı gönderecektir. Kitaptaki bazı kodlama örneklerinde sinyal kullanımları gösterilmektedir.

Ticaret Araçları

Bir bilgisayar korsanı, istismar ederken kendisine yardım etmesi için ihtiyaç duyduğu belirli araçlara sahiptir. Açıklardan yararlanma betiği, sistem veya programdaki delikleri bulmak için önceden yazılmış yararlanma kodunu kullanan bir araçtır. Açıklardan yararlanma komut dosyalarını kullanmak, bilgisayar korsanı olmayanların bile kullanması kolaydır, çünkü kodda zaten yazılıdır. Kitapta bazı istismar araçlarının birkaç sınavı ve bunların nasıl kullanılacağı gösterilmektedir.

Log dosyaları

Daha önce belirtildiği gibi günlük dosyaları, bir bilgisayarda veya ağda meydana gelen olayları kontrol etmenin bir yoludur. Bir bilgisayar korsanı için, günlük dosyasının söylediklerini değiştirme yeteneğine sahip olmak, fark edilmemesine yardımcı olabilir. Kitapta bazı günlük dosyalarının nasıl değiştirileceğine dair kod ve talimatlar vardır.

Açıkça Bakmak

Bir programın saldırıya uğradığının bir başka işareti de artık düzgün çalışmayacağıdır. Çoğu zaman programlar, bilgisayar korsanı tarafından değiştirildiği için başka bir görevi yerine getirdiği için düzgün çalışmaz. Bununla birlikte, yetenekli bir bilgisayar korsanı programı değiştirebilir, böylece program hala düzgün çalışır ve yapmasını istediği şeyi yapar. Bir program istismar edilirse, nasıl olduğunu anlamanın yolları vardır. Bir programın nasıl istismar edildiğini bulmak, genellikle programın bölümlerini alıp onlara ayrı ayrı bakmakla başladığından çok sıkıcı bir süreç olabilir. Kullanılmış bir programın nasıl kullanıldığını görmek için yeniden bir araya getirilmesi kitapta gösterilmektedir.

Gelişmiş Kamuflaj

Bir bilgisayar korsanı bir programı kötüye kullandığında IP adresi bir günlük dosyasına yazılabilir. Kayıt dosyalarının IP adresinin tespit edilememesi için kamufle edilmesi defterde gösterilmektedir. Ne zaman IP adresi gizlidir, buna IP adresi sahteciliği denir.

Tüm Altyapı

Saldırı tespit sistemlerinin ve saldırı önleme sistemlerinin kullanılması, kötüye kullanma riskinin önlenmesine büyük ölçüde yardımcı olur. Güvenlik duvarları ve yönlendiriciler bile bilgisayar korsanlığı kanıtlarını gösterebilen günlük dosyalarına sahiptir. Giden TCP bağlantılarının işlenememesini sağlamak, bulunmayı sınırlamanın bir yoludur. Kitapta, algılanmamayı kolaylaştırmak için TCP bağlantılarının nasıl kullanılacağına dair birkaç yol gösterilmektedir.

Yük Kaçakçılığı

Programlardan yararlanmak için shellcode kullanıldığında, saldırı tespit sistemleri tarafından yakalanabilir. Genellikle saldırı tespit sistemi, önceden yazılmış ve içinde göze çarpan kabuk kodu bulunan programları yakalar. Açıklardan yararlanma programlarının çoğu yakalanacak çünkü gerçek bilgisayar korsanları bunları kullanmıyor. Algılanması daha zor olabilmesi için kabuk kodunu gizlemenin yolları vardır. Kitapta, shellcode'un nasıl gizleneceğine dair birkaç örnek bulunmaktadır.

Tampon Kısıtlamaları

Bazen güvenlik açıklarından yararlanılmaması için tamponlara getirilen kısıtlamalar vardır. Kitabın arabellek kısıtlamalarını aşmanın birkaç yolu var.

Sertleşmeye Karşı Önlemler

Bu kitapta bulunan istismarlar uzun zamandır ortalıkta. Bilgisayar korsanlarının bu kitapta anlatılan güvenlik açıklarından nasıl yararlanacaklarını bulmaları biraz zaman aldı. Bellek bozulması, kontrol değişikliği ve kabuk kodunun kullanımı, sömürünün en kolay üç adımıdır.

Yürütülemeyen Yığın

Çoğu uygulama, herhangi bir tür yürütme için yığını kullanmaz. Bir savunma, yığını yürütülemez hale getirmektir, böylece programın kötüye kullanılmasında arabellek taşmaları kullanılamaz. Bu savunma, bir uygulamada shellcode kullanımını durdurmak için çok etkilidir. Bununla birlikte, kitapta gösterilen ve anlatılan, çalıştırılamayan bir yığın kullanımını aşmanın bir yolu vardır.

Rastgele Yığın Alanı

Rastgele yığın, bilgisayar korsanının uyguladığı kabuk kodunun nerede olduğunu söyleyememesi için kullanılan bir tür karşı önlemdir. Yığın içindeki bellek düzenini rastgele hale getirir. Bir kez daha, kitaptaki bazı örneklerle bu önlemi aşmanın bir yolu var.

0x700 Kriptoloji

Kriptoloji, şifrelerin kullanımıyla gizlice iletişim kurmanın kullanılmasıdır ve kriptanaliz, bu tür gizli iletişimleri kırma veya deşifre etme sürecidir. Bu bölüm, kriptoloji teorisi hakkında bilgi sunmaktadır. Claude Shannon ve koşulsuz güvenlik içeren kavramlar, tek seferlik pedler, kuantum anahtar dağıtımı ve hesaplama güvenliği.

İletileri şifrelemek ve şifresini çözmek için aynı anahtarı kullanmak simetrik şifrelemedir. Asimetrik şifreleme, farklı anahtarların (genel ve özel) kullanılmasını içerir. Bu bölüm, her iki tür şifreleme ve bunların nasıl kullanılacağına dair bazı örnekler verir.

Bir şifre, bir şifreleme algoritmasıdır. Simetrik bir şifre ile asimetrik şifre kullanımının birleştirilmesine karma şifre denir. Şifrelere saldırmanın ve bazı şifreleme yöntemlerini aşmanın yolları kitapta gösterilmiş ve açıklanmıştır.

Bölüm ayrıca, kaba kuvvet saldırıları ve karma aramalar dahil olmak üzere şifrelenmiş parolaları anlamaya yönelik yöntemleri de gösterir. Ayrıca kablosuz 802.11b'yi (Wifi ) ve kablolu eşdeğer gizlilik (WEP) şifrelemesi.

Ayrıca bakınız

Referanslar

- ^ "Kitap İncelemesi: Bilgisayar Korsanlığı". 25 Temmuz 2004. Arşivlenen orijinal 25 Temmuz 2004. Alındı 26 Temmuz 2018.

- ^ Schaefer, Ed. "Hacking: The Art of Exploitation, 2. Baskı: Linux Magazine". Linux Dergisi. Alındı 26 Temmuz 2018.

Diğer kaynaklar

- Erickson, Jon. Hacking: Sömürü Sanatı. Nişasta Presi Yok, 2003. ISBN 1-59327-007-0

- John Baichtal (3 Mart 2008). "GeekDad Review: Hacking: The Art of Exploitation". Kablolu. Alındı 27 Mart, 2009.