NSA ANT kataloğu - NSA ANT catalog

NSA ANT kataloğu 50 sayfalık sınıflandırılmış mevcut belge listeleme teknolojisi Amerika Birleşik Devletleri Ulusal Güvenlik Ajansı (NSA) Özel Erişim İşlemleri (TAO) Gelişmiş Ağ Teknolojisi (ANT) Bölümü tarafından siber gözetlemeye yardımcı olmak için. Çoğu cihazın halihazırda çalışır durumda olduğu ve ABD vatandaşları ve Beş göz ittifak. Göre Der Spiegel 30 Aralık 2013 tarihinde kataloğu kamuoyuna açıklayan, "Liste, diğer NSA çalışanlarının hedeflerinin verilerine ulaşmak için ANT bölümünden teknolojiler sipariş edebilecekleri bir posta sipariş kataloğu gibi okunuyor."[1][2][3][4][5][6][7][8][9] Belge 2008'de oluşturuldu.[10]

Güvenlik araştırmacısı Jacob Appelbaum bir konuşma yaptı Kaos İletişim Kongresi içinde Hamburg, Almanya, eşzamanlı olarak yayınladığı teknikleri ayrıntılı olarak Der Spiegel ortak yazdığı makale, NSA'nın ABD'deki ve uluslararası gözetim çabalarında kullandığını gösteriyor.[6][11]

Katalogdaki öğelerin fiyatları ücretsiz (genellikle yazılım için) ile 250.000 ABD Doları arasında değişmektedir.[1]

Arka fon

2013 yılında, Der Spiegel birlikte yazdığı bir makale yayınladı Jacob Appelbaum, Judith Horchert ve Christian Stöcker, NSA "alet kutusunu" ifşa ettiler. Belgenin kaynağı açıklanmadı. Eski NSA yüklenicisi tarafından sızdırılan belgelere sahip haber ajanslarından birinden gelirken Edward Snowden,[12] güvenlik uzmanı Bruce Schneier "TAO kataloğunun Snowden belgelerinden geldiğine inanmadığını söyledi. Sanırım orada ikinci bir sızıntı var."[12][başarısız doğrulama ][13]

Belgede açıklanan istismarlar çoğunlukla ABD şirketleri tarafından üretilen cihazları hedef almaktadır. elma,[14] Cisco, Dell, Ardıç Ağları, Maxtor, Seagate, ve Western Digital Belgede şirketlerin suç ortağı olduğuna dair hiçbir şey olmamasına rağmen.[1][15] Sonra Der Spiegel NSA'nın yazılım enjekte etme yeteneğine sahip olduğunu ortaya çıkardı iPhone'lar Apple, DROPOUTJEEP adlı bir ANT ürününü kullanarak, NSA casus yazılımları hakkında önceden bilgi sahibi olmadığını belirten bir bildiri yayınladı ve müşterilerini "arkasında kim olursa olsun" güvenlik saldırılarından korumak için adımlar atacaklarını belirtti.[16] Cisco, hack güvenlik açığını araştırmak için Cisco Ürün Güvenliği Olay Müdahale Ekibini (PSIRT) topladı.[17]

Yetenekler listesi

NSA ANT belgesi, NSA tarafından sağlanan donanım ve yazılım gözetim teknolojisine kod sözcüğü referanslarını içerir.[18]

- BULLDOZER: NSA personelinin bir sistemi kablosuz olarak uzaktan kontrol etmesini sağlayan gizli bir kablosuz köprü oluşturan teknoloji.[15][19]

- ŞEKER GRUBU: 40.000 Avustralya Doları tuzak teli taklit eden cihaz GSM cep telefonu kulesi.

COTTONMOUTH-I

COTTONMOUTH-I - COTTONMOUTH: (sağdaki resme bakın) Yüklemek için kullanılabilen değiştirilmiş bir USB ve Ethernet konektörleri ailesi Truva atı yazılım ve çalışma olarak kablosuz köprüler, hedef makineye gizli uzaktan erişim sağlar.[20] COTTONMOUTH-I, dijital çekirdek olarak TRINITY ve RF alıcı-verici olarak HOWLERMONKEY kullanan bir USB fişidir. 2008'de maliyet 50 birim için 1 milyon doların biraz üzerindeydi.

- COTTONMOUTH-II, bir USB soketine (fiş yerine) yerleştirilir ve 50 birim başına yalnızca 200.000 $ 'a mal olur, ancak konuşlandırılmış bir sisteme dönüşmek için hedef makinede daha fazla entegrasyon gerektirir.

- COTTONMOUTH-III, 50 birim için yaklaşık 1,25 milyon $ 'a mal olan yığınlanmış bir Ethernet ve USB fişidir.

- CROSSBEAM, "ses verilerini toplayıp sıkıştırabilen bir GSM iletişim modülüdür" [21]

- CTX4000: Devam eden dalga "net olmayan" bilgilerin kurtarılması için bir hedef sistemi "" aydınlatabilen "radar cihazı.[22]

- SİKLON-HX9 - GSM Baz İstasyonu Yönlendiricisi

- DEITYBOUNCE: Bir arka kapı yazılım implantı Dell PowerEdge anakart BIOS ve RAID denetleyicileri aracılığıyla sunucular.[23][24]

- DROPOUTJEEP: "Belirli SIGINT işlevselliği sağlamak için modüler görev uygulamalarını kullanan Apple iPhone için bir yazılım implantı. Bu işlevsellik, cihazdan dosyaları uzaktan itme / çekme yeteneğini içerir. SMS alma, kişi listesi alma, sesli posta, coğrafi konum, sıcak mikrofon, kamera yakalama, baz istasyonu konumu, vb. Komut, kontrol ve veri sızıntısı SMS mesajlaşma veya bir GPRS veri bağlantısı üzerinden gerçekleşebilir. İmplant ile tüm iletişimler gizli ve şifreli olacaktır. "[8]

- EBSR "dahili 802.11 / GPS / ahize özelliğine sahip üç bantlı aktif GSM baz istasyonudur" [25]

- TURUNCU

- FEEDTROUGH: Juniper Networks güvenlik duvarlarına nüfuz edebilen yazılımlar, diğer NSA-konuşlandırılmış yazılımların ana bilgisayarlara kurulmasına izin verir.[1][9][26]

FIREWALK

FIREWALK - FIREWALK: (sağdaki resme bakın) Bir standarda benzeyen bir cihaz RJ45 verilerin enjekte edilmesine veya izlenmesine ve radyo teknolojisi ile iletilmesine izin veren soket.[27] HOWLERMONKEY RF alıcı-vericisini kullanarak. Örneğin bir VPN hedef bilgisayara. 2008 maliyeti: 50 birim için 537 bin dolar.

- FOXACID: Paket düzeyinde casus yazılımları bulaştırabilen bir "kuantum eki" kullanarak casus yazılım yükleyebilen teknoloji. (FOXACID, NSA ANT kataloğunun bir parçası olabileceği veya olmayabileceği için numaralandırılmamıştır; kaynaklar farklıdır.)

- YARATILIŞ

- GINSU: Bir bilgisayarda bir PCI veri yolu aygıtı kullanan ve sistem açılışında kendini yeniden yükleyebilen teknoloji.[28]

- GOPHERSET: Telefonu uzaktan gönderilen komutlarla kontrol etmek için bir telefonun SIM kartının API'sini (SIM Araç Seti veya STK) kullanan GSM yazılımı.[29]

- GOURMETTROUGH: Belirli Juniper Networks güvenlik duvarları için kullanıcı tarafından yapılandırılabilen kalıcılık implantı.[22]

- HALLUXWATER: Huawei Eudemon güvenlik duvarları için arka kapı istismarı.[22]

- HEADWATER: Bir paket düzeyinde casus yazılımları bulaştırabilen bir "kuantum eki" kullanarak casus yazılım yükleyebilen kalıcı arka kapı teknolojisi Huawei yönlendiriciler.[22]

ULUYAN MAYMUN

ULUYAN MAYMUN - HOWLERMONKEY: (sağdaki resme bakın) A RF (dijital işlemciler ve çeşitli yerleştirme yöntemleriyle bağlantılı olarak) sistemlerden veri çekmeyi veya bunların uzaktan kontrol edilmesini mümkün kılan alıcı-verici.

- IRATEMONK: Maxtor tarafından üretilen sabit disklerin bellenimine sızabilen teknoloji, Samsung, Seagate ve Western Digital.[30]

- IRONCHEF: Kendini bir bilgisayar G / Ç'sine kurarak ağlara "bulaşabilen" teknoloji BIOS.[15] IRONCHEF ayrıca casus yazılımla bağlantılı olan "Straitbizarre" ve "Unitedrake" i de içerir. REGIN.[31]

- JUNIORMINT

- JETPLOW: Cihazda kalıcı bir arka kapı oluşturmak için implante edilebilen bellenim Cisco PIX serisi ve ASA güvenlik duvarları.[22]

- LOUDAUTO: 30 dolarlık ses tabanlı RF retro reflektör dinleme cihazı.[22]

ÜÇLÜ

ÜÇLÜ - MAESTRO-II: a çoklu çip modülü yaklaşık olarak diğer birkaç ürünün donanım çekirdeği görevi gören bir kuruş büyüklüğünde. Modül 66 MHz içerir ARM7 işlemci, 4 MB flash, 8 MB RAM ve a FPGA 500.000 kapı ile. Birim maliyeti: 3-4.000 $ (2008'de). Temel alınan önceki nesil modüllerin yerini alır. HC12 mikrodenetleyici.

- MONKEYCALENDAR: Cep telefonunun konumunu gizli metin mesajıyla ileten yazılım.

- NEBULA

- NIGHTSTAND: Microsoft Windows istismarlarını sekiz mil mesafeye kadar kablosuz olarak yükleyen taşınabilir sistem.[22]

- NIGHTWATCH: VAGRANT sinyallerinden video verilerini yeniden yapılandırmak ve görüntülemek için kullanılan taşınabilir bilgisayar; CTX4000 gibi bir radar kaynağıyla bağlantılı olarak hedeften veri almak için hedefi aydınlatmak için kullanılır.

- PICASSO: Cep telefonu konum verilerini toplayabilen, meta verileri arayabilen, yakındaki konuşmaları dinlemek için telefonun mikrofonuna erişebilen yazılım.[29]

- PHOTOANGLO: CTX4000'in yerini alacak bir radar sistemi geliştirmek için ortak bir NSA / GCHQ projesi.[22]

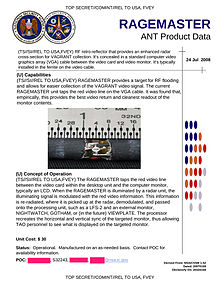

- RAGEMASTER: (yukarıdaki resme bakın, sağdaki) Bir hedefin bilgisayarından gelen video sinyalini dinleyen 30 dolarlık gizli bir cihaz VGA sinyal çıkışı, böylece NSA hedeflenen bir masaüstü monitöründe ne olduğunu görebilir. Uzak bir radar tarafından çalıştırılır ve VGA kırmızı sinyalini modüle ederek yanıt verir (aynı zamanda çoğu DVI portlar) yeniden yaydığı RF sinyaline; bu iletim yönteminin kod adı VAGRANT'dır. RAGEMASTER genellikle cihaza monte edilir / gizlenir. ferrit boğma hedef kablonun. Orijinal belgeler 2008-07-24 tarihlidir. Çeşitli alıcı / demodülasyon cihazları mevcuttur, örn. GECE GÖZCÜSÜ.[6]

- SCHOOLMONTANA: DNT implantlarını kalıcı kılan yazılım JUNOS tabanlı (FreeBSD -variant) J-serisi yönlendiriciler / güvenlik duvarları.[22]

- SIERRAMONTANA: DNT implantlarını JUNOS tabanlı M serisi yönlendiriciler / güvenlik duvarlarında kalıcı hale getiren yazılım.[22]

- STUCCOMONTANA: DNT implantlarını JUNOS tabanlı T serisi yönlendiriciler / güvenlik duvarlarında kalıcı hale getiren yazılım.[22]

- SOMBERKNAVE: Bir cihaza implante edilebilen yazılım Windows XP NSA merkezinden uzaktan kontrol edilmesine izin veren sistem.

- SOUFFLETROUGH: Juniper Networks SSG300 ve SSG500 serisi güvenlik duvarlarını tehlikeye atabilen BIOS enjeksiyon yazılımı.[22]

SERÇE II

SERÇE II - SPARROW II: (sağdaki resme bakın) Aşağıdakiler için kullanılmak üzere tasarlanmış küçük bir bilgisayar: WLAN dahil olmak üzere koleksiyon İHA'lar. Donanım: IBM Güç PC 405GPR işlemci, 64 MB SDRAM, 16 MB yerleşik inflash, 4 mini PCI yuvalar, Kompakt flaş yuvası ve 802.11 B / G donanımı. Koşu Linux 2.4 ve BLINDATE yazılım paketi. Birim fiyatı (2008): 6 bin dolar.

- SURLYSPAWN: İnternete bağlı olmayan uzak bilgisayarlarda kullanılabilen tuş vuruşu izleme teknolojisi.

- SWAP: Çalışan çok işlemcili sistemlerin BIOS'unu yeniden başlatabilen teknoloji FreeBSD, Linux, Solaris veya pencereler.

- TAWDRYARD

- TOTECHASER

- TOTEGHOSTLY: Windows cep telefonuna yerleştirilebilen ve tam uzaktan kumanda sağlayan yazılım.

- TRINITY: (sağdaki resme bakın) 180 MHz kullanan daha yeni ve daha güçlü bir çoklu çip modülü ARM9 işlemci, 4 MB flash, 96 MB SDRAM ve 1 milyon geçidi olan bir FPGA. Bir peniden daha küçük. 100 birim için tahmini maliyet (2008) 625K $.

- WATERWITCH: Operatörün yakındaki bir cep telefonunun tam konumunu bulmasını sağlayan taşınabilir bir "son işlem aracı".

- WISTFULTOLL

Ayrıca bakınız

- Bilgisayar ve İnternet Protokolü Adres Doğrulayıcı (CIPAV) - FBI truva atı

- Duqu - casus yazılım solucanı

- Denklem Grubu - NSA'ya bağlı olduğundan şüphelenilen oldukça gelişmiş bir bilgisayar casusluk grubu

- FinFisher - birkaç eyalet tarafından kullanılan özel sektör truva atı

- MiniPanzer ve MegaPanzer - İsviçre devlet destekli truva atları

- R2D2 (truva atı) - Alman devlet destekli bir truva atı

- TEMPEST - Elektromanyetik koruma için NSA standartları

- SAVAŞÇI GURURU - akıllı telefonlara karşı daha yeni (2010) NSA / GCHQ yetenekleri

- Hukuki Yaptırım Yasası için İletişim Yardımı - CALEA

- Tempora

- NSA Oyun Seti

Referanslar

- ^ a b c d Appelbaum, Jacob & Stöcker, Christian (29 Aralık 2013). "Spy Gear için Alışveriş: Katalog NSA Araç Kutusu Reklamları". Der Spiegel. Alındı 1 Ocak, 2014.

- ^ Hathaway, Jay (30 Aralık 2013). "NSA, Apple'ın iPhone'una neredeyse tam arka kapı erişimine sahip". Günlük Nokta. Alındı 1 Ocak, 2014.

- ^ Condliffe, Jamie (31 Aralık 2013). "NSA'nın iPhone'lara Çok İyi Arka Kapı Erişimi Var". Gizmodo. Alındı 1 Ocak, 2014.

- ^ Edwards, Jim (30 Aralık 2013). "BELGELER: NSA, iPhone'lara Casus Yazılım Yerleştirme '% 100 Başarı Oranına Sahip". Business Insider. Alındı 1 Ocak, 2014.

- ^ "De l'interception de colis à l'espionnage de l'écran, inventaire des outils de la NSA". Le Monde. 30 Aralık 2013. Alındı 1 Ocak, 2014.

- ^ a b c Satter, Raphael (30 Aralık 2013). "Gizlilik Avukatı, NSA Casus Donanımını Buluşmada Açığa Çıkarıyor". ABC Haberleri. Arşivlenen orijinal 2013-12-31 tarihinde. Alındı 1 Ocak, 2014.

- ^ Hardawar, Devindra (31 Aralık 2013). "İPhone'un 2008'den beri tamamen NSA tarafından saldırıya uğradığı bildiriliyor (Güncelleme: Apple, NSA ile çalışmayı reddediyor)". Venture Beat. Alındı 1 Ocak, 2014.

- ^ a b Kain, Erik (30 Aralık 2013). "NSA'nın Apple iPhone'a Tam Erişimi Olduğu Bildirildi". Forbes. Alındı 1 Ocak, 2014.

- ^ a b Zetter, Kim (30 Aralık 2013). "NSA Hackerları Zengin Özel Araçlar Kataloğu ile 'Unutulmaz' Olanı Yakalayın". Kablolu. Alındı 1 Ocak, 2014.

- ^ Lawler, Richard (31 Aralık 2013). "Sızan belgeler, iPhone'ları hacklemek ve uzaktan kontrol etmek için 2008 NSA programı ile ilgili ayrıntılar". Engadget. Alındı 1 Ocak, 2014.

- ^ Mick, Jason (31 Aralık 2013). "Vergi ve Casus: NSA Nasıl Herhangi Bir Amerikalıyı Hackleyebilir, Verileri 15 Yıl Saklayabilir". Daily Tech. Arşivlenen orijinal 24 Ağustos 2014. Alındı 1 Ocak, 2014.

- ^ a b Kirk, Jeremy (30 Aralık 2013). "NSA, casus yazılım yerleştirmek için bilgisayar teslimatlarını durduruyor". Bilgisayar Dünyası. ISSN 0010-4841. Arşivlenen orijinal 1 Ocak 2014. Alındı 9 Eylül 2014.

- ^ Stiennon, Richard. "İkinci Bir NSA Sızıntısı Var mı?".

- ^ Campbell, Mickey (30 Aralık 2013). "NSA, kullanıcıları uzaktan izlemek için iPhone casus yazılımları üzerinde çalıştı, sızan belgeler gösteriyor". Apple Insider. Alındı 1 Ocak, 2014.

- ^ a b c Gallagher, Sean (31 Aralık 2013). "USB kablonuz, casus: NSA'nın gözetim büyüsü kataloğunun içinde". Ars Technica. Alındı 1 Ocak, 2014.

- ^ Hughes, Neil (31 Aralık 2013). "Apple, NSA'nın iPhone casusluğunun farkında olmadığını söylüyor, müşterilerin gizliliğini koruma sözü veriyor". Apple Insider. Alındı 1 Ocak, 2014.

- ^ Brandon, Russell (30 Aralık 2013). "NSA'nın seçkin bilgisayar korsanları, Wi-Fi'nizi 8 mil öteden ele geçirebilir". Sınır. Alındı 1 Ocak, 2014.

- ^ Elmer-DeWitt, Philip (31 Aralık 2013). "Apple, Jacob Appelbaum ve Ulusal Güvenlik Teşkilatı". Servet. Alındı 1 Ocak, 2014.

- ^ GINSU NSA ANT katalog sayfası: Dosya: NSA_GINSU.jpg (katalogda kendi sayfası olduğu herkes tarafından bilinmemektedir)

- ^ Hesseldahl, Arık (30 Aralık 2013). "NSA'nın Casusluk İçin Kullandığı Tüm Çılgın Donanıma İnanamayacaksınız". Her Şey Dijital. Alındı 1 Ocak, 2014.

- ^ Schneier, Bruce (2014-02-21). "CROSSBEAM: NSA Günün İstismarı". Alındı 2015-02-01.

- ^ a b c d e f g h ben j k l "NSA'nın ANT Bölümü Neredeyse Her Büyük Yazılım / Donanım / Ürün Yazılımı için İstismar Kataloğu". LeakSource. 30 Aralık 2013. Alındı 2 Ocak, 2014.

- ^ Darmawan Salihun. "NSA BIOS Backdoor a.k.a. God Mode Malware Part 1: DEITYBOUNCE" 29 Ocak 2014.

- ^ DEITYBOUNCE NSA ANT katalog sayfası: Dosya: NSA DEITYBOUNCE.jpg

- ^ Schneier, Bruce (2014-02-25). "EBSR: NSA Günün İstismarı". Alındı 2015-02-01.

- ^ Whitwam, Ryan (30 Aralık 2013). "NSA, kötü amaçlı yazılım yerleştirmek için dizüstü bilgisayar gönderilerini düzenli olarak durduruyor,". Aşırı Teknoloji. Alındı 1 Ocak, 2014.

- ^ Thomson, Iain (31 Aralık 2013). "NSA, bilgisayarları, telefonları, yönlendiricileri, sabit diskleri 'ışık hızında' nasıl hackliyor: Casus teknoloji kataloğu sızıntıları". Kayıt. Alındı 1 Ocak, 2014.

- ^ GINSU NSA ANT katalog sayfası: Dosya: NSA_GINSU.jpg

- ^ a b Estes, Adam Clark (31 Aralık 2013). "NSA'nın Casus Donanım Kataloğuna Bir Göz Atma". Gizmodo Avustralya. Alındı 1 Ocak, 2014.

- ^ Meyer, David (29 Aralık 2013). "NSA'nın arka kapı kataloğu ifşa edildi: Hedefler arasında Juniper, Cisco, Samsung, Huawei var". Gigaom. Alındı 1 Ocak, 2014.

- ^ Stöcker, Christian; Rosenbach, Marcel (25 Kasım 2014). "Trojaner Regin ist ein Werkzeug von NSA ve GCHQ". Spiegel Çevrimiçi (Almanca'da). Alındı 2 Şubat 2015.