Lorenz şifresinin kriptanalizi - Cryptanalysis of the Lorenz cipher

| Zaman | Etkinlik |

|---|---|

| Eylül 1939 | Avrupa'da savaş patlak veriyor. |

| 1940'ın ikinci yarısı | İlk olmayanMors iletim durduruldu. |

| Haziran 1941 | İlk deneysel SZ40 Tunny bağlantı alfabetik ile başladı gösterge. |

| Ağustos 1941 | İki uzun mesaj derinlik 3700 karakter verdi anahtar. |

| Ocak 1942 |

|

| Temmuz 1942 | |

| Ekim 1942 |

|

| Kasım 1942 | "1 + 2 ara" tarafından icat edildi Bill Tutte. |

| Şubat 1943 | Daha karmaşık SZ42A tanıtıldı. |

| Mayıs 1943 | Heath Robinson teslim edildi. |

| Haziran 1943 | Newmanry kurulmuş. |

| Aralık 1943 | Devasa ben çalışıyor Dollis Tepesi Bletchley Park'a teslimattan önce.[2] |

| Şubat 1944 | Gerçek bir iş için Colossus I'in ilk kullanımı. |

| Mart 1944 | Dört Colossi (Mark 2) sipariş etti. |

| Nisan 1944 | Daha fazla Colossi siparişi 12'ye çıkarıldı. |

| Haziran 1944 |

|

| Ağustos 1944 | Tüm Lorenz tekerleklerindeki kam ayarları günlük olarak değiştirildi. |

| Mayıs 1945 |

|

Kriptanalizi Lorenz şifresi İngilizlerin Alman ordusunun üst düzey mesajlarını okumasını sağlayan süreçti. Dünya Savaşı II. İngiliz Hükümet Kodu ve Cypher Okulu (GC&CS) -de Bletchley Parkı arasındaki birçok iletişimin şifresini çözdü Oberkommando der Wehrmacht (OKW, Alman Yüksek Komutanlığı) Berlin'de ve işgal altındaki Avrupa genelindeki ordu komutanlıkları, bazıları "Adolf Hitler, Führer" imzalı.[3] Bunlar durdurulduMors tarafından şifrelenmiş radyo yayınları Lorenz SZ teleprinter rotor kesintisiz şifreleme ekler. Bu trafiğin şifresini çözme, önemli bir "Ultra "Müttefiklerin zaferine önemli katkı sağlayan istihbarat.[4]

Alman silahlı servisleri üst düzey gizli mesajları için her birini şifreledi. karakter çeşitli çevrimiçi kullanarak Geheimschreiber (gizli yazar) şifreleme makinelerini bir telgraf kullanarak bağlantı 5 bit Uluslararası Telgraf Alfabesi No. 2 (ITA2). Bu makinelerin daha sonra Lorenz SZ (SZ) olduğu keşfedildi. Schlüssel-Zusatz, "şifre eki" anlamına gelir) ordu için,[5] Siemens ve Halske T52 Hava kuvvetleri ve Müttefikler tarafından çok az kullanılan ve asla kırılmayan Siemens T43 için.[6]

Bletchley Park ile şifrelenen mesajların şifresini çözer. Enigma makineleri Almanların kablosuz teleprinter iletim sistemlerinden birini aradıklarını ortaya çıkardı "Sägefisch" (testere balığı),[7] hangi İngiliz liderliği kriptograflar şifreli Almanca'ya başvurmak için radyotelgrafik trafik "Balık ".[5] "Tunny"(tunafish), Mors dışı ilk bağlantıya verilen addı ve daha sonra şifre makineleri ve trafiği için kullanıldı.[8]

Tamamen ayrı olduğu gibi Enigmanın kriptanalizi, sistemin ilk teşhisine ve şifre çözme yoluna izin veren Alman operasyonel eksiklikleriydi.[9] Enigma'nın aksine, fiziksel bir makineye ulaşılmadı müttefik toptan şifre çözme kurulduktan çok sonra, Avrupa'daki savaşın sonuna kadar eller.[10][11] Tunny mesajlarının şifresini çözme sorunları, "Devasa ", savaşın sonunda on tanesi kullanımda olan dünyanın ilk elektronik, programlanabilir dijital bilgisayarı,[12][13] o zamana kadar, seçilen Tunny mesajlarının% 90'ı Bletchley Park'ta çözülüyordu.[14]

Albert W. Small, bir kriptanalist ABD Ordusu Sinyal Birliği Bletchley Park'ta görevlendirilen ve Tunny üzerinde çalışan, Aralık 1944 raporunda Arlington Hall şu:

GC & CS'deki Fish mesajlarının günlük çözümleri, İngiliz matematik dehasının, üstün mühendislik becerisinin ve sağlam sağduyunun bir geçmişini yansıtır. Bunların her biri gerekli bir faktör olmuştur. Her biri çözümlerin aleyhine olacak şekilde fazla vurgulanmış veya yetersiz vurgulanmış olabilir; dikkate değer bir gerçek, elementlerin kaynaşmasının görünüşe göre mükemmel orantılı olmasıdır. Sonuç, kriptanalitik bilime olağanüstü bir katkıdır.[15]

Alman Tunny makineleri

Lorenz SZ şifre ekleri bir Vernam kesintisiz şifreleme, olması gereken şeyi sağlayan karmaşık bir on iki tekerlek dizisi kullanarak kriptografik olarak güvenli sözde rasgele numara olarak anahtar Akış. Anahtar akışı, düz metin üretmek için şifreli metin kullanarak ileten uçta özel veya (XOR) işlevi. Alıcı uçta, aynı şekilde yapılandırılmış bir makine, düz metni, yani düz metni, yani şifreli metni üretmek için birleştirilen aynı anahtar akışını üretti. e. sistem bir simetrik anahtar algoritması.

Anahtar akışı on iki tekerleğin on tanesi tarafından oluşturuldu. Bu, sağ taraftaki beş tekerlek tarafından oluşturulan karakteri XORing'in bir ürünüydü. chi () tekerlekler ve sol el beş, psi () tekerlekler. chi tekerlekler her gelen her şifreli metin karakteri için bir konumda hareket etti, ancak psi tekerlekler olmadı.

Merkezi iki mu () veya "motor" tekerlekleri, psi tekerlekler yeni bir karakterle döndürüldü.[17][18] Her bir harf şifrelendikten sonra ya beş psi çarkının tümü hareket ettirildi ya da hareketsiz kaldı ve aynı psi-anahtar harfi tekrar kullanıldı. Gibi chi tekerlekler 61 çark her karakterden sonra hareket etti. Ne zaman 61 kam aktif pozisyondaydı ve böylece oluşturuldu x (Hareket etmeden önce) 37 bir kez hareket ettirildi: kam pasif konumdayken (hareket etmeden önce) 37 ve psi tekerlekler hareketsiz kaldı.[19] En eski makineler dışında hepsinde, makinenin ilerlemesinde rol oynayan ek bir faktör vardı. psi tekerlekler. Bunlar dört farklı türdeydi ve Bletchley Park'ta "Sınırlamalar" olarak adlandırıldı. Hepsi, makinenin tekerleklerinin önceki konumlarının bazı yönlerini içeriyordu.[20]

SZ42 makinelerinin on iki tekerleği setindeki kam sayısı 501 idi ve eş asal birbirleriyle, tekrarlanan tuş dizisinden önce son derece uzun bir süre vererek. Her bir kam ya yükseltilmiş bir konumda olabilir, bu durumda katkıda bulunmuştur x sistemin mantığına, bir bitin değerini tersine çevirerek veya alçaltılmış konumda, bu durumda üretti •.[10] Yükseltilmiş kamların toplam olası desen sayısı 2 idi501 hangisi bir astronomik olarak çok sayıda.[21] Ancak pratikte, her bir tekerlekteki kamların yaklaşık yarısı yükseltilmiş konumdaydı. Daha sonra Almanlar, yükseltilen kamera sayısının% 50'ye çok yakın olmaması durumunda xs ve •s, kriptografik bir zayıflık.[22][23]

501 kamlardan hangisinin yükseltilmiş konumda olduğunu belirleme sürecine Bletchley Park'ta "tekerlek kırma" adı verildi.[24] Belirli bir şanzıman için tekerleklerin başlangıç konumlarının türetilmesi "tekerlek ayarı" veya basitçe "ayar" olarak adlandırıldı. Gerçeği psi tekerleklerin hepsi birlikte hareket etti, ancak her giriş karakteriyle değil, İngiliz kriptanalitik başarısına katkıda bulunan makinelerin büyük bir zayıflığıydı.

Güvenli telgraf

Elektro-mekanik telgraf 1830'larda ve 1840'larda geliştirildi. telefon ve dünya çapında, İkinci dünya savaşı. Ülkeler içindeki ve ülkeler arasındaki bağlantıları birbirine bağlayan kapsamlı bir kablo sistemi; standart voltaj −80 V bir "işaret" ve +80 V "boşluk" anlamına gelir.[25] Mobil Alman Ordu Birimleri gibi kablo aktarımının uygulanamaz veya uygunsuz hale geldiği durumlarda, radyo iletimi kullanıldı.

Teleprinters devrenin her iki ucunda bir klavye ve bir baskı mekanizması ve çoğu zaman beş delikli delikli kağıt bant okuma ve delme mekanizması. Kullanıldığında internet üzerinden, verici ucunda bir alfabe tuşuna basılması, ilgili karakterin alıcı uçta yazdırılmasına neden oldu. Bununla birlikte, genellikle iletişim sistemi gönderen operatörün bir dizi mesajı kağıt banda delerek çevrimdışı hazırlamasını ve daha sonra yalnızca kasete kaydedilen mesajların iletimi için çevrimiçi olmasını içerir. Sistem tipik olarak saniyede yaklaşık on karakter gönderir ve bu nedenle hattı veya radyo kanalını çevrimiçi yazmaya göre daha kısa bir süre işgal eder.

Mesajın karakterleri Uluslararası Telgraf Alfabesi No. 2'nin kodlarıyla temsil edildi (ITA2 ). Kullanılan tel veya telsiz iletim ortamı asenkron seri iletişim her bir karakter bir başlangıç (boşluk) impulsu, 5 veri impulsu ve 1½ stop (işaret) impulsu ile işaret edilir. Bletchley Park'ta markanın dürtüleri, x ve uzay dürtüleri •.[26] Örneğin, "H" harfi şu şekilde kodlanacaktır: •• x • x.

| Darbe paterni Mark = x, Boşluk = • | İkili | Harf kaydırma | Şekil kayması | BP 'kaydırmasız' yorum |

|---|---|---|---|---|

| ••.••• | 00000 | boş | boş | / |

| •• .x •• | 00100 | Uzay | Uzay | 9 |

| •• .x • x | 00101 | H | # | H |

| ••. •• x | 00001 | T | 5 | T |

| ••. • xx | 00011 | Ö | 9 | Ö |

| •• .xxx | 00111 | M | . | M |

| •• .xx • | 00110 | N | , | N |

| ••. • x • | 00010 | CR | CR | 3 |

| • x. • x • | 01010 | R | 4 | R |

| • x.xx • | 01110 | C | : | C |

| • x.xxx | 01111 | V | ; | V |

| • x. • xx | 01011 | G | & | G |

| • x. •• x | 01001 | L | ) | L |

| • x.x • x | 01101 | P | 0 | P |

| • x.x •• | 01100 | ben | 8 | ben |

| • x. ••• | 01000 | LF | LF | 4 |

| xx. ••• | 11000 | Bir | - | Bir |

| xx.x •• | 11100 | U | 7 | U |

| xx.x • x | 11101 | Q | 1 | Q |

| xx. •• x | 11001 | W | 2 | W |

| xx. • xx | 11011 | İNCİR | + veya 5 | |

| xx.xxx | 11111 | LTRS | - veya 8 | |

| xx.xx • | 11110 | K | ( | K |

| xx. • x • | 11010 | J | Çan | J |

| x •. • x • | 10010 | D | WRU | D |

| x • .xx • | 10110 | F | ! | F |

| x • .xxx | 10111 | X | / | X |

| x •. • xx | 10011 | B | ? | B |

| x •. •• x | 10001 | Z | " | Z |

| x • .x • x | 10101 | Y | 6 | Y |

| x • .x •• | 10100 | S | ' | S |

| x •. ••• | 10000 | E | 3 | E |

Şekil kaydırma (FIGS) ve harf kaydırma (LETRS) karakterleri, alıcı ucun bir sonraki kaydırma karakterine kadar karakter dizisini nasıl yorumladığını belirledi. Kaydırma karakterinin bozulma tehlikesi nedeniyle, bazı operatörler harflerden rakamlara veya harflere geçerken bir çift vardiya karakteri yazabilir veya tersine. Böylece, tam durağı temsil etmek için 55M88 yazarlar.[28] Karakterlerin bu şekilde ikiye katlanması, Bletchley Park'ta kullanılan istatistiksel kriptanaliz için çok yardımcı oldu. Şifrelemeden sonra, vardiya karakterlerinin özel bir anlamı yoktu.

Bir telsiz-telgraf mesajının iletim hızı Mors alfabesinin üç veya dört katı idi ve bir insan dinleyici bunu yorumlayamazdı. Standart bir teleprinter, ancak mesajın metnini üretir. Lorenz şifre eki, düz metin mesajın içine şifreli metin Bu, aynı makine kurulumuna sahip olmayanlar için yorumlanamaz. Bletchley Park şifre kırıcılarının karşılaştığı zorluk buydu.

Kesişme

Tunny yayınlarının kesilmesi önemli sorunlar ortaya çıkardı. Vericiler yönlü olduğundan, İngiltere'deki alıcılarda sinyallerin çoğu oldukça zayıftı. Dahası, yaklaşık 25 farklı frekanslar bu iletimler için kullanılır ve frekans bazen kısmen değiştirilir. 1940 yılında Mors harici sinyallerin ilk keşfinden sonra, Ivy Farm'da bir tepede Yabancı Ofis Araştırma ve Geliştirme Kuruluşu adlı bir radyo durdurma istasyonu kuruldu. Knockholt Kent'te, özellikle bu trafiğe müdahale etmek için.[29][30] Merkeze Harold Kenworthy başkanlık ediyordu, 30 alma setleri ve yaklaşık 600 personel istihdam etti. 1943'ün başlarında tamamen faaliyete geçti.

Tek bir eksik veya bozuk karakter şifre çözmeyi imkansız hale getirebileceğinden, en büyük doğruluk gerekliydi.[31] Darbeleri kaydetmek için kullanılan dalgalanma teknolojisi, başlangıçta yüksek hızlı Mors için geliştirilmişti. Dar kağıt bant üzerindeki darbelerin görünür bir kaydını oluşturdu. Bu daha sonra, zirveleri ve çukurları ITA2 karakterlerinin işaretleri ve boşlukları olarak yorumlayan "slip okuyucular" olarak çalışanlar tarafından okundu.[32] Daha sonra, delinmiş olduğu Bletchley Park'a telgraf iletimi için delikli kağıt bant üretildi.[33]

Vernam şifresi

Lorenz SZ makineleri tarafından uygulanan Vernam şifresi, Boole "özel veya" (XOR) ⊕ ile sembolize edilen ve "A veya B" olarak ifade edilen ancak ikisi birden değil. Bu, aşağıdaki ile temsil edilir doğruluk şeması, nerede x "true" yu temsil eder ve • "yanlış" ı temsil eder.

| GİRİŞ | ÇIKTI | |

| Bir | B | A ⊕ B |

| • | • | • |

| • | x | x |

| x | • | x |

| x | x | • |

Bu işlev için diğer isimler şunlardır: dışlayıcı ayrılma, eşit değil (NEQ) ve modulo 2 toplama ("taşıma" olmadan) ve çıkarma ("ödünç alma" olmadan). Modulo 2 toplama ve çıkarma aynıdır. Bazı Tunny şifre çözme açıklamaları toplamaya ve bazıları farklılaştırmaya, yani çıkarma işlemine atıfta bulunur, ancak aynı anlama gelirler.

Mütekabiliyet bir makine şifresinin istenen bir özelliğidir, böylece aynı ayarlara sahip aynı makine şifreleme veya şifre çözme için kullanılabilir. Vernam şifresi, düz metin karakterlerinin akışını anahtar akışıyla birleştirerek şifreli metni oluşturduğu ve aynı anahtarı şifreli metinle birleştirdiği için düz metni yeniden oluşturduğu için bunu başarır.[34]

Sembolik:

ve

Vernam'ın orijinal fikri, düz metnin bir kağıt şeridi ile iletici uçta anahtarın kağıt şeridi ile birleştirilen ve alıcı taraftaki şifreli metin sinyali ile birleştirilmiş özdeş bir anahtar şeridi ile geleneksel telgraf uygulamasını kullanmaktı. Her bir anahtar kaset çifti benzersiz olacaktı (bir tek seferlik bant ), ancak bu tür bantların üretilmesi ve dağıtılması önemli pratik zorluklar ortaya koydu. 1920'lerde farklı ülkelerdeki dört adam, anahtar bir bant yerine hareket edecek anahtar bir akış üretmek için rotor Vernam şifreleme makinelerini icat etti. Lorenz SZ40 / 42 bunlardan biriydi.[35]

Güvenlik özellikleri

Bir monoalphabetic ikame şifresi benzeri Sezar şifresi makul miktarda şifreli metin verildiğinde kolayca kırılabilir. Bu, frekans analizi şifreli metnin farklı harfleri ve sonucu bilinen ile karşılaştırarak harf frekansı düz metnin dağılımı.[36]

Birlikte çok alfabeli şifre, her ardışık karakter için farklı bir ikame alfabesi vardır. Dolayısıyla, bir frekans analizi yaklaşık olarak üniforma dağıtımı, örneğin bir (sözde) rastgele sayı üreteci. Bununla birlikte, bir Lorenz çarkı seti her karakterle dönerken diğeri dönmediği için, makine Alman düz metninde bitişik karakterlerin kullanımında kalıbı gizlemedi. Alan Turing bu zayıflığı keşfetti ve bundan yararlanmak için aşağıda açıklanan farklılaştırma tekniğini icat etti.[37]

Kamlardan hangisinin yükseltilmiş konumda olduğu ve alçaltılmış konumda hangisinin motor tekerleklerinde günlük olarak değiştirildiği desen (37 ve 61). chi tekerlek kam kalıpları başlangıçta aylık olarak değiştirildi. psi tekerlek desenleri, frekansın aylık olarak artırıldığı Ekim 1942'ye kadar üç ayda bir değiştirildi ve daha sonra 1 Ağustos 1944'te günlük olarak değiştirildi. chi tekerlek desenleri de günlük olarak değiştirildi.[38]

Tekerleklerin başlangıç konumlarının sayısı 43 × 47 × 51 × 53 × 59 × 37 × 61 × 41 × 31 × 29 × 26 × 23 idi ve bu yaklaşık 1.6 × 10'dur.19 (16 milyar milyar), kriptanalistlerin kapsamlı bir deneme yapamayacağı kadar büyük bir sayı "kaba kuvvet saldırısı ". Bazen Lorenz operatörleri talimatlara itaatsizlik ettiler ve aynı başlama pozisyonlarıyla iki mesaj iletildi. "derinlik". Gönderen operatörün alıcı operatöre iletmek üzere olduğu mesaj için seçmiş olduğu tekerlek ayarlarını söylediği yöntem, "gösterge" Bletchley Park'ta.

Ağustos 1942'de, kriptanalistler için yararlı olan mesajlar, gerçek mesajı tanımlamayı biraz daha zorlaştıran bazı alakasız metinlerle değiştirildi. Bu yeni malzemenin adı verildi Quatsch (Almanca "saçmalık") Bletchley Park'ta.[39]

Deneysel yayınların aşaması sırasında, gösterge, ilk harfleri operatörlerin on iki tekerleği döndürdükleri konumu gösteren on iki Almanca ön addan oluşuyordu. İki şanzımanın tam olarak ne zaman derinlikte olduğunu göstermenin yanı sıra, iki göstergenin yalnızca bir veya iki tekerlek konumunda farklılık gösterdiği kısmi derinliklerin tanımlanmasına da izin verdi. Ekim 1942'den itibaren gösterge sistemi, şifresiz QEP harflerini ileten gönderen operatöre dönüştü.[40] ardından iki basamaklı bir sayı. Bu numara, her iki operatöre de verilen ve her QEP numarası için on iki tekerleğin ayarlarını veren bir kod kitabından seri olarak alındı. Kitaplar tükendiklerinde değiştirildi, ancak değiştirmeler arasında, belirli bir Tunny bağlantısında bir QEP numarasının yeniden kullanılmasıyla tam derinlikler belirlenebilir.[41]

Teşhis

| P | düz metin |

| K | anahtar - karakter dizisi ÖZELVEYA 'ed (eklendi) şifreli metni vermek için düz metne |

| chi anahtar bileşeni | |

| psi anahtar bileşeni | |

| Genişletilmiş psi - gerçek karakter dizisi tarafından eklendi psi bunlar dahil tekerlekler ilerlemedikleri zaman[43] | |

| Z | şifreli metin |

| D | de-chi - şifreli metin chi anahtarın bileşeni kaldırıldı |

| Δ | Yukarıdaki XOR'lardan herhangi biri ile halef karakteri veya biti[44] |

| ⊕ | XOR işlemi |

Yeni bir şifreyi kırmanın ilk adımı, şifreleme ve şifre çözme işlemlerinin mantığını teşhis etmektir. Tunny gibi bir makine şifresi söz konusu olduğunda, bu, makinenin mantıksal yapısını ve dolayısıyla işleyişini kurmayı gerektiriyordu. Bu, yalnızca 1945'te, Avrupa'daki müttefiklerin zaferinden kısa bir süre önce gerçekleşen bir makine görmenin yararı olmadan başarıldı.[45] Şifreleme sistemi, şifreli metnin Z rastgele olandan ayırt etmek için hiçbir istatistiksel, periyodik veya dilsel özellik içermiyordu. Ancak bu, K, , ve D, Bu, Tunny anahtarlarının çözülebileceği anlamına gelen zayıflıktı.[46]

On iki harfli gösterge sisteminin kullanımda olduğu Tunny yayınlarının deneysel döneminde, John Tiltman, Bletchley Park'ın kıdemli ve son derece yetenekli kriptanalisti, Tunny şifreli metinleri inceledi ve bir Vernam şifresi kullandıklarını tespit etti.

İki iletim (a ve b) aynı anahtarı kullanın, yani derinlemesine, onları birleştirmek anahtarın etkisini ortadan kaldırır.[47] İki şifreli metni arayalım Za ve Zb, anahtar K ve iki düz metin Baba ve Pb. Daha sonra elimizde:

- Za ⊕ Zb = Pa ⊕ Pb

İki düz metin çözülebilirse, anahtar şifreli metin-düz metin çiftinden kurtarılabilir, örneğin:

- Za ⊕ Pa = K veya

Zb ⊕ Pb = K

- Za ⊕ Pa = K veya

31 Ağustos 1941'de, aynı HQIBPEXEZMUG göstergesine sahip iki uzun ileti alındı. Bu iki şifreli metnin ilk yedi karakteri aynıydı, ancak ikinci mesaj daha kısaydı. İki mesajın ilk 15 karakteri aşağıdaki gibiydi:

| Za | JSH5N ZYZY5 GLFRG |

| Zb | JSH5N ZYMFS / 883I |

| Za ⊕ Zb | ///// // FOU GFL4M |

John Tiltman, çeşitli olası düz metin parçalarını denedi. "beşikler", karşı Za ⊕ Zb string ve ilk düz metin mesajının Almanca kelime ile başladığını buldu SPRUCHNUMMER (mesaj numarası). İkinci düz metinde, operatör ortak kısaltmayı kullanmıştı NR için NUMMER. İkinci mesajda daha fazla kısaltma vardı ve noktalama işaretleri bazen farklıydı. Bu, Tiltman'ın on gün boyunca her iki mesajın düz metnini, içinde keşfedilen bir düz metin karakter dizisi olarak hesaplamasına izin verdi. Baba, daha sonra karşı yargılanabilir Pb ve tersine.[48] Buna karşılık, bu neredeyse 4000 karakter anahtar sağladı.[49]

Araştırma Bölümünün üyeleri, anahtar üretme sürecinin matematiksel bir tanımını çıkarmaya çalışmak için bu anahtar üzerinde çalıştılar, ancak başarılı olamadılar. Bill Tutte Ekim 1941'de seksiyona katıldı ve görev verildi. Kimya ve matematik okumuştu. Trinity Koleji, Cambridge Bletchley Park'a alınmadan önce. Eğitim kursunda kendisine öğretilmişti Kasiski muayenesi anahtarın tekrar sıklığı olduğundan şüphelenilen belirli sayıda karakterden sonra yeni bir satırla kare kağıda bir anahtar yazma tekniği. Bu sayı doğru olsaydı, matrisin sütunları, tek başına tesadüften çok karakter dizilerinin tekrarını gösterirdi.

Tutte, uzun bir tekrarlama sıklığına sahip olması muhtemel olan anahtarın tüm harfleri üzerinde bu tekniği kullanmak yerine, bunu yalnızca bir dürtü (bit) ile denemenin mümkün olabileceğini düşündü. "parça kriptografik olarak bütünden daha basit olabilir".[50] Tunny göstergelerinin 11 pozisyon için 25 harf (J hariç), ancak on ikinci için sadece 23 harf kullandığı göz önüne alındığında, Kasiski'nin tekniğini 25 × 23 = 575 tekrarı kullanarak anahtar karakterlerin ilk itkisi üzerinde denedi. sütunlarda çok sayıda tekrar üretmedi, ancak Tutte fenomeni köşegen üzerinde gözlemledi. Bu nedenle, sütunlarda tekrarları gösteren 574 ile tekrar denedi. Kabul ederek asal faktörler bu sayının 2, 7 ve 41 olduğunu 41'lik periyotla tekrar denedi ve "tekrarlarla dolu bir nokta ve çarpı dikdörtgeni var".[51]

Bununla birlikte, anahtarın ilk dürtüsünün 41 konumlu tek bir tekerlek tarafından üretilenlerden daha karmaşık olduğu açıktı. Tutte, anahtarın bu bileşenini çağırdı 1 (chi). Bununla XOR'lu olan, her yeni karakterde her zaman değişmeyen başka bir bileşen olduğunu ve bunun, adını verdiği bir çarkın ürünü olduğunu anladı. 1 (psi). Aynısı beş uyarının her biri için geçerlidir - burada alt simgelerle belirtilmiştir. Yani tek bir karakter için anahtar K iki bileşenden oluşuyordu:

- K = ⊕ .

Tarafından eklenen gerçek karakter dizisi psi ilerlemedikleri zamanlar da dahil olmak üzere tekerlekler, genişletilmiş psi,[43] ve sembolize '

- K = ⊕ '.

Tutte'nin türetilmesi Bu bileşen, noktaların ardından noktaların gelme olasılığının daha yüksek olması ve çarpıların ardından büyük olasılıkla çarpıların gelmemesi gerçeğiyle mümkün olmuştur. Bu, daha sonra durdurdukları Alman kilit ortamındaki bir zayıflığın ürünüydü. Tutte bu atılımı yaptıktan sonra, Araştırma Bölümünün geri kalanı diğer dürtüleri incelemek için katıldı ve beşinin tekerleklerin hepsi ikisinin kontrolü altında birlikte hareket etti (mu veya "motor") tekerlekler.

Tunny makinesinin işleyişini bu şekilde teşhis etmek gerçekten dikkate değer bir kriptanalitik başarıydı ve Tutte, Ekim 2001'de Kanada Düzeni Subayı olarak göreve getirildiğinde "II.Dünya Savaşı'nın en büyük entelektüel başarılarından biri".[52]

Turingery

Temmuz 1942'de Alan Turing Araştırma Bölümünde birkaç hafta geçirdi.[53] Derinliklerden alınan anahtarlardan Tunny'yi kırma sorunuyla ilgilenmeye başlamıştı.[54] Temmuz ayında, bir anahtar uzunluğundan kam ayarlarını ("tekerlek kırılması") türetmek için bir yöntem geliştirdi. "Turingery" olarak tanındı[55] (şakacı bir şekilde Peter Ericsson tarafından "Turingismus" olarak adlandırılmıştır, Peter Hilton ve Donald Michie[54]) ve derinliklerin yokluğunda Tunny anahtarlarını çözmenin geri kalanının çoğunun dayandığı önemli "farklılaştırma" yöntemini tanıttı.[55]

Farklılaşma

Arayış, şifreleme sürecinin başarmayı amaçladığı tek biçimlilikten uzaklaşan karakterlerin bir frekans dağılımını üretmek için şifreli metni veya anahtarı manipüle edecek bir süreç üzerineydi. Turing, bir şifreli metin veya anahtar akışındaki ardışık (bitişik) karakterlerin değerlerinin XOR kombinasyonunun, tek tip bir dağıtımdan herhangi bir sapmayı vurguladığını ortaya çıkardı.[55][56] Ortaya çıkan akıma fark adı verildi (Yunanca "delta" harfi ile sembolize edildi) Δ)[57] çünkü XOR, modulo 2 çıkarma ile aynıdır. Yani, bir karakter akışı için S, fark ΔS aşağıdaki gibi elde edildi, nerede altını çizmek sonraki karakteri gösterir:

- ΔS = S ⊕ S

Akış S şifreli metin olabilir Z, düz metin P, anahtar K veya iki bileşeninden biri ve . Bu unsurlar arasındaki ilişki, farklı olduklarında hala geçerlidir. Örneğin, hem de:

- K = ⊕

Durum şu:

- ΔK = Δ ⊕ Δ

Benzer şekilde şifreli metin, düz metin ve anahtar bileşenler için:

- ΔZ = ΔP ⊕ Δ ⊕ Δ

Yani:

- ΔP = ΔZ ⊕ Δ ⊕ Δ

Farklılaşmanın Tunny'ye bir yol sağlamasının nedeni, şifreli metindeki karakterlerin frekans dağılımının rastgele bir akıştan ayırt edilememesine rağmen, şifreli metnin bir versiyonu için geçerli olmamasıydı. chi anahtarın öğesi kaldırıldı. Bunun nedeni, düz metnin tekrarlanan bir karakter içerdiği ve psi tekerlekler hareket etmedi, farklı psi karakter (Δ) boş karakter ('/Bletchley Park'ta). Herhangi bir karakterle XOR-ed yapıldığında, bu karakterin bir etkisi yoktur, bu nedenle bu durumlarda, ΔK = Δ. Şifreli metin, chi anahtarın bileşenine de-chi D Bletchley Park'ta,[58] ve bunu "de-chi-ing ". Benzer şekilde, psi "de-" olarak bilinen bileşenpsi-ing "(veya özellikle zor olduğunda" derin iç çekme ").[59]

Yani delta de-chi ΔD şuydu:

- ΔD = ΔZ ⊕ Δ

Düz metinde tekrarlanan karakterler hem Almancanın özellikleri nedeniyle daha sıktı (EE, TT, LL ve SS nispeten yaygındır),[60] ve telgrafçılar sık sık rakam kaydırma ve harf kaydırma karakterlerini tekrarladıkları için[61] Sıradan bir telgraf iletimindeki kayıpları anlamsız sözlere yol açabilir.[62]

Tunny hakkında Genel Rapor'dan alıntı yapmak için:

Turingery, anahtarın birde farklı olduğu ilkesini tanıttı; ΔΚ, sıradan anahtardan elde edilemeyen bilgiler verebilir. Bu Δ ilke, neredeyse tüm istatistiksel tekerlek kırma ve ayar yöntemlerinin temel temeli olmaktı.[55]

ITA2 kodlu karakterlerin dürtülerinin her birine farklılık uygulandı.[63] Yani, tekerleklerle şifrelenen ilk dürtü için 1 ve 1, birbirinden farklı:

- ΔK1 = K1 ⊕ K1

Ve ikinci dürtü için:

- ΔK2 = K2 ⊕ K2

Ve benzeri.

Periyodikliği chi ve psi Her dürtü için tekerlekler (ilk itme için sırasıyla 41 ve 43), aynı zamanda ΔK. Ancak, psi tekerlekler, her giriş karakteri için ilerlemedi, chi tekerlekler için her 41 × 43 = 1763 karakterde bir desenin tekrarı değildi ΔK1ama daha karmaşık bir sıra.

Turing yöntemi

Turing'in tekerleklerin kam ayarlarını bir derinlikten elde edilen bir anahtar uzunluğundan türetme yöntemi, bir yinelemeli süreç. Delta olduğu göz önüne alındığında psi karakter boş karakterdi '/ortalama olarak zamanın yarısı, ΔK = Δ % 50 doğru olma şansı vardı. İşlem, belirli bir ΔK olarak karakter Δ bu pozisyon için. Sonuçta ortaya çıkan varsayılan bit kalıbı x ve • her biri için chi çark, anahtardaki karakter sayısı kadar sütun içeren bir kağıda kaydedildi ve beş satırın beş darbesini temsil eden Δ. Tutte'nin çalışmasından, her bir çarkın periyodikliğine ilişkin bilgiler göz önüne alındığında, bu, anahtarın geri kalanında bu değerlerin uygun konumlarda yayılmasına izin verdi.

Her biri için bir tane olmak üzere beş yapraklık bir set chi tekerlekler de hazırlandı. Bunlar, uygun olanlar için kamlara karşılık gelen bir dizi sütun içeriyordu. chi tekerlek ve bir 'kafes' olarak anıldı. Böylece 3 kafesin böyle 29 sütunu vardı.[64] Ardışık 'tahminler' Δ değerler daha sonra daha fazla varsayılan kam durumu değerleri üretti. Bunlar önceki varsayımlara katılabilir veya katılmayabilir ve bu sayfalarda bir dizi anlaşma ve anlaşmazlık yapılmıştır. Anlaşmazlıkların büyük ölçüde anlaşmalardan daha ağır bastığı durumlarda, Δ karakter boş karakter değildi '/', dolayısıyla ilgili varsayım dikkate alınmadı. Aşamalı olarak, kameranın tüm kam ayarları chi tekerlekler çıkarıldı ve onlardan psi ve motor tekerlek kam ayarları.

Yöntemin deneyimi geliştikçe, orijinal 500 veya daha fazla karakterden çok daha kısa anahtar uzunluklarıyla kullanılmasına izin veren iyileştirmeler yapıldı. "[55]

Test

Testery, Bletchley Park'ta Tunny mesajlarının şifresinin çözülmesiyle ilgili işlerin çoğunu gerçekleştiren bölümdü.[65] Temmuz 1942'ye gelindiğinde, trafik hacmi önemli ölçüde artıyordu. Bu nedenle yeni bir bölüm kuruldu. Ralph Tester - dolayısıyla adı. Personel ağırlıklı olarak Araştırma Bölümünün eski üyelerinden oluşuyordu,[1] ve Peter Ericsson dahil, Peter Hilton, Denis Oswald ve Jerry Roberts.[66] Testery'nin yöntemleri, otomatikleştirilmiş yöntemlerin tanıtılmasından önce ve sonra neredeyse tamamen manueldi. Newmanry çalışmalarını tamamlamak ve hızlandırmak için.[14][1]

Testery'nin çalışmasının ilk aşaması Temmuz'dan Ekim'e kadar sürdü, en yaygın şifre çözme yöntemi derinliklere ve kısmi derinliklere dayanıyordu.[67] Ancak on gün sonra, mesajların formülsel başlangıcı, anlamsız mesajlarla değiştirildi. Quatsch, şifre çözmeyi daha zor hale getirir. Her şifre çözme önemli ölçüde zaman alsa da, bu süre yine de verimli geçti. Son olarak, Eylül ayında, Turing'in tekerlek kırma yöntemine izin veren bir derinlik alındı, "Turingery ", kullanılacak, mevcut trafiği okumaya başlama becerisi sağladı. Mesajların dilinin istatistiksel özellikleri hakkında kapsamlı veriler derlendi ve beşiklerin toplanması genişletildi.[55]

Ekim 1942'nin sonlarında orijinal, deneysel Tunny bağlantısı kapatıldı ve iki yeni bağlantı (Codfish ve Octopus) açıldı. Bu ve sonraki bağlantılarla, mesaj anahtarını belirleyen 12 harfli gösterge sistemi, QEP sistemi ile değiştirildi. Bu, sadece tam derinliklerin - aynı QEP numaralarından - tanınabileceği anlamına geliyordu ve bu da şifresi çözülen trafikte önemli bir azalmaya yol açtı.

Newmanry Haziran 1943'te faaliyete geçtiğinde, Testery'de gerçekleştirilen işin niteliği şifreleri çözerek değişti ve artık derinliklere bağlı olmayan tekerlek kırılması.

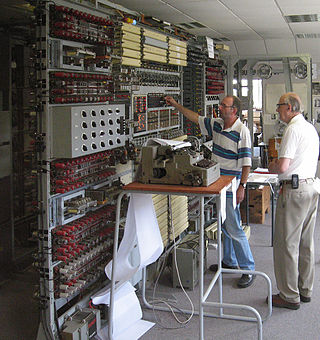

İngiliz Tunny

Sözde "İngiliz Tunny Makinesi", SZ40 / 42 makinelerinin işlevlerini tam olarak kopyalayan bir cihazdı. Kam ayarları belirlendikten sonra bir şifreli metin bandından Almanca açık metin üretmek için kullanıldı.[68] İşlevsel tasarım, savaşın sonunda on Test Tüneli'nin kullanıldığı Bletchley Park'ta üretildi. Tasarlandı ve inşa edildi Tommy Çiçekler laboratuvarda Genel Postane Araştırma İstasyonu Dollis Hill'de Gil Hayward, "Doc" Coombs, Bill Chandler ve Sid Broadhurst.[69] Esas olarak standart İngiliz telefon santralinden inşa edildi elektro-mekanik gibi ekipman röleler ve ayırıcılar. Giriş ve çıkış, kağıt bant okuma ve delme ile bir teleprinter vasıtasıyla yapıldı.[70] Bu makineler hem Test ve sonra Newmanry. Dorothy Du Boisson makine operatörü ve Kadınlar Kraliyet Donanması Hizmeti (Wren), ayarları fişe takmanın eski moda bir telefon santralini çalıştırmaya benzediğini ve bu süreçte elektrik şoku aldığını açıkladı.[71]

Flowers, standart test cümlesini yazarak Dollis Hill'deki ilk İngiliz Tunny makinesini denemek için Hayward tarafından davet edildiğinde: "Şimdi tüm iyi adamların partinin yardımına gelme zamanıdır", rotorun çalıştığını çok takdir etti. aşağıdakileri sağlamak için ayarlanmıştı Sözcük Değeri çıktı:[72]

| Giriş | ŞİMDİ TÜM İYİ ERKEKLERİN PARTİNİN YARDIMINA GELME ZAMANI |

| Çıktı | YÜKSEK OER DEĞERLERİ ÜZERİNDE YÜZEN VE HIZLI BİR BULUT OLARAK YALNIZCA GEZDİM |

İşlemlerini basitleştirmek için İngiliz Tunnies'e ek özellikler eklendi. Newmanry'de kullanılan versiyonlar için daha fazla iyileştirme yapıldı, üçüncü Tunny de-chi bantlar.[73][74]

Newmanry

Newmanry altında kurulmuş bir bölümdü Max Newman Aralık 1942'de Tunny mesajlarının şifresini çözme süreçlerinin bölümlerini otomatikleştirerek Testery'nin çalışmasına yardımcı olma olasılığını araştırmak. Newman, Bill Tutte Kasım 1942'de onlara "1 + 2 girme" olarak bilinen fikirle yaklaştığında, Araştırma Bölümü başkanı Gerry Morgan'la birlikte çalışıyordu.[75] Bu uygulanabilir olarak kabul edildi, ancak yalnızca otomatikleştirilmişse.

Newman, ne olacağına dair işlevsel bir spesifikasyon üretti "Heath Robinson "makine.[75] O işe aldı Postane Araştırma İstasyonu Dollis Hill'de ve Dr C.E. Wynn-Williams -de Telekomünikasyon Araştırma Kuruluşu (TRE) fikrini uygulamak için Malvern'de. Mühendislik tasarımı üzerindeki çalışmalar Ocak 1943'te başladı ve ilk makine Haziran'da teslim edildi. O zamanki personel Newman'dan oluşuyordu, Donald Michie, Jack Good, iki mühendis ve 16 Wrens. Savaşın sonunda Newmanry, üç Robinson makinesi, on Colossus Bilgisayar ve bir dizi İngiliz Tüneli içeriyordu. Personel 26 kriptograf, 28 mühendis ve 275 Wrens idi.[76]

Bu işlemlerin otomasyonu, şifrelenmiş mesajların alındığı gibi büyük miktarlarda delinmiş kağıt bandın işlenmesini gerektiriyordu. Hatalı tek bir karakter büyük miktarda çalışmayı geçersiz kılabilir veya bozabileceğinden, bu bantların ve bunların kopyalarının mutlak doğruluğu çok önemliydi. Jack Good, "Kontrol edilmezse yanlıştır" özdeyişini sundu.[77]

"1 + 2 ara"

W. T. Tutte tek biçimlilikten yararlanmanın bir yolunu geliştirdi Bigrams (bitişik harfler) farklı şifreli metin ve anahtar bileşenleri kullanarak Alman düz metninde. Yöntemine "1 + 2 ara verme" veya "çift delta saldırısı" deniyordu.[78] Bu yöntemin özü, cihazın başlangıç ayarlarını bulmaktı. chi şifreli metin ile kombinasyonunun tüm konumlarını kapsamlı bir şekilde deneyerek ve orijinal düz metnin özelliklerini yansıtan tekdüzelik olmadığının kanıtını arayarak anahtarın bileşeni.[79] [80] Tekerlek kırma işleminin, ilgili karakter dizisine izin vermek için mevcut kam ayarlarını başarıyla oluşturması gerekiyordu. chi üretilecek tekerlekler. Bunların beşinden de 22 milyon karakteri oluşturmak kesinlikle pratik değildi. chi tekerlekler, bu nedenle başlangıçta ilk ikisinden 41 × 31 = 1271 ile sınırlıydı.

Given that for each of the five impulses ben:

- Zben = ben ⊕ ben ⊕ Pben

ve dolayısıyla

- Pben = Zben ⊕ ben ⊕ ben

for the first two impulses:

- (P1 ⊕ P2) = (Z1 ⊕ Z2) ⊕ (1 ⊕ 2) ⊕ (1 ⊕ 2)

Calculating a putative P1 ⊕ P2 in this way for each starting point of the 1 ⊕ 2 sequence would yield xs ve •s with, in the long run, a greater proportion of •s when the correct starting point had been used. Tutte knew, however, that using the farklı (∆) values amplified this effect[81] because any repeated characters in the plaintext would always generate •, and similarly ∆1 ⊕ ∆2 would generate • ne zaman psi wheels did not move on, and about half of the time when they did - some 70% overall.

Tutte analyzed a decrypted ciphertext with the differenced version of the above function:

- (∆Z1 ⊕ ∆Z2) ⊕ (∆1 ⊕ ∆2) ⊕ (∆1 ⊕ ∆2)

and found that it generated • some 55% of the time.[82] Given the nature of the contribution of the psi wheels, the alignment of chi-stream with the ciphertext that gave the highest count of •dan (∆Z1 ⊕ ∆Z2 ⊕ ∆1 ⊕ ∆2) was the one that was most likely to be correct.[83] This technique could be applied to any pair of impulses and so provided the basis of an automated approach to obtaining the de-chi (D) of a ciphertext, from which the psi bileşen manuel yöntemlerle çıkarılabilir.

Robinsonlar

Heath Robinson was the first machine produced to automate Tutte's 1+2 method. It was given the name by the Wrens who operated it, after cartoonist William Heath Robinson, who drew immensely complicated mechanical devices for simple tasks, similar to the American cartoonist Rube Goldberg.

The functional specification of the machine was produced by Max Newman. The main engineering design was the work of Frank Morrell[84] -de Postane Araştırma İstasyonu at Dollis Hill in North London, with his colleague Tommy Flowers designing the "Combining Unit". Dr. C. E. Wynn-Williams -den Telekomünikasyon Araştırma Kuruluşu at Malvern produced the high-speed electronic valve and relay counters.[85] Construction started in January 1943,[86] the prototype machine was in use at Bletchley Park in June.[87]

The main parts of the machine were:

- a tape transport and reading mechanism (dubbed the "bedstead" because of its resemblance to an upended metal bed frame) that ran the looped key and message tapes at between 1000 and 2000 characters per second;

- a combining unit that implemented the logic of Tutte's method;

- a counting unit that counted the number of •s, and if it exceeded a pre-set total, displayed or printed it.

The prototype machine was effective despite a number of serious shortcomings. Most of these were progressively overcome in the development of what became known as "Old Robinson".[88]

Devasa

Tommy Flowers' experience with Heath Robinson, and his previous, unique experience of termiyonik valfler (vakum tüpleri) led him to realize that a better machine could be produced using electronics. Instead of the key stream being read from a punched paper tape, an electronically generated key stream could allow much faster and more flexible processing. Flowers' suggestion that this could be achieved with a machine that was entirely electronic and would contain between one and two thousand valves, was treated with incredulity at both the Telecommunications Research Establishment and at Bletchley Park, as it was thought that it would be "too unreliable to do useful work". He did, however, have the support of the Controller of Research at Dollis Hill, W Gordon Radley,[89] and he implemented these ideas producing Devasa, the world's first electronic, digital, computing machine that was at all programmable, in the remarkably short time of ten months.[90] In this he was assisted by his colleagues at the Postane Araştırma İstasyonu Dollis Tepesi: Sidney Broadhurst, William Chandler, Allen Coombs ve Harry Fensom.

The prototype Mark 1 Colossus (Colossus I), with its 1500 valves, became operational at Dollis Hill in December 1943[2] and was in use at Bletchley Park by February 1944. This processed the message at 5000 characters per second using the impulse from reading the tape's sprocket holes to act as the saat sinyali. It quickly became evident that this was a huge leap forward in cryptanalysis of Tunny. Further Colossus machines were ordered and the orders for more Robinsons cancelled. An improved Mark 2 Colossus (Colossus II) contained 2400 valves and first worked at Bletchley Park on 1 June 1944, just in time for the D-day Normandy landings.

The main parts of this machine were:[91]

- a tape transport and reading mechanism (the "bedstead") that ran the message tape in a loop at 5000 characters per second;

- a unit that generated the key stream electronically;

- five parallel processing units that could be programmed to perform a large range of Boolean operations;

- five counting units that each counted the number of •s veya xs, and if it exceeded a pre-set total, printed it out.

The five parallel processing units allowed Tutte's "1+2 break in" and other functions to be run at an effective speed of 25,000 characters per second by the use of circuitry invented by Flowers that would now be called a vardiya yazmacı. Donald Michie worked out a method of using Colossus to assist in wheel breaking as well as for wheel setting.[92] This was then implemented in special hardware on later Colossi.

A total of ten Colossus computers were in use and an eleventh was being commissioned at the end of the war in Europe (VE-Day ).[93]

Special machines

As well as the commercially produced teleprinters and re-perforators, a number of other machines were built to assist in the preparation and checking of tapes in the Newmanry and Testery.[94][95] The approximate complement as of May 1945 was as follows.

| İsim | Fonksiyon | Test | Newmanry |

|---|---|---|---|

| Super Robinson | Used for crib runs in which two tapes were compared in all positions. Contained some valves. | 2 | |

| Colossus Mk.2 | Counted a condition involving a message tape and an electronically generated key character stream imitating the various Tunny wheels in different relative positions ("stepping").[96] Contained some 2,400 valves. | 10 | |

| Ejderhalar | Used for setting short beşikler by "crib-dragging" (hence the name).[97][98] | 2 | |

| Kova | A machine under development at the war's end for the "go-backs" of the SZ42B, which stored the contents of the message tape in a large bank of kapasitörler that acted as an electronic memory.[99] | 1 | |

| Proteus | A machine for utilising derinlikler that was under construction at the war's end but was not completed. | ||

| Decoding Machines | Translated from ciphertext typed in, to plaintext printed out. Some of the later ones were speeded up with the use of a few valves.[100] A number of modified machines were produced for the Newmanry | 13 | |

| Tunnies | Görmek İngiliz Tunny yukarıda | 3 | |

| Miles | A set of increasingly complex machines (A, B, C, D) that read two or more tapes and combined them in a variety of ways to produce an output tape.[101] | 3 | |

| Garbo | Similar to Junior, but with a Delta'ing facility – used for rectangling.[102] | 3 | |

| Gençler | For printing tapes üzerinden a plug panel to change characters as necessary, used to print de-chis.[74] | 4 | |

| Insert machines | Similar to Angel, but with a device for making corrections by hand. | 2 | |

| Melekler | Copied tapes. | 4 | |

| Hand perforators | Generated tape from a keyboard. | 2 | |

| Hand counters | Measured text length. | 6 | |

| Stickers (hot) | Bostik ve benzen was used for sticking tapes to make a loop. The tape to be stuck was inserted between two electrically heated plates and the benzene evaporated. | 3 | |

| Stickers (cold) | Stuck tapes without heating. | 6 |

Steps in wheel setting

Working out the start position of the chi () wheels required first that their cam settings had been determined by "wheel breaking". Initially, this was achieved by two messages having been sent in derinlik.

The number of start positions for the first two wheels, 1 ve 2 was 41×31 = 1271. The first step was to try all of these start positions against the message tape. Buydu Tutte'nin "1 + 2 kırılması" which involved computing (∆Z1 ⊕ ∆Z2 ⊕ ∆1 ⊕ ∆2)—which gives a putative (∆D1 ⊕ ∆D2)—and counting the number of times this gave •. Incorrect starting positions would, on average, give a dot count of 50% of the message length. On average, the dot count for a correct starting point would be 54%, but there was inevitably a considerable spread of values around these averages.[83]

Both Heath Robinson, which was developed into what became known as "Old Robinson", and Colossus were designed to automate this process. Statistical theory allowed the derivation of measures of how far any count was from the 50% expected with an incorrect starting point for the chi tekerlekler. This measure of deviation from randomness was called sigma. Starting points that gave a count of less than 2.5 × sigma, named the "set total", were not printed out.[103] The ideal for a run to set 1 ve 2 was that a single pair of trial values produced one outstanding value for sigma thus identifying the start positions of the first two chi tekerlekler. An example of the output from such a run on a Mark 2 Colossus with its five counters: a, b, c, d and e, is given below.

| 1 | 2 | Sayaç | Miktar | Operator's notes on the output |

|---|---|---|---|---|

| 06 | 11 | a | 4921 | |

| 06 | 13 | a | 4948 | |

| 02 | 16 | e | 4977 | |

| 05 | 18 | b | 4926 | |

| 02 | 20 | e | 4954 | |

| 05 | 22 | b | 4914 | |

| 03 | 25 | d | 4925 | |

| 02 | 26 | e | 5015 | ← 4.6 sigma |

| 19 | 26 | c | 4928 | |

| 25 | 19 | b | 4930 | |

| 25 | 21 | b | 5038 | ← 5.1 sigma |

| 29 | 18 | c | 4946 | |

| 36 | 13 | a | 4955 | |

| 35 | 18 | b | 4926 | |

| 36 | 21 | a | 5384 | ← 12.2 sigma ch 1 2 ! ! |

| 36 | 25 | a | 4965 | |

| 36 | 29 | a | 5013 | |

| 38 | 08 | d | 4933 |

With an average-sized message, this would take about eight minutes. However, by utilising the parallelism of the Mark 2 Colossus, the number of times the message had to be read could be reduced by a factor of five, from 1271 to 255. [105] Having identified possible 1, 2 start positions, the next step was to try to find the start positions for the other chi tekerlekler. In the example given above, there is a single setting of 1 = 36 and 2 = 21 whose sigma value makes it stand out from the rest. This was not always the case, and Small enumerates 36 different further runs that might be tried according to the result of the 1, 2 koşmak.[106] At first the choices in this iterative process were made by the cryptanalyst sitting at the typewriter output, and calling out instructions to the Wren operators. Max Newman devised a decision tree and then set Jack Good and Donald Michie the task of devising others.[107] These were used by the Wrens without recourse to the cryptanalysts if certain criteria were met.[108]

In the above one of Small's examples, the next run was with the first two chi wheels set to the start positions found and three separate parallel explorations of the remaining three chi tekerlekler. Such a run was called a "short run" and took about two minutes.[105]

| 1 | 2 | 3 | 4 | 5 | Sayaç | Miktar | Operator's notes on the output |

|---|---|---|---|---|---|---|---|

| 36 | 21 | 01 | a | 2938 | ← 6.8 rho ! 3 ! | ||

| 36 | 21 | 01 | b | 2763 | |||

| 36 | 21 | 01 | c | 2803 | |||

| 36 | 21 | 02 | b | 2733 | |||

| 36 | 21 | 04 | c | 3003 | ← 8.6 rho ! 5 ! | ||

| 36 | 21 | 06 | a | 2740 | |||

| 36 | 21 | 07 | c | 2750 | |||

| 36 | 21 | 09 | b | 2811 | |||

| 36 | 21 | 11 | a | 2751 | |||

| 36 | 21 | 12 | c | 2759 | |||

| 36 | 21 | 14 | c | 2733 | |||

| 36 | 21 | 16 | a | 2743 | |||

| 36 | 21 | 19 | b | 3093 | ← 11.1 rho ! 4 ! | ||

| 36 | 21 | 20 | a | 2785 | |||

| 36 | 21 | 22 | b | 2823 | |||

| 36 | 21 | 24 | a | 2740 | |||

| 36 | 21 | 25 | b | 2796 | |||

| 36 | 21 | 01 | b | 2763 | |||

| 36 | 21 | 07 | c | 2750 |

So the probable start positions for the chi wheels are: 1 = 36, 2 = 21, 3 = 01, 4 = 19, 5 = 04. These had to be verified before the de-chi (D) message was passed to the Testery. This involved Colossus performing a count of the frequency of the 32 characters in ΔD. Small describes the check of the frequency count of the ΔD characters as being the "acid test",[110] and that practically every cryptanalyst and Wren in the Newmanry and Testery knew the contents of the following table by heart.

| Char. | Miktar | Char. | Miktar | Char. | Miktar | Char. | Miktar | |||

|---|---|---|---|---|---|---|---|---|---|---|

| / | 1.28 | R | 0.92 | Bir | 0.96 | D | 0.89 | |||

| 9 | 1.10 | C | 0.90 | U | 1.24 | F | 1.00 | |||

| H | 1.02 | V | 0.94 | Q | 1.01 | X | 0.87 | |||

| T | 0.99 | G | 1.00 | W | 0.89 | B | 0.82 | |||

| Ö | 1.04 | L | 0.92 | 5 | 1.43 | Z | 0.89 | |||

| M | 1.00 | P | 0.96 | 8 | 1.12 | Y | 0.97 | |||

| N | 1.00 | ben | 0.96 | K | 0.89 | S | 1.04 | |||

| 3 | 1.13 | 4 | 0.90 | J | 1.03 | E | 0.89 |

If the derived start points of the chi wheels passed this test, the de-chi-ed message was passed to the Testery where manual methods were used to derive the psi and motor settings. As Small remarked, the work in the Newmanry took a great amount of statistical science, whereas that in the Testery took much knowledge of language and was of great interest as an art. Cryptanalyst Jerry Roberts made the point that this Testery work was a greater load on staff than the automated processes in the Newmanry.[14]

Ayrıca bakınız

Notlar ve referanslar

- ^ a b c İyi, Michie & Timms 1945, 1 Introduction: 14 Organisation, 14A Expansion and Growth, (b) Three periods, p. 28.

- ^ a b Çiçekler 1983, s. 245.

- ^ McKay 2010, s. 263 quoting Jerry Roberts.

- ^ Hinsley 1993, s. 8.

- ^ a b İyi, Michie & Timms 1945, 1 Giriş: 11 German Tunny, 11A Fish Machines, (c) The German Ciphered Teleprinter, s. 4.

- ^ Weierud 2006, s. 307.

- ^ Gannon 2007, s. 103.

- ^ İyi, Michie & Timms 1945, 1 Giriş: 11 German Tunny, 11A Fish Machines, (c) The German Ciphered Teleprinter, s. 5.

- ^ Copeland 2006, s. 45.

- ^ a b İyi, Michie & Timms 1945, 1 Introduction: 11 German Tunny, 11B The Tunny Cipher Machine, (j) Mechanical Aspects, p. 10.

- ^ İyi 1993, pp. 162,163.

- ^ Çiçekler 2006, s. 81.

- ^ All but two of the Colossus computers, which were taken to GCHQ, were dismantled in 1945, and the whole project was kept strictly secret until the 1970s. Thus Colossus did not feature in many early descriptions of the development of electronic computers.Gannon 2007, s. 431

- ^ a b c Roberts 2009.

- ^ Küçük 1944, s. 1.

- ^ İyi, Michie & Timms 1945, 1 Giriş: 11 German Tunny, 11B The Tunny Cipher Machine, s. 6.

- ^ Gannon 2007, s. 150, 151.

- ^ İyi 1993, s. 153.

- ^ İyi, Michie & Timms 1945, 1 Introduction: 11 German Tunny, 11B The Tunny Cipher Machine, (f) Motors p. 7.

- ^ İyi, Michie & Timms 1945, 1 Introduction: 11 German Tunny, 11B The Tunny Cipher Machine, (g) Limitations p. 8.

- ^ Churchhouse 2002, s. 158, 159.

- ^ İyi, Michie & Timms 1945, 1 Introduction: 11 German Tunny, 11C Wheel patterns, pp. 11, 12.

- ^ This statement is an over-simplification. The real constraint is more complex, that ab=½. For further details see: İyi, Michie & Timms 1945, s. 17 in 1 Introduction: 12 Cryptographic Aspects, 12A The Problem, (d) Early methods and İyi, Michie & Timms 1945, s. 306 in 42 Early Hand Methods: 42B Machine breaking for March 1942, (e) Value of a and b. Indeed, this weakness was one of the two factors that led to the system being diagnosed.

- ^ İyi, Michie & Timms 1945, 1 Giriş: 11 German Tunny, 11E The Tunny Network, (b) Wheel Break and Setting, s. 15.

- ^ Hayward 1993, s. 176.

- ^ In more recent terminology, each impulse would be termed a "bit " with a mark being binary 1 and a space being binary 0. Punched paper tape had a hole for a mark and no hole for a space.

- ^ İyi, Michie & Timms 1945, 1 Introduction: 11 German Tunny, 11A Fish Machines, (a) The Teleprinter Alphabet, p. 3.

- ^ Roberts 2006, s. 256.

- ^ İyi, Michie & Timms 1945, 14 Organisation, 14A Expansion and growth, (a) General position p. 28.

- ^ Intelligence work at secret sites revealed for the first time, GCHQ, 1 November 2019, alındı 9 Temmuz 2020CS1 Maintenance: tarih ve yıl (bağlantı)

- ^ İyi, Michie & Timms 1945, 3. Organisation: 33 Knockholt, 33A Ordering tapes, p. 281.

- ^ Bowler, Eileen Eveline (9 November 2005), WW2 People's War, An Archive of World War Two Memories: Listening to the Enemy Radio, BBC London CSV Action Desk

- ^ Gannon 2007, s. 333.

- ^ İyi, Michie & Timms 1945, 1 Introduction: 11 German Tunny, 11B The Tunny Cipher Machine, (i) Functional Summary, p. 10.

- ^ İyi, Michie & Timms 1945, 1 Giriş: 11 German Tunny, 11A Fish Machines, (c) The German Ciphered Teleprinter, s. 6.

- ^ Churchhouse 2002, s. 24.

- ^ Copeland 2006, s. 68.

- ^ Copeland 2006, s. 48.

- ^ Edgerley 2006, pp. 273, 274.

- ^ Initially QSN (see İyi, Michie & Timms 1945, s. 320 in 44 Early Hand statistical Methods: 44A Introduction of the QEP (QSN) System).

- ^ Copeland 2006, sayfa 44–47.

- ^ İyi, Michie & Timms 1945, 1 Giriş: 12 Şifreleme Yönü, 12A Problem, (a) Formüller ve Gösterim, s. 16.

- ^ a b İyi, Michie & Timms 1945, 1 Giriş: 11 Almanca Tunny, 11B The Tunny Cipher Machine, (e) Psi-key, s. 7.

- ^ İyi, Michie & Timms 1945, 1 Giriş: 11 Alman Tunny, 11C Tekerlek Desenleri, (b) Farklılaştırılmış ve Farklılaşmamış Tekerlekler, s. 11.

- ^ Satılık, Tony, The Lorenz Cipher and how Bletchley Park broke it, alındı 21 Ekim 2010

- ^ İyi, Michie & Timms 1945, 12 Cryptographic Aspects: 12A The Problem, (c) Weaknesses of Tunny, p. 16.

- ^ Tutte 2006, s. 353.

- ^ Copeland 2010.

- ^ Tutte 1998, s. 4.

- ^ Tutte 2006, s. 356.

- ^ Tutte 2006, s. 357.

- ^ O'Connor, J J; Robertson, E F (2003), MacTutor Biography: William Thomas Tutte, St Andrews Üniversitesi, alındı 28 Nisan 2013

- ^ Tutte 2006, pp. 359, 360.

- ^ a b Copeland 2006, s. 380.

- ^ a b c d e f İyi, Michie & Timms 1945, 4 Early Methods and History: 43 Testery Methods 1942-1944, 43B Turingery, p. 313.

- ^ Copeland 2012, s. 96.

- ^ İyi, Michie & Timms 1945, 1 Introduction: 11 German Tunny, 11C Wheel patterns, (b) Differenced and Undifferenced Wheels p. 11.

- ^ Küçük 1944, s. 2 refers to the de-chi as being "pseudo plain"

- ^ Tutte 2006, s. 365.

- ^ Singh, Simon, Kara Oda, alındı 28 Nisan 2012

- ^ Yeni adam c. 1944, s. 387

- ^ Carter 2008, s. 14.

- ^ The five impulses or bits of the coded characters are sometimes referred to as five levels.

- ^ Copeland 2006, s. 385 which reproduces a 3 cage from the General Report on Tunny

- ^ Roberts 2009, 34 minutes in.

- ^ Roberts 2006, s. 250.

- ^ Unlike a full depth, when all twelve letters of the indicator were the same, a partial depth occurred when one or two of the indicator letters differed.

- ^ Hayward 1993, pp. 175–192.

- ^ Hayward 2006, s. 291.

- ^ Currie 2006, s. 265–266.

- ^ Copeland 2006, s. 162 quoting Dorothy Du Boisson.

- ^ Hayward 2006, s. 292.

- ^ İyi, Michie & Timms 1945, 51 Introductory: 56. Copying Machines, 56K The (Newmanry) Tunny Machine, pp. 376-378.

- ^ a b Küçük 1944, s. 105.

- ^ a b İyi, Michie & Timms 1945, 15 SomeHistorical Notes: 15A. First Stages in Machine Development, p. 33.

- ^ İyi, Michie & Timms 1945, 31 Mr Newnam's Section: 31A, Growth, p. 276.

- ^ Good 2006, s. 215.

- ^ The Double-Delta Attack, alındı 27 Haziran 2018

- ^ İyi, Michie & Timms 1945, 44 Hand Statistical Methods: Setting - Statistical pp. 321–322.

- ^ Budiansky 2006, s. 58–59.

- ^ For this reason Tutte's 1 + 2 method is sometimes called the "double delta" method.

- ^ Tutte 2006, s. 364.

- ^ a b Carter 2008, s. 16-17.

- ^ Bletchley Park National Code Centre: November 1943, alındı 21 Kasım 2012

- ^ İyi, Michie & Timms 1945, 15 Some Historical Notes: 15A. First Stages in Machine Development, (c) Heath Robinson p. 33.

- ^ Copeland 2006, s. 65.

- ^ İyi, Michie & Timms 1945, 37 Machine Setting Organisation: (b) Robinsons and Colossi p. 290.

- ^ İyi, Michie & Timms 1945, 52 Development of Robinson and Colossus: (b) Heath Robinson p. 328.

- ^ Fensom 2006, s. 300–301.

- ^ Çiçekler 2006, s. 80.

- ^ Çiçekler 1983, pp. 245-252.

- ^ Good & Michie 1992.

- ^ Çiçekler 1983, s. 247.

- ^ İyi, Michie & Timms 1945, 13 Machines: 13A Explanation of the Categories, (b) Copying Machines p. 25 and 13C Copying Machines p. 27.

- ^ İyi, Michie & Timms 1945, 56 Copying Machines pp. 367–379.

- ^ İyi, Michie & Timms 1945, 53 Colossus: 53A Introduction, p. 333.

- ^ Hayward 2006, s. 291–292.

- ^ Michie 2006, s. 236.

- ^ Fensom 2006, s. 301–302.

- ^ İyi, Michie & Timms 1945, pp. 326 in 51 Introductory: (e) Electronic counters etc.

- ^ Küçük 1944, s. 107.

- ^ Küçük 1944, s. 23, 105.

- ^ Küçük 1944, s. 9.

- ^ Küçük 1944, s. 19.

- ^ a b Küçük 1944, s. 8.

- ^ Küçük 1944, s. 7.

- ^ İyi, Michie & Timms 1945, 23 Machine Setting: 23B The Choice of Runs, pp. 79,80.

- ^ Good 2006, s. 218.

- ^ Küçük 1944, s. 20.

- ^ Küçük 1944, s. 15.

- ^ Dan uyarlandı Küçük 1944, s. 5

Kaynakça

- BBC Timewatch (2011), Code Breakers: Bletchley Park's lost Heroes (video)

- Budiansky, Stephen (2006), Colossus, Codebreaking, and the Digital Age içinde Copeland 2006, s. 52–63

- Carter, Frank (2008), Codebreaking with the Colossus Computer, Bletchley Park Reports, 1 (New ed.), Bletchley Park Trust, ISBN 978-1-906723-00-2

- Churchhouse, Robert (2002), Kodlar ve Şifreler: Julius Caesar, Enigma ve İnternet, Cambridge: Cambridge University Press, ISBN 978-0-521-00890-7

- Copeland, B. Jack, ed. (2006), Colossus: Bletchley Park'ın Codbreaking Bilgisayarlarının Sırları, Oxford: Oxford University Press, ISBN 978-0-19-284055-4

- Copeland, B. Jack (2010), "Colossus: Breaking the German 'Tunny' Code at Bletchley Park. An Illustrated History", Rutherford Dergisi, 3

- Copeland, B. Jack (2012), Turing: Bilgi Çağının Öncüsü, Oxford: Oxford University Press, ISBN 978-0-19-963979-3

- Currie, Helen (2006), An ATS girl in the Testery içinde Copeland 2006, pp. 264–268

- Edgerley, Peter (2006), The Testery and the Breaking of Fish içinde Copeland 2006, pp. 269–277

- Erskine, Ralph; Smith, Michael, eds. (2011) [2001], Bletchley Park Codebreakers, Biteback Publishing Ltd, ISBN 978-1-84954-078-0 Güncellenmiş ve genişletilmiş sürümü Bu Günün Eylemi: Enigma Kodunun Kırılmasından Modern Bilgisayarın Doğuşuna Bantam Press 2001

- Fensom, Harry (2006), How Colossus was built and Operated içinde Copeland 2006, pp. 297–304

- Flowers, Thomas H. (1983), "Colossus'un Tasarımı", Bilişim Tarihinin Yıllıkları, 5 (3): 239–252, doi:10.1109 / MAHC.1983.10079, S2CID 39816473

- Flowers, Thomas H. (2006), D-Day at Bletchley ve Devasa içinde Copeland 2006, pp. 78–83, 91–100

- Gannon, Paul (2007) [2006], Colossus: Bletchley Park'ın En Büyük SırrıAtlantik Kitapları ISBN 978-1-84354-331-2

- Aferin Jack; Michie, Donald; Timms, Geoffrey (1945), General Report on Tunny: With Emphasis on Statistical Methods, UK Public Record Office HW 25/4 and HW 25/5, archived from orijinal 17 Eylül 2010'da, alındı 15 Eylül 2010 That version is a facsimile copy, but there is a transcript of much of this document in '.pdf' format at: Satılık, Tony (2001), Part of the "General Report on Tunny", the Newmanry History, formatted by Tony Sale (PDF), alındı 20 Eylül 2010, and a web transcript of Part 1 at: Ellsbury, Graham, General Report on Tunny With Emphasis on Statistical Methods, alındı 3 Kasım 2010

- Aferin Jack; Michie, Donald (1992), I J Good and Donald Michie in conversation with David Kahn and Karen Frrankel, Computer History Museum (published 22 June 2012), alındı 19 Nisan 2013

- Aferin Jack (1993), Enigma ve Balık içinde Hinsley ve Stripp 1993, s. 149–166

- Aferin Jack (2006), From Hut 8 to the Newmanry içinde Copeland 2006, pp. 204–222

- Hükümet Kodu ve Cypher Okulu (1944), The Bletchley Park 1944 Cryptographic Dictionary formatted by Tony Sale (PDF), alındı 7 Ekim 2010

- Hayward, Gil (1993), Operation Tunny içinde Hinsley ve Stripp 1993, pp. 175–192

- Hayward, Gil (2006), The British Tunny Machine içinde Copeland 2006, pp. 291–296

- Hinsley, F.H.; Stripp, Alan, editörler. (1993) [1992], Codebreakers: Bletchley Park'ın iç hikayesi, Oxford: Oxford University Press, ISBN 978-0-19-280132-6

- Hinsley, F.H. (1993), Introduction: The influence of Ultra in the Second World War içinde Hinsley ve Stripp 1993, pp. 1–13

- McKay Sinclair (2010), The Secret Life of Bletchley Park: The WWII Codebreaking Centre and the men and women who worked there, Londra: Aurum Press, ISBN 978-1-84513-539-3

- Michie, Donald (2006), Codebreaking and Colossus içinde Copeland 2006, pp. 223–246

- Newman, Max (c. 1944), Appendix 7: Delta-chi Method içinde Copeland 2006, s. 386–390

- Roberts, Jerry (2006), "Major Tester's Section", Colossus: Bletchley Park'ın Codbreaking Bilgisayarlarının Sırları içinde Copeland 2006, pp. 249–259

- Roberts, Jerry (2009), My Top-Secret Codebreaking During World War II: The Last British Survivor of Bletchley Park's Testery (iTunes U) (video), University College London

- Küçük Albert W. (Aralık 1944), Özel Balık Raporu, Amerikan Ulusal Arşivi (NARA) Kolej Kampüsü Washington, alındı 7 Mart 2013

- Tutte, William T. (2006), Appendix 4: My Work at Bletchley Park içinde Copeland 2006, pp. 352–369

- Tutte, W. T. (19 Haziran 1998), Fish and I (PDF), alındı 7 Nisan 2012 Prof. Tutte tarafından düzenlenen konferansın transkripti Waterloo Üniversitesi

- Weierud, Frode (2006), Bletchley Park's Sturgeon—The Fish That Laid No Eggs içinde Copeland 2006, pp. 307–327

- Wylie, Shaun (2001), Breaking Tunny and the birth of Colossus içinde Erskine ve Smith 2011, pp. 283–304