İşin kanıtı - Proof of work

Bu makale olabilir gerek Temizlemek Wikipedia'yla tanışmak için kalite standartları. Spesifik sorun şudur: Doğrulama ve belgelere ihtiyaç var (Mayıs 2015) (Bu şablon mesajını nasıl ve ne zaman kaldıracağınızı öğrenin) |

İşin kanıtı (PoW) bir biçimdir kriptografik sıfır bilgi kanıtı hangi partide ( kanıtlayıcı) başkalarına kanıtlar ( doğrulayıcılar) belirli bir miktar hesaplama çabası bir amaç için harcanmıştır. Doğrulayıcılar daha sonra bu harcamayı minimum çabayla onaylayabilirler. Konsept tarafından icat edildi Cynthia Dwork ve Moni Naor 1993'te caydırmanın bir yolu olarak hizmet reddi saldırıları ve diğer hizmet suistimalleri istenmeyen e bir ağda, bir hizmet istemcisinden bir miktar çalışma gerektirerek, genellikle bir bilgisayarın işlem süresi anlamına gelir. "İşin kanıtı" terimi ilk olarak 1999 tarihli bir makalede icat edildi ve resmileştirildi. Markus Jakobsson ve Ari Juels.[1][2] İş kanıtı daha sonra popüler hale geldi Bitcoin için bir temel olarak uzlaşma izinsiz olarak blok zincirleri ve kripto para birimleri Madencilerin bloklar eklemek ve yeni para birimi basmak için rekabet ettiği, her madenci, ispatlanabilir şekilde harcadıkları hesaplama çabası miktarıyla orantılı bir başarı olasılığı yaşıyor. PoW ve PoS (Teminat Kanıtı ) en iyi bilinen iki fikir birliği mekanizmasıdır ve kripto para birimleri bağlamında da en yaygın olarak kullanılanlardır.[3]

İş kanıtı şemalarının temel bir özelliği asimetrisidir: iş, kanıtlayıcı veya talep eden tarafında orta derecede zor (ancak uygulanabilir), ancak doğrulayıcı veya hizmet sağlayıcı tarafından kontrol edilmesi kolay olmalıdır. Bu fikir aynı zamanda CPU maliyet işlevi olarak da bilinir. müşteri bulmacası hesaplamalı bulmaca veya CPU fiyatlandırma işlevi. Amaç olarak bir CAPTCHA, bir insanın hızlı bir şekilde çözmesi ve bir bilgisayar için çözmesi zor olması amaçlanmıştır.

Arka fon

Kullanılan popüler bir sistem Hashcash, bir iyi niyet belirteci olarak işin yapıldığını kanıtlamak için kısmi hash inversions kullanır. e-posta. Örneğin, aşağıdaki başlık yaklaşık 252 mesaj göndermek için karma hesaplamalar [email protected] 19 Ocak 2038'de:

X-Hashcash: 1: 52: 380119: [email protected] ::: 9B760005E92F0DAE

Tek bir hesaplama ile kontrol edilerek doğrulanır. SHA-1 damganın karması (başlık adını atlayın X-Hashcash: iki nokta üst üste ve onu izleyen '1' basamağına kadar olan herhangi bir boşluk miktarı dahil) 52 ikili sıfırla başlar, yani 13 onaltılık sıfır:[1]

0000000000000756af69e2ffbdb930261873cd71

PoW sistemlerinin spam sorunu gibi belirli bir hizmet reddi sorununu gerçekten çözüp çözemeyeceği tartışmaya tabidir;[4][5]Sistem, istenmeyen e-postaların gönderilmesini istenmeyen posta gönderenler için rahatsız edici bir şekilde verimsiz hale getirmeli, ancak aynı zamanda meşru kullanıcıların iletilerini göndermesine engel olmamalıdır. Başka bir deyişle, gerçek bir kullanıcı bir e-posta gönderirken herhangi bir güçlükle karşılaşmamalıdır, ancak bir e-posta spam göndereni aynı anda birçok e-posta göndermek için önemli miktarda bilgi işlem gücü harcamak zorunda kalacaktır. İş kanıtı sistemleri, diğer daha karmaşık şifreleme sistemleri tarafından ilkel olarak kullanılmaktadır. bitcoin Hashcash'e benzer bir sistem kullanır.

Varyantlar

İki tür çalışma kanıtı protokolü vardır.

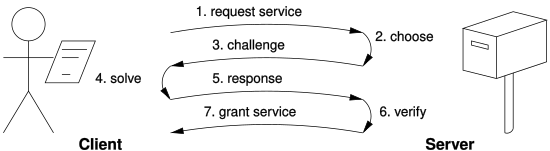

- Meydan okuma-yanıt protokoller, talep eden (istemci) ile sağlayıcı (sunucu) arasında doğrudan etkileşimli bir bağlantı olduğunu varsayar. Sağlayıcı, bir özelliği olan bir kümedeki bir öğe gibi bir sorgulamayı seçer, talep eden, geri gönderilen ve sağlayıcı tarafından kontrol edilen ilgili yanıtı kümede bulur. Zorluk, sağlayıcı tarafından yerinde seçildiği için, zorluğu mevcut yüküne göre uyarlanabilir. Sınama-yanıt protokolünün bilinen bir çözümü varsa (sağlayıcı tarafından seçilen) veya sınırlı bir arama alanında var olduğu biliniyorsa, talep eden tarafındaki çalışma sınırlandırılabilir.

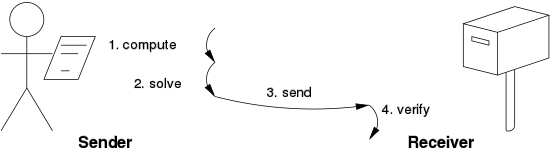

- Çözüm doğrulama protokoller böyle bir bağlantı varsaymaz: Sonuç olarak, talep eden tarafından bir çözüm aranmadan önce problem kendi kendine empoze edilmelidir ve sağlayıcı hem problem seçimini hem de bulunan çözümü kontrol etmelidir. Bu tür şemaların çoğu, aşağıdaki gibi sınırsız olasılıksal yinelemeli prosedürlerdir. Hashcash.

Bilinen çözüm protokolleri, sınırsız olasılıksal protokollere göre biraz daha düşük varyansa sahip olma eğilimindedir, çünkü bir dikdörtgen dağılım bir varyansından daha düşüktür Poisson Dağılımı (aynı anlamla).[daha fazla açıklama gerekli ] Varyansı azaltmak için genel bir teknik, çoklu örneklemlerin ortalaması daha düşük bir varyansa sahip olacağından, çoklu bağımsız alt zorluklar kullanmaktır.

Zaman kilidi bulmacası gibi sabit maliyetli işlevler de vardır.

Ayrıca, bu şemalar tarafından kullanılan temel işlevler şunlar olabilir:

- CPU'ya bağlı hesaplamanın işlemci hızında çalıştığı, zaman içinde büyük ölçüde değişen üst düzey sunucudan düşük kaliteli taşınabilir cihazlara kadar.[6]

- Belleğe bağlı[7][8][9][10] hesaplama hızının, performansının donanım gelişimine daha az duyarlı olması beklenen ana bellek erişimlerine (gecikme veya bant genişliği) bağlı olduğu yerlerde.

- Ağa bağlı[11] istemcinin birkaç hesaplama yapması, ancak son hizmet sağlayıcısını sorgulamadan önce uzak sunuculardan bazı belirteçleri toplaması gerekiyorsa. Bu anlamda, iş aslında talep eden tarafından gerçekleştirilmez, ancak gerekli jetonları elde etme gecikmesi nedeniyle yine de gecikmelere neden olur.

Son olarak, bazı PoW sistemleri kısayol Bir sırrı, tipik olarak özel bir anahtarı bilen katılımcıların ucuz PoW'lar oluşturmasına olanak tanıyan hesaplamalar. Buradaki mantık, posta listesi sahiplerinin yüksek bir maliyete neden olmadan her alıcı için pul üretebilmesidir. Böyle bir özelliğin istenip istenmediği, kullanım senaryosuna bağlıdır.

İş kanıtı işlevlerinin listesi

Bilinen çalışma kanıtı işlevlerinin listesi aşağıda verilmiştir:

- Tamsayı karekök modülo büyük bir asal[2][şüpheli ]

- Zayıflamış Fiat-Shamir imzalar[2]

- Pollard tarafından kırılan Ong – Schnorr – Shamir imzası[2]

- Kısmi hash ters çevirme[12][13][1] Bu makale bir iş kanıtı fikrini resmileştirir ve "bağımlı bir çalışma kanıtı fikrini" sunar. ekmek puding protokolü "," yeniden kullanılabilir çalışma kanıtı "(RPoW) sistemi.[14]

- Hash dizileri[15]

- Bulmacalar[16]

- Diffie – Hellman Tabanlı bulmaca[17]

- Orta[7]

- Mbound[8]

- Hokkaido[9]

- Guguklu Döngüsü[10]

- Merkle ağacı Tabanlı[18]

- Rehberli tur bulmaca protokolü[11]

E-para olarak yeniden kullanılabilir çalışma kanıtı

Bilgisayar uzmanı Hal Finney yeniden kullanılabilir çalışma kanıtından (RPoW) yararlanan bir sistem sağlayan iş kanıtı fikri üzerine inşa edilmiştir.[19]Çalışma kanıtlarını bazı pratik amaçlarla yeniden kullanılabilir hale getirme fikri 1999'da zaten oluşturulmuştu.[1] Finney'nin RPoW için amacı, Simge parası. Bir altın madeni paranın değerinin, onu yapmak için gereken ham altının değeriyle desteklendiği düşünüldüğü gibi, bir RPoW jetonunun değeri, bir PoW jetonunu 'basmak' için gereken gerçek dünya kaynaklarının değeriyle garanti edilir. Finney'nin RPoW versiyonunda PoW jetonu, Hashcash.

Bir web sitesi, hizmet karşılığında bir PoW belirteci talep edebilir. Kullanıcılardan bir PoW belirteci talep etmek, hizmetin anlamsız veya aşırı kullanımını engelleyerek, hizmetin bant genişliği gibi temel kaynakları, İnternet, hesaplama, disk alanı, elektrik ve idari ek yük.

Finney'nin RPoW sistemi, onları oluşturmak için gereken işi tekrar etmeden rastgele token değişimine izin verme açısından PoW sisteminden farklıydı. Birisi bir web sitesinde bir PoW jetonunu "harcadıktan" sonra, web sitesinin operatörü bu "harcanan" PoW jetonunu yeni, harcanmamış bir RPoW jetonuyla değiştirebilir ve bu daha sonra RPoW jetonlarını kabul etmek için benzer şekilde donatılmış bazı üçüncü taraf web sitelerinde harcanabilir. Bu, aksi takdirde bir PoW belirtecini 'basmak' için gereken kaynakları koruyacaktır. RPoW jetonunun sahtecilik önleme özelliği, uzaktan tasdik. Kullanılmış bir PoW veya RPoW jetonunu eşit değerde yeni bir jetonla değiştiren RPoW sunucusu, ilgilenen herhangi bir tarafın RPoW sunucusunda hangi yazılımın çalıştığını doğrulamasına izin vermek için uzaktan doğrulama kullanır. Finney'nin RPoW yazılımının kaynak kodu yayınlandığından beri ( BSD - lisans gibi), yeterince bilgili herhangi bir programcı, kodu inceleyerek, yazılımın (ve uzantı olarak RPoW sunucusunun) eşit değerde harcanmış bir belirteç karşılığında hiçbir zaman yeni bir belirteç vermediğini doğrulayabilir.

Finney'nin sistemi 2009 yılına kadar uygulanan tek RPoW sistemiydi; hiçbir zaman ekonomik olarak önemli bir kullanım görmedi.

RPoW, içinde depolanan özel anahtarlarla korunur. güvenilir platform modülü (TPM) TPM özel anahtarlarını tutan donanım ve üreticiler. Bir TPM üreticisinin anahtarını çalmak veya TPM yongasının kendisini inceleyerek anahtarı almak bu güvenceyi bozacaktır.

Bitcoin tipi çalışma kanıtı

2009 yılında Bitcoin ağ çevrimiçi oldu. Bitcoin bir çalışma kanıtıdır kripto para Finney'nin RPoW gibi, aynı zamanda Hashcash PoW. Ancak Bitcoin'de çift harcama koruması, RPoW tarafından kullanılan donanıma güvenilen bilgi işlem işlevi yerine madeni para transferlerini izlemek için merkezi olmayan bir P2P protokolü tarafından sağlanır. Bitcoin, hesaplama ile korunduğu için daha güvenilirdir. Bitcoin'ler, Hashcash iş kanıtı işlevi kullanılarak bireysel madenciler tarafından "çıkarılır" ve P2P bitcoin ağındaki merkezi olmayan düğümler tarafından doğrulanır.

Zorluk, düzenli aralıklarla ayarlanır. blok zamanı hedef zaman civarında.

Enerji tüketimi

Bitcoin'in yaratılmasından bu yana, çalışma kanıtı, eşler arası kripto para biriminin baskın tasarımı olmuştur. Madenciliğin enerji tüketimini inceleyen birçok çalışma var.[20] PoW mekanizması, önemli miktarda elektrik tüketen büyük miktarda bilgi işlem kaynağı gerektirir. Bitcoin'in enerji tüketimi tüm bir ülkeye enerji sağlayabilir.[3]

Bununla birlikte, kanıtın yerini alabilecek, ancak aşağıdaki gibi arzu edilen özelliklerini koruyan alternatif bir tasarım bilinmemektedir:[kaynak belirtilmeli ]

- izinsiz madencilik

- madeni paraların adil dağıtımı

- bilinen birçok saldırıya karşı güvenlik

- düşman bir ortamda yeni düğümlerin önyüklenebilirliği

- Başarılı bir saldırı veya ağ hatası karşısında bile zarif bir bozulma ve kurtarma

- taklit edilemez ve statik olarak doğrulanabilir maliyet

Ayrıca, iş kanıtı için uzman olmayan donanım kullanımı yapmak için birçok girişim olmuştur. Bununla birlikte, bu mümkün değildir, çünkü herhangi bir özel çalışma kanıtı işlevi donanımla optimize edilebilir veya istenebilir, çünkü uzman madencilik ekipmanı madencileri madencilik yaptıkları belirli ağa dahil ederek güvenliği artırır.

ASIC'ler ve madencilik havuzları

Bitcoin topluluğu içinde birlikte çalışan gruplar var maden havuzları.[21] Bazı madenciler kullanır uygulamaya özel entegre devreler PoW için (ASIC'ler).[22] Madencilik havuzlarına ve özel ASIC'lere yönelik bu eğilim, en yeni ASIC'lere, yakındaki ucuz enerji kaynaklarına veya diğer özel avantajlara erişim olmaksızın çoğu oyuncu için bazı kripto para birimlerinin madenciliğini ekonomik olarak imkansız hale getirdi.[23]

Bazı PoW'lar ASIC'e dirençli olduklarını iddia ediyorlar, yani bir ASIC'in bir GPU gibi emtia donanımı üzerinde sahip olabileceği verimlilik kazancını bir büyüklük sırasının altında olacak şekilde sınırlamak. ASIC direnci, madenciliği emtia donanımı üzerinde ekonomik olarak uygulanabilir tutma avantajına sahiptir, ancak aynı zamanda bir saldırganın, bir kripto para birimine karşı% 51'lik bir saldırı başlatmak için büyük miktarda uzmanlaşmamış emtia işleme gücüne erişimi kısaca kiralaması riskine de katkıda bulunur.[24]

Ayrıca bakınız

- Bitcoin

- Bitmessage

- Kripto para

- Yetki kanıtı

- Yanık kanıtı

- Kişilik kanıtı

- Uzay kanıtı

- Teminat kanıtı

- Geçen zamanın kanıtı

- Konsensüs (bilgisayar bilimi)

Notlar

- ^ Çoğu Unix sisteminde bu bir komutla doğrulanabilir:

echo -n 1: 52: 380119: [email protected] ::: 9B760005E92F0DAE | openssl sha1

Referanslar

- ^ a b c Jakobsson, Markus; Juels, Ari (1999). "Çalışma Kanıtları ve Ekmek Pudingi Protokolleri". Güvenli Bilgi Ağları: İletişim ve Multimedya Güvenliği. Kluwer Academic Publishers: 258–272. doi:10.1007/978-0-387-35568-9_18.

- ^ a b c d Dwork, Cynthia; Naor, Moni (1993). "İşleme Yoluyla Fiyatlandırma Veya Önemsiz Postayla Mücadele, Kriptolojideki Gelişmeler". CRYPTO'92: 740 Sayılı Bilgisayar Bilimleri Ders Notları. Springer: 139–147. doi:10.1007/3-540-48071-4_10.

- ^ a b "Kripto para birimleri ve blok zinciri" (PDF). Avrupa Parlementosu. Temmuz 2018. Alındı 29 Ekim 2020.

en iyi bilinen iki - ve kripto para birimleri bağlamında da en yaygın olarak kullanılan

- ^ Laurie, Ben; Clayton, Richard (Mayıs 2004). "İşin kanıtı işe yaramaz". Bilgi Güvenliği Ekonomisi Çalıştayı 2004.

- ^ Liu, Debin; Camp, L. Jean (Haziran 2006). "Çalışma Kanıtı işe yarayabilir - Bilgi Güvenliği Ekonomisi Beşinci Çalıştayı".

- ^ Apollo 11 bilgisayarı ne kadar güçlüydü?, farklı cihaz sınıflarının nasıl farklı işlem gücüne sahip olduğunu gösteren belirli bir karşılaştırma.

- ^ a b Abadi, Martin; Burrows, Mike; Manasse, Mark; Wobber, Ted (2005). "Orta derecede zor, belleğe bağlı işlevler". 5 (2): 299–327. Alıntı dergisi gerektirir

| günlük =(Yardım) - ^ a b Dwork, Cynthia; Goldberg, Andrew; Naor, Moni (2003). "Spam ile mücadele için belleğe bağlı işlevlerde". Kriptolojideki Gelişmeler: CRYPTO 2003. Bilgisayar Bilimlerinde Ders Notları. Springer. 2729: 426–444. doi:10.1007/978-3-540-45146-4_25. ISBN 978-3-540-40674-7.

- ^ a b Coelho, Fabien (2005). "İş protokollerinin kanıtı için üstel belleğe bağlı işlevler". Cryptology ePrint Arşivi, Rapor.

- ^ a b Tromp, John (2015). "Guguklu Döngüsü; belleğe bağlı bir grafik teorik çalışma kanıtı" (PDF). Finansal Kriptografi ve Veri Güvenliği: BITCOIN 2015. Bilgisayar Bilimlerinde Ders Notları. Springer. 8976: 49–62. doi:10.1007/978-3-662-48051-9_4. ISBN 978-3-662-48050-2.

- ^ a b Abliz, Mehmud; Znati, Taieb (Aralık 2009). "Hizmet Reddini Önlemeye Yönelik Kılavuzlu Tur Bulmacası". Yıllık Bilgisayar Güvenliği Uygulamaları Konferansı (ACSAC) 2009 Bildirileri. Honolulu, HI: 279–288. CiteSeerX 10.1.1.597.6304. doi:10.1109 / ACSAC.2009.33. ISBN 978-1-4244-5327-6. S2CID 14434713.

- ^ Geri, Adam. "HashCash". Popüler bir PoW sistemi. İlk olarak Mart 1997'de duyuruldu.

- ^ Gabber, Eran; Jakobsson, Markus; Matias, Yossi; Mayer, Alain J. (1998). "Önemsiz e-postayı güvenli sınıflandırma yoluyla kısıtlama" (PDF). Finansal Kriptografi: 198–213.

- ^ Wang, Xiao-Feng; Reiter, Michael (Mayıs 2003). "Bulmaca açık artırmalarıyla hizmet reddi saldırılarına karşı savunma" (PDF). IEEE Güvenlik ve Gizlilik Sempozyumu '03.

- ^ Franklin, Matthew K.; Malkhi, Dahlia (1997). "Hafif güvenlikli, denetlenebilir ölçüm". Finansal Kriptografi '97. Bilgisayar Bilimlerinde Ders Notları. 1318: 151–160. doi:10.1007/3-540-63594-7_75. ISBN 978-3-540-63594-9. Güncelleme sürümü 4 Mayıs 1998.

- ^ Juels, Ari; Brainard, John (1999). "İstemci bulmacaları: Bağlantı tükenme saldırılarına karşı kriptografik bir savunma". NDSS 99.

- ^ Waters, Brent; Juels, Ari; Halderman, John A .; Felten, Edward W. (2004). "DoS direnci için yeni müşteri bulmacası dış kaynak kullanma teknikleri" (PDF). 11. ACM Bilgisayar ve İletişim Güvenliği Konferansı.

- ^ Coelho, Fabien (2007). "Merkle ağaçlarına dayalı (neredeyse) sürekli çaba gerektiren bir çözüm doğrulama iş kanıtı protokolü". Cryptology ePrint Arşivi, Rapor.

- ^ "Yeniden Kullanılabilir Çalışma Kanıtları". Arşivlenen orijinal 22 Aralık 2007.

- ^ "Cambridge Bitcoin Elektrik Tüketim Endeksi". Cambridge Alternatif Finans Merkezi. Alındı 30 Eylül 2020.

- ^ Bitcoin madencilik havuzlarına genel bakış blockchain.info üzerinde

- ^ ASIC madencisi nedir digitaltrends.com'da

- ^ Vorick, David (13 Mayıs 2018). "Cryptocurrency Madenciliğinin Durumu".

- ^ Savva Shanaev, Arina Shuraeva, Mikhail Vasenin ve Maksim Kuznetsov (2019). "Cryptocurrency Değeri ve% 51 Saldırılar: Olay Çalışmalarından Kanıtlar". Alternatif Yatırımlar Dergisi. 22 (3): 65–77. doi:10.3905 / jai.2019.1.081. S2CID 211422987.CS1 Maint: yazar parametresini kullanır (bağlantı)

Dış bağlantılar

- Finney sistemi -de Wayback Makinesi (22 Aralık 2007'de arşivlenmiş)

- biraz altın Biraz altın. İş kanıtı işlevlerine ve bu işlevlerin kullanımıyla ortaya çıkan makine mimarisi sorununa dayanan eksiksiz bir para sistemini (üretim, depolama, tahlil ve transfer dahil) açıklar.