Token yüzük - Token ring

Token Yüzük bir bilgisayar ağı inşa etmek için kullanılan teknoloji yerel bölge ağları. Özel bir üç bayt kullanır çerçeve deniliyor jeton mantıklı bir şekilde dolaşan yüzük iş istasyonlarının veya sunucular. Bu jetonlu geçiş bir kanal erişim yöntemi tüm istasyonlar için adil erişim sağlamak ve çarpışmalar nın-nin çekişme tabanlı erişim yöntemleri.

Belirteç geçiren ağların daha önceki birkaç uygulaması vardı.[açıklama gerekli ]

Token Ring, IBM 1984'te ve 1989'da şu şekilde standartlaştırıldı: IEEE 802.5. Özellikle kurumsal ortamlarda başarılı bir teknolojiydi, ancak yavaş yavaş sonraki sürümleri tarafından gölgede bırakıldı. Ethernet.

Tarih

Çok çeşitli farklı yerel alan ağı teknolojiler 1970'lerin başında geliştirildi ve bunlardan biri Cambridge Yüzük, potansiyelini göstermişti jetonlu geçiş yüzük topoloji ve dünya çapındaki birçok ekip kendi uygulamaları üzerinde çalışmaya başladı. Şurada IBM Zurich Araştırma Laboratuvarı Özellikle Werner Bux ve Hans Müller, IBM'in Token Ring teknolojisinin tasarımı ve geliştirilmesi üzerinde çalıştılar.[1] erken çalışırken MIT[2] yol açtı Proteon 1981'de 10 Mbit / s ProNet-10 Token Ring ağı - aynı yıl iş istasyonu SATICI Apollo Bilgisayar 75 ohm üzerinde çalışan tescilli 12 Mbit / sn Apollo Token Ring (ATR) ağını tanıttı RG-6U koaksiyel kablolama.[3] Proteon daha sonra blendajsız bükümlü çift kablo üzerinde çalışan 16 Mbit / s versiyonunu geliştirdi.

IBM, 15 Ekim 1985'te kendi tescilli Token Ring ürününü piyasaya sürdü.[4] 4'te koştuMbit / sn ve IBM PC'lerden, orta ölçekli bilgisayarlardan ve ana bilgisayarlardan bağlanmak mümkündü. Uygun bir yıldız kablolu fiziksel topoloji kullandı ve korumalı bükümlü çift kablolama üzerinden geçti. Kısa bir süre sonra (ANSI) / IEEE standardı 802.5'in temeli oldu.[5]

Bu süre zarfında IBM, Token Ring LAN'larının Ethernet özellikle yük altında[6] ancak bu iddialar hararetle tartışıldı.[7]

1988'de daha hızlı olan 16 Mbit / s Token Ring, 802.5 çalışma grubu tarafından standartlaştırıldı,[8] ve Token Ring'in varlığının azalması sırasında 100 Mbit / s'ye bir artış standartlaştırıldı ve pazarlandı. Ancak hiçbir zaman yaygın olarak kullanılmadı,[9] ve 2001 yılında 1000 Mbit / s standardı onaylanırken, pazara hiçbir ürün getirilmedi[10] ve standartlar faaliyeti durma noktasına geldi Hızlı internet ve Gigabit Ethernet yerel ağ pazarına hakim oldu.

Wake On LAN ile 100 Mbit / s IBM Token Ring Yönetim Adaptörü. Hem UTP (RJ45) hem de STP (IBM Data Connector) arabirimleri mevcuttur.

Token Ring ağında kullanım için birden fazla RJ45 bağlantı noktası içeren bir LANStreamer dahil olmak üzere çeşitli tam uzunlukta Micro Channel Token Ring kartları.

Şunlardan farklı arabirimlere sahip Token Ring Ağ Arabirim Kartları (NIC'ler): ISA, PCI ve MicroChannel

Madge 4 / 16Mbit / s TokenRing ISA NIC

Birçok Kişisel Sistem / 2 makinede belirgin bir şekilde kurulmuş olan bir dizi 16/4 erken Mikro Kanal Token Halka kartı.

Ethernet ile Karşılaştırma

Ethernet ve Token Ring'in bazı önemli farklılıkları vardır:

- Token Ring erişimi, Ethernet'in çekişme tabanlı ile karşılaştırıldığında daha belirleyicidir CSMA / CD

- Ethernet, iki ağ arabirim kartı arasında doğrudan kablo bağlantısını bir çapraz kablo veya aracılığıyla otomatik algılama destekleniyorsa. Token Ring bu özelliği doğası gereği desteklemez ve doğrudan kablo bağlantısı kurulumunda çalışmak için ek yazılım ve donanım gerektirir.[11]

- Token Ring, arıza süresini azaltmak için tek kullanımlık bir jeton ve erken jeton serbest bırakma kullanımıyla çarpışmayı ortadan kaldırır. Ethernet, çarpışmayı azaltır operatör algılama çoklu erişim ve bir zeki kullanarak değiştirmek; gibi ilkel Ethernet cihazları hub'lar trafiğin körü körüne tekrarlanması nedeniyle çarpışmaları hızlandırabilir.[12]

- Token Ring ağ arabirim kartları, otomatik hız algılama, yönlendirme için gereken tüm zekayı içerir ve güç olmadan çalışan birçok Çok Duraklı Erişim Biriminde (MAU'lar) kendilerini çalıştırabilirler (çoğu MAU bu şekilde çalışır, yalnızca bir güç kaynağı gerektirir) LED'ler ). Ethernet ağ arabirim kartları teorik olarak bir dereceye kadar pasif bir hub üzerinde çalışabilir, ancak büyük bir LAN olarak çalışmaz ve çarpışma sorunu hala mevcuttur.[13]

- Token Ring, belirli düğümlerin jeton üzerinde önceliğe sahip olabileceği 'erişim önceliğini' kullanır. Anahtarlanmamış Ethernet, tüm düğümler trafik için eşit yarışmaya sahip olduğundan erişim öncelikli bir sistem için provizyona sahip değildir.

- Birden çok özdeş MAC adresleri Token Ring'de desteklenmektedir ( S / 390 ana çerçeveler).[9] Anahtarlı Ethernet, yineleme olmadan yinelenen MAC adreslerini destekleyemez.[14]

- Token Ring, Ethernet'ten daha karmaşıktı ve her arabirim için özel bir işlemci ve lisanslı MAC / LLC ürün yazılımı gerektiriyordu. Aksine, Ethernet, MAC çipinde hem (daha basit) sabit yazılımı hem de daha düşük lisans maliyetini içeriyordu. Texas Instruments TMS380C16 MAC ve PHY'yi kullanan token Ring arayüzünün maliyeti, Intel 82586 MAC ve PHY kullanan bir Ethernet arayüzünün yaklaşık üç katıydı.[kaynak belirtilmeli ]

- Başlangıçta her iki ağ da pahalı kablo kullanıyordu, ancak bir kez Ethernet korumasız için standardize edildi bükülmüş çift ile 10BASE-T (Kedi 3 ) ve 100BASE-TX (Kedi 5 (e) ), belirgin bir avantajı vardı ve satışları önemli ölçüde arttı.

- Genel sistem maliyetlerini karşılaştırırken daha da önemli olan, Token Ring ile Ethernet için yönlendirici bağlantı noktalarının ve ağ kartlarının çok daha yüksek maliyetiydi. Ethernet anahtarlarının ortaya çıkışı bardağı taşıran son damla olabilir.[kaynak belirtilmeli ]

Operasyon

Token Ring LAN'daki istasyonlar mantıksal olarak organize edilmiş içinde halka topolojisi veriler bir zil istasyonundan diğerine sırayla iletilirken, bir kontrol jetonu halka kontrol eden erişim etrafında dolaşır. Benzer token geçiş mekanizmaları tarafından kullanılır ARCNET, jetonlu otobüs, 100VG-AnyLAN (802.12) ve FDDI ve bunlara göre teorik avantajları var CSMA / CD erken Ethernet.[15]

Token Ring ağı, bir yoklama sistemi tek bir sunucunun sıralara döngüsel bir sırayla hizmet sağladığı.[16]

Giriş kontrolu

Veri aktarım süreci şu şekildedir:

- Halka üzerinde sürekli boş bilgi çerçeveleri dolaşır.

- Bir bilgisayarın göndereceği bir mesaj olduğunda, belirteci ele geçirir. Bilgisayar daha sonra çerçeveyi gönderebilecektir.

- Çerçeve daha sonra birbirini takip eden her iş istasyonu tarafından incelenir. Kendini mesajın hedefi olarak tanımlayan iş istasyonu, onu çerçeveden kopyalar ve belirteci tekrar 0'a değiştirir.

- Çerçeve oluşturucuya geri döndüğünde, belirtecin 0 olarak değiştirildiğini ve mesajın kopyalanıp alındığını görür. Mesajı çerçeveden kaldırır.

- Çerçeve, göndereceği bir mesaj olduğunda bir iş istasyonu tarafından alınmaya hazır bir "boş" çerçeve olarak dolaşmaya devam eder.

Çok Noktalı Erişim Birimleri ve Kontrollü Erişim Birimleri

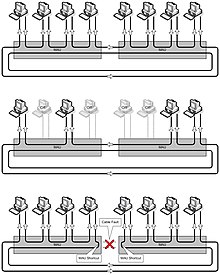

Fiziksel olarak, bir Token Ring ağı, bir star, ortada 'MAU'lar', her istasyona 'kollar' ve her biri içinden geçen döngü.[17]

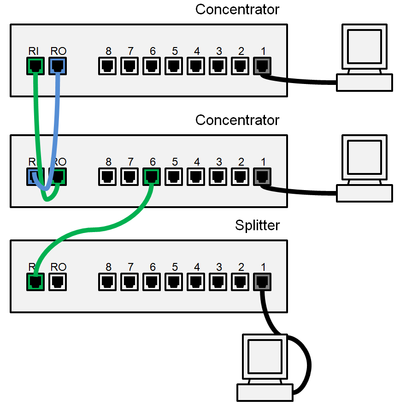

Bir MAU, bir hub veya bir anahtar şeklinde mevcut olabilir; Token Ring'de çarpışma olmadığı için birçok MAU, hub olarak üretildi. Token Ring çalışmasına rağmen LLC, paketleri yerel ağın ötesine iletmek için kaynak yönlendirmesini içerir. MAU'ların çoğu varsayılan olarak bir 'yoğunlaşma' konfigürasyonunda yapılandırılır, ancak daha sonraki MAU'lar ayrıca IBM 8226'da olduğu gibi yalnızca yoğunlaştırıcı değil, ayırıcı olarak işlev gören bir özelliği destekler.[18]

Daha sonra IBM, birden çok MAU modülünü destekleyebilen Kontrollü Erişim Birimlerini piyasaya sürdü. Lob Eklenti Modülü. CAU'lar, ölü bağlantı noktası durumunda alternatif yönlendirme, LAM'larla modüler konsantrasyon ve daha sonraki MAU'ların çoğu gibi çoklu arayüzler için Çift Halka Artıklık gibi özellikleri destekledi.[19] Bu, yönetilmeyen bir MAU hub'ından daha güvenilir bir kurulum ve uzaktan yönetim sağladı.

Kablolama ve arayüzler

Kablolama genellikle IBM "Type-1", ağır iki çift 150 Ohm'dur Korumalı kıvrımlı çift kablo. Bu, "IBM Kablolama Sistemi" için temel kablodur. yapısal kablolama IBM'in geniş çapta benimsenmesini umduğu sistem. Benzersiz hermafroditik konektörler, genellikle şu şekilde anılır IBM Veri Bağlayıcıları resmi yazı veya konuşma dilinde Boy George konektörler kullanılmış.[20] Konektörlerin oldukça büyük olması, en az 3 x 3 cm panel alanı gerektirmesi ve nispeten kırılgan olması dezavantajına sahiptir. Konektörlerin avantajları, cinsiyetsiz olmaları ve standart korumasız 8P8C'ye göre üstün korumaya sahip olmalarıdır. Bilgisayardaki konektörler genellikle DE-9 kadın.

Token Ring'in sonraki uygulamalarında, Kedi 4 kablolama da desteklendi, bu nedenle 8P8C ("RJ45") konektörleri hem MAU'larda, hem CAU'larda hem de NIC'lerde kullanıldı; Geriye dönük uyumluluk için hem 8P8C hem de DE-9 destekleyen ağ kartlarının çoğu ile.[17]

IBM 8228 Çok Noktalı Erişim Birimindeki IBM Veri Bağlayıcıları.

8P8C konektörleriyle kullanılmak üzere dönüştüren bir IBM Veri Bağlayıcısına takılan 8P8C "Ortam Filtreleri".

Teknik detaylar

Çerçeve türleri

Jeton

Hiçbir istasyon çerçeve göndermediğinde, özel bir belirteç çerçevesi döngüyü çevreler. Bu özel simge çerçevesi, veri göndermesi gereken bir istasyona varana kadar istasyondan istasyona tekrarlanır.

Belirteçler 3 bayt uzunluğundadır ve bir başlangıç sınırlayıcı, bir erişim denetimi baytı ve bir bitiş sınırlayıcısından oluşur.

| Sınırlayıcıyı Başlat | Giriş kontrolu | Bitiş Sınırlayıcı |

|---|---|---|

| 8 bit | 8 bit | 8 bit |

Çerçeveyi iptal et

Gönderen istasyon tarafından iletimi iptal etmek için kullanılır

| SD | ED |

|---|---|

| 8 bit | 8 bit |

Veri

Veri çerçeveleri, üst katman protokolleri için bilgi taşırken, komut çerçeveleri kontrol bilgilerini içerir ve üst katman protokolleri için nodata sahiptir. Bilgi alanının boyutuna bağlı olarak veri / komut çerçeveleri boyut olarak değişiklik gösterir.

| SD | AC | FC | DA | SA | LLC'den PDU (IEEE 802.2) | CRC | ED | FS |

|---|---|---|---|---|---|---|---|---|

| 8 bit | 8 bit | 8 bit | 48 bit | 48 bit | 4500x8 bit'e kadar | 32 bit | 8 bit | 8 bit |

- Başlangıç sınırlayıcı

- Çerçevenin başlangıcını belirten özel bir bit modelinden oluşur. En önemliden en az anlamlıya bitler J, K, 0, J, K, 0,0,0'dır. J ve K kod ihlalidir. Dan beri Manchester kodlaması kendi kendine saatlidir ve kodlanmış her bit 0 veya 1 için bir geçişe sahiptir, J ve K kodlamaları bunu ihlal eder ve donanım tarafından algılanacaktır. Çerçeve sınırlarını işaretlemek için hem Başlangıç Sınırlayıcı hem de Bitiş Sınırlayıcı alanları kullanılır.

| J | K | 0 | J | K | 0 | 0 | 0 |

|---|---|---|---|---|---|---|---|

| 1 bit | 1 bit | 1 bit | 1 bit | 1 bit | 1 bit | 1 bit | 1 bit |

- Giriş kontrolu

- Bu bayt alanı, en önemliden en önemsiz bit sırasına kadar şu bitlerden oluşur: P, P, P, T, M, R, R, R. P bitleri öncelikli bitlerdir, T, ayarlandığında bunun bir belirteç çerçevesi olduğunu belirten belirteç bitidir, M, bu çerçeveyi gördüğünde Aktif İzleme (AM) istasyonu tarafından ayarlanan monitör bitidir ve R bitleri rezerve edilir bitler.

| + | 0–2 bitleri | 3 | 4 | 5–7 | ||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 0 | Öncelik | Jeton | İzleme | Rezervasyon | ||||||||||||||||||||||||||||

- Çerçeve kontrolü

- Çerçeve içeriğinin veri bölümünü tanımlayan bitleri içeren ve çerçevenin veri veya kontrol bilgisi içerip içermediğini belirten bir baytlık alan. Kontrol çerçevelerinde bu bayt, kontrol bilgisinin türünü belirtir.

| + | 0–1 bitleri | Bit 2–7 | ||||||

|---|---|---|---|---|---|---|---|---|

| 0 | Çerçeve tipi | Kontrol Bitleri | ||||||

Çerçeve tipi - 01 LLC çerçeve IEEE 802.2'yi (veri) belirtir ve kontrol bitlerini göz ardı eder; 00 MAC çerçevesini gösterir ve kontrol bitleri tipini gösterir. MAC kontrol çerçevesi

- Varış noktası

- Hedefin fiziksel adresini belirtmek için kullanılan altı baytlık bir alan.

- Kaynak adresi

- Gönderen istasyonun fiziksel adresini içerir. Gönderen istasyon adaptörünün yerel olarak atanmış adresi (LAA) veya evrensel olarak atanmış adresi (UAA) olan altı baytlık bir alandır.

- Veri

- 0 veya daha fazla baytlık değişken uzunluk alanı, MAC yönetim verilerini veya üst katman bilgilerini içeren halka hızına bağlı olarak izin verilen maksimum boyut. Maksimum 4500 bayt uzunluk.

- Çerçeve kontrol sırası

- Alıcı tarafından çerçeve bütünlüğü doğrulaması için bir CRC'nin hesaplanmasını depolamak için kullanılan dört baytlık bir alan.

- Sınırlayıcı sona eriyor

- Başlangıç sınırlayıcısının karşılığı olan bu alan, çerçevenin sonunu işaretler ve en önemliden en az anlamlıya şu bitlerden oluşur: J, K, 1, J, K, 1, I, E. I, ara çerçeve biti ve E, hata bitidir.

| J | K | 1 | J | K | 1 | ben | E |

|---|---|---|---|---|---|---|---|

| 1 | 1 bit | 1 bit | 1 bit | 1 bit | 1 bit | 1 bit | 1 bit |

- Çerçeve durumu

- Çerçevenin amaçlanan alıcı tarafından tanınıp kopyalanmadığına ilişkin ilkel bir onay şeması olarak kullanılan bir baytlık alan.

| Bir | C | 0 | 0 | Bir | C | 0 | 0 |

|---|---|---|---|---|---|---|---|

| 1 bit | 1 bit | 1 bit | 1 bit | 1 bit | 1 bit | 1 bit | 1 bit |

Bir = 1, Adres tanındıC = 1, Çerçeve kopyalandı

Aktif ve yedek monitörler

Token Ring ağındaki her istasyon ya aktif bir monitör (AM) ya da bekleme izleme (SM) istasyonudur. Bir zil sesi üzerinde aynı anda yalnızca bir aktif monitör olabilir. Aktif monitör bir seçim yoluyla seçilir veya çekişmeyi izlemek süreç.

İzleme çekişme süreci, aşağıdakiler meydana geldiğinde başlatılır:

- halkada bir sinyal kaybı tespit edildi.

- aktif bir izleme istasyonu, halkadaki diğer istasyonlar tarafından algılanmaz.

- Bir istasyonun son 7 saniye içinde bir simge çerçevesi görmemesi durumunda olduğu gibi, bir uç istasyondaki belirli bir zamanlayıcının süresi dolar.

Yukarıdaki koşullardan herhangi biri gerçekleştiğinde ve bir istasyon yeni bir monitöre ihtiyaç duyulduğuna karar verdiğinde, yeni monitör olmak istediğini bildiren bir "talep belirteci" çerçevesi iletecektir. Bu belirteç gönderene geri dönerse, monitör haline gelmesinde sorun yoktur. Başka bir istasyon aynı anda monitör olmaya çalışırsa, en yüksek istasyona sahip istasyon Mac Adresi seçim sürecini kazanacak. Diğer her istasyon bir bekleme monitörü haline gelir. Tüm istasyonlar, gerekirse aktif bir izleme istasyonu haline gelebilmelidir.

Aktif monitör, bir dizi halka yönetim işlevini gerçekleştirir. İlk işlev, tel üzerindeki istasyonlar için sinyalin senkronizasyonunu sağlamak için halka için ana saat olarak çalışmaktır. AM'nin diğer bir işlevi, jetonun dolaşması için halkada her zaman yeterli arabelleğe alma olmasını sağlamak için halkaya 24 bitlik bir gecikme eklemektir. AM'nin üçüncü bir işlevi, iletilen herhangi bir çerçeve olmadığında tam olarak bir belirtecin dolaşmasını sağlamak ve kırık bir halkayı tespit etmektir. Son olarak AM, dolaşımdaki çerçeveleri halkadan çıkarmaktan sorumludur.

Jeton ekleme işlemi

Token Ring istasyonları, halka ağına katılmalarına izin verilmeden önce 5 aşamalı bir halka ekleme sürecinden geçmelidir. Bu aşamalardan herhangi biri başarısız olursa, Token Ring istasyonu eklemek halkaya girdiğinde Token Ring sürücüsü bir hata bildirebilir.

- Aşama 0 (Lob Kontrolü) - Bir istasyon önce bir lob ortam kontrolü gerçekleştirir. Bir istasyon sarılmış MSAU'da bulunur ve alıcı çiftine geri dönecek olan iletim çifti aşağıya 2000 test çerçevesi gönderebilir. İstasyon, bu kareleri hatasız olarak alabildiğinden emin olmak için kontrol eder.

- Aşama 1 (Fiziksel Ekleme) - Bir istasyon daha sonra MSAU'ya röleyi açmak için 5 voltluk bir sinyal gönderir.

- Aşama 2 (Adres Doğrulama) - Daha sonra bir istasyon, Token Ring çerçevesinin hedef adres alanında kendi MAC adresiyle MAC çerçevelerini iletir. Çerçeve geri döndüğünde ve çerçeve durumundaki Adres Tanınan (AR) ve Çerçeve Kopyalandı (FC) bitleri 0'a ayarlanırsa (halihazırda halkadaki başka hiçbir istasyonun bu adresi kullanmadığını gösterir), istasyon periyodik olarak katılmalıdır. (her 7 saniyede bir) halka yoklama işlemi. Burası, istasyonların kendilerini MAC yönetim işlevlerinin bir parçası olarak ağ üzerinde tanımladığı yerdir.

- Aşama 3 (Halka ankete katılım) - Bir istasyon, En Yakın Aktif Yukarı Akım Komşusunun (NAUN) adresini öğrenir ve adresini en yakın alt komşusuna bildirerek halka haritasının oluşturulmasına yol açar. İstasyon, AR ve FC bitleri 0'a ayarlanmış bir AMP veya SMP çerçevesini alana kadar bekler. Bunu yaptığında, istasyon yeterli kaynak varsa, her iki biti (AR ve FC) 1'e çevirir ve iletim için bir SMP çerçevesini sıraya koyar . 18 saniye içinde böyle bir çerçeve alınmazsa, istasyon bir açma hatası bildirir ve halkadan çıkarır. İstasyon bir halka yoklamasına başarıyla katılırsa, yerleştirmenin son aşamasına geçer, başlatma talep eder.

- Aşama 4 (Başlatma İsteği) - Son olarak bir istasyon, yapılandırma bilgilerini almak için bir parametre sunucusuna özel bir istek gönderir. Bu çerçeve özel bir işlevsel adrese, tipik olarak yeni istasyonun bilmesi gereken zamanlayıcı ve zil numarası bilgilerini tutabilen bir Token Ring köprüsüne gönderilir.

İsteğe bağlı öncelik şeması

Bazı uygulamalarda, daha yüksek önceliğe sahip bir istasyonu belirleyebilmenin bir avantajı vardır. Token Ring, bu türden isteğe bağlı bir şema belirtir. CAN Bus, (otomotiv uygulamalarında yaygın olarak kullanılır) - ancak Ethernet kullanmaz.

Token Ring öncelikli MAC'de, 0-7 sekiz öncelik seviyesi kullanılır. İletmek isteyen istasyon, istasyonun talep edilen önceliğinden daha düşük veya buna eşit bir önceliğe sahip bir jeton veya veri çerçevesi aldığında, öncelik bitlerini istenen önceliğine ayarlar. İstasyon hemen iletim yapmaz; jeton, istasyona dönene kadar ortamın etrafında dolaşır. İstasyon, kendi veri çerçevesini gönderdikten ve aldıktan sonra, token önceliğini orijinal önceliğe düşürür.

Destekleyen cihazlar için aşağıdaki sekiz erişim önceliği ve trafik türü şunlardır: 802.1Q ve 802.1p:

| Öncelik bitleri | Trafik türü |

|---|---|

| x'000 ' | Normal veri trafiği |

| x'001 ' | Kullanılmamış |

| x'010 ' | Kullanılmamış |

| x'011 ' | Kullanılmamış |

| x'100 ' | Normal veri trafiği (diğer cihazlardan iletilen) |

| x'101 ' | Zaman duyarlılığı gereksinimleri ile gönderilen veriler |

| x'110 ' | Gerçek zamanlı hassasiyete sahip veriler (yani VoIP) |

| x'111 ' | İstasyon yönetimi |

Token Ring ve Ethernet Köprüleme

Token Ring ve Ethernet ağları için köprüleme çözümleri arasında AT&T StarWAN 10: 4 Köprüsü, IBM 9208 LAN Köprüsü ve Microcom LAN Köprüsü bulunuyor.[21] Alternatif bağlantı çözümleri, hem Ethernet hem de Token Ring arabirimlerini içeren IBM 2210-24M Multiprotocol Router gibi trafiği, protokolleri ve arabirimleri dinamik olarak filtrelemek için yapılandırılabilen bir yönlendirici içeriyordu.[22]

Ayrıca bakınız

Referanslar

- ^ "IEEE, Zürih LAN öncülerini onurlandırıyor", Zürih, İsviçre, 14 Nisan 2003

- ^ "MIT'de Erken Token Ring Çalışması", J. Noel Chiappa, ieeexplore.ieee.org

- ^ "Bilgisayar İletişimlerinin Tarihi 1968-1988", James Pelkey

- ^ "Yerel bölge ağları", InfoWorld 24 Mart 1986

- ^ IEEE Standartları: P802.5 Çalışma Grubu Alanı. Ieee802.org. Erişim tarihi: 2011-10-30.

- ^ "IEEE 802.3 Yerel Alan Ağı hususları", IBM belgesi GG22-9422-0

- ^ David R. Boggs; Jeffrey C. Mogul; Christopher A. Kent (1988). "Bir Ethernet'in ölçülen kapasitesi: mitler ve gerçekler" (PDF). ACM SIGCOMM Bilgisayar İletişim İncelemesi. 25 (1): 123–136. doi:10.1145/205447.205460. S2CID 52820607.

- ^ "YEREL ALAN AĞ İŞLETMESİNDE ETHERNET VE TOKEN HALKASI", URS VON BURG AND MARTIN KENNY, Industry and Innovation, Cilt 10, Sayı 4, 351–375, Aralık 2003

- ^ a b Jonathan İzliyor (2000). "Token Ring Çözümleri" (PDF). Redbooks.ibm.com. Arşivlenen orijinal (PDF) 2016-08-06 tarihinde.

IBM, yüksek hızlı Token Ring'i müşterilerinin çoğu için bir gereklilik olarak görmez ve bu nedenle, ürünlerinde 100 Mbps yüksek hızlı Token Ring uplink'leri sağlamama kararı alınmıştır ...

- ^ IEEE 802.5 etkinlikleri. Ieee802.org. Erişim tarihi: 2011-10-30.

- ^ Louis Ohland. "8228 Çok Noktalı Erişim Birimi". Ps-2.kev009.com. Alındı 2016-08-03.

- ^ "Bir Ethernet hub ile anahtar arasındaki fark nedir?". Alındı 10 Mayıs 2016.

- ^ "Pasif Ethernet Hub". Zen22142.zen.co.uk. Alındı 2016-08-03.

- ^ "ağ oluşturma - Aynı LAN üzerinde yinelenen MAC adresi mümkün mü?". Sunucu Hatası. 2013-01-03. Alındı 2016-08-03.

- ^ "Token Ring'i gerçekten kullanan var mı?", John Sheesley, 2 Nisan 2008, TechRepublic

- ^ Bux, W. (1989). "Token ring yerel alan ağları ve performansı". IEEE'nin tutanakları. 77 (2): 238. doi:10.1109/5.18625.

- ^ a b "Neden IBM'den satın almalı?" (PDF). Ps-2.kev009.com. Alındı 2016-08-03.

- ^ Louis Ohland. "8226". Ps-2.kev009.com. Alındı 2016-08-03.

- ^ "IBM 8230 Kontrollü erişim Birimi" (PDF). Public.dhe.ibm.com. Alındı 2016-08-03.

- ^ "Yerel Alan Ağları - Token Ring". Scottsnetworkclass.com. Alındı 2013-06-15.

- ^ "Ağ Dünyası". Books.google.ca. IDG Network World Inc. 1991-06-03. s. 56. Alındı 2016-08-03.

- ^ "SG244446" (PDF). Ps-2.kev009.com. Alındı 2016-08-03.

- Genel

- Castelli, Matthew (2002). Ağ Danışmanları El Kitabı. Cisco Basın. ISBN 978-1-58705-039-8.

- Gallo, Michael; Hancock, William M. (2001). Ağ Açıklandı. Dijital Basın. ISBN 978-1-55558-252-4.