Simon (şifre) - Simon (cipher)

tarafsızlık bu makalenin tartışmalı. (Haziran 2018) (Bu şablon mesajını nasıl ve ne zaman kaldıracağınızı öğrenin) |

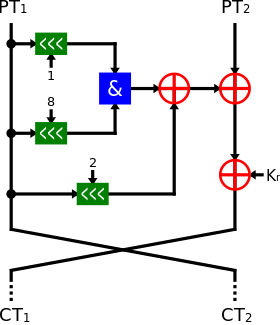

Bir tur Simon | |

| Genel | |

|---|---|

| Tasarımcılar | Ray Beaulieu, Douglas Shors, Jason Smith, Stefan Treatman-Clark, Bryan Weeks, Louis Wingers NSA |

| İlk yayınlandı | 2013[1] |

| İle ilgili | Zerre |

| Şifre ayrıntısı | |

| Anahtar boyutları | 64, 72, 96, 128, 144, 192 veya 256 bit |

| Blok boyutları | 32, 48, 64, 96 veya 128 bit |

| Yapısı | Dengeli Feistel ağı |

| Mermi | 32, 36, 42, 44, 52, 54, 68, 69 veya 72 (blok ve anahtar boyutuna bağlı olarak) |

| Hız | 7.5 cpb (21.6 olmadan SSE ) Intel Xeon 5640 (Simon128 / 128) üzerinde |

| En iyi halk kriptanaliz | |

| Diferansiyel kriptanaliz Simon128 / 128'in 46 mermisini 2 ile kırabilir125.6 veri, 240.6 bayt bellek ve 2'nin zaman karmaşıklığı125.7 0.632 başarı oranı ile.[2][3][4] | |

Simon hafif bir ailedir blok şifreleri tarafından halka açık Ulusal Güvenlik Ajansı (NSA) Haziran 2013'te.[5][1] Simon, donanım uygulamalarında performans için optimize edildi, kardeş algoritması ise Zerre, yazılım uygulamaları için optimize edilmiştir.[6][7]

NSA, 2011 yılında Simon ve Speck şifreleri üzerinde çalışmaya başladı. Teşkilat, ABD federal hükümetindeki bazı kurumların, çeşitli koleksiyonlarda iyi işleyecek bir şifreye ihtiyaç duyacağını tahmin etti. Nesnelerin interneti kabul edilebilir bir güvenlik seviyesini korurken cihazlar.[8]

Şifrenin açıklaması

Simon blok şifresi dengeli bir Feistel şifresi bir ile n-bit kelime ve bu nedenle blok uzunluğu 2'dirn. Anahtar uzunluğu şunun katıdır n 2, 3 veya 4 ile, bu değer m. Bu nedenle, bir Simon şifreleme uygulaması Simon2 olarak belirtilir.n/nm. Örneğin, Simon64 / 128, 64 bitlik düz metin bloğu (n = 32) 128 bitlik bir anahtar kullanır.[1] Şifrenin blok bileşeni, Simon uygulamaları arasında tek tiptir; ancak, anahtar üretme mantığı 2, 3 veya 4 anahtarın uygulanmasına bağlıdır.

Simon, aşağıdaki blok boyutları, anahtar boyutları ve tur sayısı kombinasyonlarını destekler:[1]

| Blok boyutu (bit) | Anahtar boyutu (bit) | Mermi |

|---|---|---|

| 32 | 64 | 32 |

| 48 | 72 | 36 |

| 96 | 36 | |

| 64 | 96 | 42 |

| 128 | 44 | |

| 96 | 96 | 52 |

| 144 | 54 | |

| 128 | 128 | 68 |

| 192 | 69 | |

| 256 | 72 |

Temel programın açıklaması

İzin Vermek sola not et dairesel vardiya tarafından bitler.

Anahtar program matematiksel olarak şu şekilde tanımlanmıştır:

Anahtar program yapısı dengeli olabilir veya olmayabilir. Anahtar kelime sayısı anahtar genişletmenin yapısını belirlemek için kullanılır ve sonuçta toplam bit genişliği . Anahtar kelime genişletmesi bir sağa kayma, XOR ve sabit bir diziden oluşur, . bit, tur başına bir kez anahtar kelimenin en alt biti üzerinde çalışır[7].

Sabit dizinin açıklaması

Sabit sıra, , bir Doğrusal Geri Bildirim Kaydırma Kaydı (LFSR ). Bit sabitlerinin mantıksal dizisi, anahtarın değeri ve blok boyutları tarafından belirlenir. LFSR, 5 bitlik bir alan tarafından oluşturulur. Sabit bit, anahtar programa anahtara bağlı olmayan entropi eklemek için en düşük bitte tur başına bir anahtar bloğu üzerinde çalışır. LFSR'nin her biri için farklı mantığı vardır. sıra; ancak, başlangıç koşulu şifreleme için aynıdır. Şifre çözme için LFSR'nin başlangıç koşulu tura göre değişir.

| Sabit Sıra |

|---|

Kriptanaliz

Tasarımcılar Simon'un "hafif" bir şifre olmasına rağmen, standartlara kıyasla her blok ve anahtar boyutu için mümkün olan tam güvenliğe sahip olacak şekilde tasarlandığını iddia ediyor. seçili düz metin (EBM) ve seçilmiş şifreli metin (CCA) saldırılar. Karşı direnç ilgili anahtar saldırılar bu modeldeki saldırılar tipik kullanım durumlarıyla ilgili olmadığından daha az önemli olmasına rağmen, bir hedef olarak da belirtildi.[9]:2 Bölgedeki saldırılara direnmek için hiçbir çaba gösterilmedi. bilinen anahtar ayırt edici saldırı tasarımcılar da Simon'ı bir Özet fonksiyonu.[10]

2018 itibariyle, herhangi bir varyantın tam kapsamlı Simon'a başarılı bir saldırı bilinmemektedir. Simon ve Speck'e olan ilgiden dolayı, üzerlerinde yaklaşık 70 kriptanaliz makalesi yayınlandı.[9]:10 Tipik olduğu gibi yinelenen şifreler, azaltılmış raund varyantları başarıyla saldırıya uğradı. Standart saldırı modelinde (bilinmeyen anahtarla CPA / CCA) Simon'a yönelik yayınlanan en iyi saldırılar diferansiyel kriptanaliz saldırılar; bunlar, çoğu varyantın turlarının yaklaşık% 70-75'ini geçmesini sağlar, ancak bu en iyi saldırılar yalnızca marjinal olarak daha hızlıdır kaba kuvvet.[11][12][13][9]:12 Tasarım ekibi Simon'u tasarlarken farklı saldırıları sınırlayıcı saldırılar olarak gördüklerini, yani bunu en çok tur atlatan saldırı türünü; daha sonra tur sayısını benzer bir güvenlik marjı bırakacak şekilde ayarlarlar AES-128 yaklaşık% 30'da.[9]:12–13

| Varyant | Mermiler saldırıya uğradı | Zaman karmaşıklığı | Veri karmaşıklığı | Saldırı türü |

|---|---|---|---|---|

| Simon 128/256 | 53/72 (74%) | 2248 | 2127.6 | Doğrusal Gövde[11] |

| Simon 128/192 | 51/69 (74%) | 2184 | 2127.6 | Doğrusal Gövde[11] |

| Simon 128/128 | 49/68 (72%) | 2120 | 2127.6 | Doğrusal Gövde[11] |

| Simon96 / 144 | 38/54 (70%) | 2136 | 295.2 | Doğrusal Gövde[11] |

| Simon96 / 96 | 37/52 (71%) | 288 | 295.2 | Doğrusal Gövde[11] |

| Simon64 / 128 | 31/44 (70%) | 2120 | 263.5 | Doğrusal Gövde[11] |

| Simon64 / 96 | 30/42 (71%) | 288 | 263.5 | Doğrusal Gövde[11] |

| Simon 48/96 | 25/36 (69%) | 280 | 247.9 | Doğrusal Gövde[11] |

| Simon48 / 72 | 24/36 (67%) | 256 | 247.9 | Doğrusal Gövde[11] |

| Simon 32/64 | 24/32 (75%) | 263 | 232 | İntegral[12] |

Simon, çok küçük bir güvenlik marjına sahip olduğu için eleştirildi, yani daha muhafazakar şifrelere kıyasla en iyi saldırılar ile tam şifre arasında çok az tur ChaCha20.[14]Küçük güvenlik marjlarına sahip şifrelerin gelecekteki ilerlemelerle kırılma olasılığı daha yüksektir. kriptanaliz. Simon'ın tasarım ekibi, özellikle hafif cihazlarda gereksiz yere büyük güvenlik marjlarının gerçek dünyada bir maliyeti olduğuna, tasarım aşamasında kriptanalizin tur sayısının uygun şekilde ayarlanmasına izin verdiğine ve AES'in güvenlik marjını hedeflediklerine karşı çıkıyor.[9]:17

Simon, anahtar program. Tasarımcılar bunun bloğa dahil edildiğini belirtiyor kaymak ve rotasyonel kriptanaliz saldırılar.[9]:16 Yine de, rotasyonel-XOR kriptanalizi bulmak için kullanılmıştır. ayırt ediciler Speck gibi ilgili şifrelerin sınırlı yuvarlak sürümlerine karşı.[15] Yazarlar, standart anahtar kurtarma saldırılarını ayırt edici özelliklerine göre tanımlamasa da, Simon32 ve Simon48'deki en iyi ayırt edici özellikleri, kesin olarak bilinen anahtar ayırt edici saldırı modelinde zayıf anahtar sınıflar, en iyi ayırt edici ayırt edicilerden biraz daha fazla tur atlatır. Yazarlardan biri, araştırmasının kaynak kısıtlı olduğunu ve daha fazla turda rotasyonel-XOR ayırıcılarının muhtemelen mümkün olduğunu söyledi. Tasarımcılar ayrıca Simon'un bilinen anahtar ayırt edici saldırılara (şifrelerin gizliliğini doğrudan tehlikeye atmayan) direnecek şekilde tasarlanmadığını da belirtiyorlar.[10]:8

Tasarımcılar, NSA kriptanalizinin algoritmaların zayıf yönleri olmadığını ve güvenliğin anahtar uzunluklarıyla orantılı olduğunu belirttiler.[8]:2 Tasarım ekibi, kriptanalizinin Matsui algoritması ve SAT / SMT çözücüler gibi standart teknikleri kullanan doğrusal ve diferansiyel kriptanalizi içerdiğini söylüyor, ancak kullanılan tekniklerin tam listesi verilmemiştir.[9]:10 Simon'un tasarımcıları, şifrelerin NSA kriptanalizi hakkında daha fazla ayrıntı vermedikleri için eleştirildi.[16]

NSA, Simon128 / 256 ve Speck128 / 256'yı ABD Ulusal Güvenlik Sistemlerinde kullanılmak üzere onaylamıştır, ancak AES-256, kısıtlanmamış uygulamalar için hala tavsiye edilmektedir.[17]

Standardizasyon çabaları ve tartışmalar

Simon ve Speck'i standartlaştırmaya yönelik ilk girişimler karşılanamadı Uluslararası Standardizasyon Örgütü sürecin gerektirdiği süper çoğunluk ve şifreler kabul edilmedi.[18][16] ISO'nun Almanya, Japonya ve İsrail dahil olmak üzere birçok ülkeden uzman delegeleri, NSA'nın Simon'u standartlaştırma çabalarına karşı çıktılar ve Zerre şifreler, NSA'nın şifrelerdeki istismar edilebilir zayıflıklar bilgisiyle standardizasyonu için bastırdığına dair endişelere atıfta bulunuyor. Pozisyon, şifrelerdeki zayıflıkların kısmi kanıtlarına, yeni şifrelerin standartlaştırılmasına yönelik net bir ihtiyaç olmamasına ve NSA'nın arka kapıların oluşturulması ve tanıtılmasına önceki katılımına dayanıyordu. Dual_EC_DRBG kriptografik algoritma.[19]

Endişelere yanıt olarak, NSA, dünyanın önde gelen kriptograflarından bazılarının 70'den fazla güvenlik analizi belgesinin, NSA'nın algoritmaların güvenli olduğu sonucunu desteklediğini ve NSA, kendilerine veya başkalarına izin verecek herhangi bir kriptanalitik tekniğin farkında olmadığını doğruladığını belirtti. Simon veya Speck'ten yararlanın.

Şifreleri standartlaştırmaya yönelik ilk girişimler başarısız olduktan sonra, ISO Simon ve Speck'i diğer çalışma gruplarında standartlaştırdı. Ekim 2018 itibarıyla Simon ve Speck şifreleri, RFID hava arayüzü standardının, Uluslararası Standart ISO / 29167-21 (Simon için) ve Uluslararası Standart ISO / 29167-22'nin (Speck için) bir parçası olarak ISO tarafından standardize edilmiştir. ticari kuruluşlar tarafından kullanılabilir.

Ayrıca bakınız

Referanslar

- ^ a b c d The Simon and Speck Families Of Lightweight Block Ciphers (PDF). ePrint. Alındı 2016-06-16.

- ^ "Reduced-Round Simon'ın Diferansiyel ve Doğrusal Kriptanalizi". Alındı 2014-04-16.

- ^ Farzaneh Abed, Eik Listesi, Stefan Lucks, Jakob Wenzel (5 Mart 2014). Yuvarlak Azaltılmış Simon ve Speck'in Diferansiyel Kriptanalizi (PDF). FSE 2014. konferans slaytları.CS1 Maint: yazar parametresini kullanır (bağlantı)

- ^ Hoda Alkhzaimi, Martin Lauridsen (28 Ağu 2013). "SIMON Blok Şifreleme Ailesinin Kriptanalizi" (PDF). Alıntı dergisi gerektirir

| günlük =(Yardım)CS1 Maint: yazar parametresini kullanır (bağlantı) - ^ Schneier, Bruce. "SIMON ve SPECK: Yeni NSA Şifreleme Algoritmaları". Schneier on Security. Alındı 2013-07-17.

- ^ Claire Swedberg (17 Temmuz 2015). "NSA, RFID Aktarımlarının Güvenliğine Yardımcı Olmak İçin Blok Şifreler Sunuyor". RFID Dergisi.

- ^ a b Brian Degnan ve Gregory Durgin (10 Kasım 2017). "Simontool: Simon Cipher için Simülasyon Desteği". IEEE Radyo Frekansı Tanımlama Dergisi. 1 (2): 195–201. Bibcode:2017 IJRFI ... 1..195D. doi:10.1109 / JRFID.2017.2771216. S2CID 37476795.

- ^ a b Beaulieu, Ray; Shors, Douglas; Smith, Jason; Treatman-Clark, Stefan; Haftalar, Bryan; Kanat, Louis (2015-07-09). "Simon and Speck: Nesnelerin İnterneti için Blok Şifreleri" (PDF). Alındı 2017-11-23.

- ^ a b c d e f g "Simon and Speck'in tasarımı ve analizi üzerine notlar" (PDF). 2018-01-19. Alındı 2018-06-13.

- ^ a b Beaulieu, Ray; Shors, Douglas; Smith, Jason; Treatman-Clark, Stefan; Haftalar, Bryan; Wingers, Louis (2013-06-19). "Hafif Blok Şifrelerin SIMON ve SPECK Aileleri". Alındı 2016-09-20.

- ^ a b c d e f g h ben j Chen, Huaifeng; Wang, Xiaoyun (2018-01-19). "Dinamik Anahtar-tahmin Teknikleri ile Yuvarlak Azaltılmış SIMON'a Geliştirilmiş Doğrusal Gövde Saldırısı" (PDF). Alındı 2018-06-13.

- ^ a b Chu, Zhihui; Chen, Huaifeng; Xiaoyun, Wang; Dong, Xiaoyang; Li, Lu (2018-01-19). "Dinamik Anahtar Tahmin Teknikleri ile SIMON32 ve SIMON48'de Geliştirilmiş İntegral Saldırılar". Güvenlik ve İletişim Ağları. 2018: 5160237:1–5160237:11. doi:10.1155/2018/5160237.

- ^ Lee, HoChang; Kim, Seojin; Kang, HyungChul; Hong, Deukjo; Sung, Jaechul; Hong, Seokhie (Şubat 2018). "SAT Çözücü Kullanarak ARX Tabanlı Şifreleme için Diferansiyellerin Yaklaşık Olasılığını Hesaplama". Kore Bilgi Güvenliği ve Kriptoloji Enstitüsü Dergisi (Korece'de). 28 (1): 15–24. doi:10.13089 / JKIISC.2018.28.1.15.

- ^ Bernstein, Daniel J. [@hashbreaker] (2016-04-12). "NSA, Simon + Speck'in% 70'inin kırılmasının sorun olmadığını iddia ediyor" (Cıvıldamak). Alındı 2018-06-13 - üzerinden Twitter.

- ^ Liu, Yunwen; De Witte, Glenn; Ranea, Adrián; Ashur, Tomer (2017). "Reduced-round SPECK'in Rotasyonel-XOR Kriptanalizi" (PDF). Alındı 2018-06-13.

- ^ a b Ashur, Tomer. "[PATCH v2 0/5] kripto: Speck desteği".

- ^ Ulusal Güvenlik Teşkilatı (2016-11-18). "Bilgi Güvencesi İhtiyaçlarının Evrimini Destekleyecek Algoritmalar".

- ^ Speck ve Simon'ın ISO standardizasyonundan neden reddedildiğine dair bir bakış açısı

- ^ "Güvenmeyen ABD müttefikleri, casus teşkilatını şifreleme savaşında geri adım atmaya zorluyor". Reuters. 2017-09-21.