KeeLoq - KeeLoq

Bu makale için ek alıntılara ihtiyaç var doğrulama. (Ağustos 2007) (Bu şablon mesajını nasıl ve ne zaman kaldıracağınızı öğrenin) |

KeeLoq tescilli bir donanıma özeldir blok şifreleme kullanan doğrusal olmayan geribildirim kaydırma yazmacı (NLFSR). Tek yönlü komut aktarım protokolü Nanoteq (Pty) Ltd.'den Frederick Bruwer tarafından tasarlandı, kriptografik algoritma Pretoria Üniversitesi'nde Gideon Kuhn tarafından oluşturuldu ve silikon uygulaması Nanoteq Pty Ltd'de Willem Smit tarafından yapıldı (Güney Afrika ) 1980'lerin ortalarında. KeeLoq satıldı Microchip Technology Inc 1995'te 10 milyon dolara.[1] "kod atlama "NTQ105 / 106/115 / 125D / 129D, HCS101 / 2XX / 3XX / 4XX / 5XX ve MCS31X2 gibi kodlayıcılar ve kod çözücüler. KeeLoq, birçok uzaktan anahtarsız giriş sistemleri gibi şirketler tarafından Chrysler, Daewoo, Fiat, GM, Honda, Toyota, Volvo, Volkswagen Grubu, Clifford, Shurlok ve Jaguar.[2]

Açıklama

KeeLoq "kod atlamalı" kodlayıcılar, 32 bit üretmek için KeeLoq şifresiyle 0 dolu 32 bitlik bir bloğu şifreler "atlama kodu ". 32 bit başlatma vektörü doğrusal olarak eklenir (ÖZEL ) 32'ye en az önemli bitler of anahtar önce şifreleme ve sonra şifre çözme.

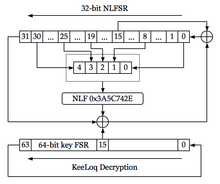

KeeLoq şifresi, 64-bit anahtarları kabul eder ve 528 tur için tek bitlik NLFSR'yi çalıştırarak 32-bit blokları şifreler. NLFSR geribildirim işlevi 0x3A5C742E veya

KeeLoq, şifreleme sırasında girişleri olarak NLFSR durumunun 1, 9, 20, 26 ve 31. bitlerini ve şifre çözme sırasında 0, 8, 19, 25 ve 30. bitleri kullanır. Çıktısı, NLFSR durumunun iki bitiyle (şifrelemede bit 0 ve 16 ve şifre çözmede bit 31 ve 15) ve bir anahtar bitiyle (şifrelemede anahtar durumunun bit 0'ı ve şifre çözmede anahtar durum) ve her turda NLFSR durumuna geri beslenir.

Saldırılar

Tekrar saldırı

Basit olması için, ayrı "kod atlama" uygulamaları genellikle kriptografik eşyalar veya zaman damgası. Bu, protokolü doğal olarak tekrar saldırıları: Örneğin, bir hırsız kodu yakalarken kanalı karıştırarak daha sonraki bir aşamada hala kullanılabilecek bir kod elde edebilir.[3] Bu tür bir "kod yakalayıcı"[4] teorik olarak ilginç olsa da, araba hırsızları tarafından yaygın olarak kullanıldığı görülmemektedir.[5]

Tarafından tasarlanan ve üretilen ucuz bir prototip cihazın ayrıntılı açıklaması Samy Kamkar Bu teknikten yararlanmak için 2015 yılında ortaya çıktı. Bir cüzdan büyüklüğündeki cihaz, daha sonra aracın kilidini açmak için kullanılacak tek bir anahtarsız giriş kodunu yakalamak için kilitli bir aracın üzerine veya yanına gizlenebilir. Cihaz, aracın kilidini açmak için gereken her iki denemeden de bu sinyalleri kaydederken, aracın sahibinin fobundan dönen kod sinyallerini almasını engellemek için bir sinyal bozucu sinyal iletir. Kaydedilen birinci kod, araca yalnızca sahibi ikinci denemeyi yaptığında iletilirken, kaydedilen ikinci kod ileride kullanılmak üzere tutulur.[6] İçin bir gösteri açıklandı DEF CON 23.[7]

Kriptanaliz

KeeLoq ilkti kriptolu Andrey Bogdanov tarafından kayma teknikleri ve verimli doğrusal yaklaşımlar. Nicolas Courtois KeeLoq'a kayan ve cebirsel yöntemler kullanarak saldırdı. Bogdanov ve Courtois'in saldırıları, basit uygulamalara karşı çok daha savunmasız görünen gerçek uygulamalar için herhangi bir tehdit oluşturmuyor. kaba kuvvet of anahtar boşluk bu, tüm kod atlama uygulamalarında azaltılmıştır. şifre bugüne kadar biliniyor. Bazı KeeLoq "kod yakalayıcıları", FPGA gerçek dünya uygulamalarındaki azaltılmış anahtar uzunluğu nedeniyle, KeeLoq tabanlı anahtarları yaklaşık iki hafta içinde kaba kuvvetle kırabilen cihazlar.[kaynak belirtilmeli ]

2007 yılında, KOZİK üniversitede grup Leuven, Belçika, (K.U.Leuven) meslektaşları ile işbirliği içinde İsrail sisteme karşı yeni bir saldırı buldu.[8]Araştırmacılar, 2006 yılında sızdırılan algoritmanın detaylarını kullanarak zayıflıkları analiz etmeye başladı. Anahtarın belirli bir modeldeki arabalarda ortak olan kısmını belirledikten sonra, anahtarın benzersiz parçaları, yalnızca anahtar ile araba arasında koklanan iletişimle kırılabilir.

1996'da kullanıma sunulan mikroçip[9] KeeLoq IC'lerin 60 bitlik bir tohum kullanan bir versiyonu. 60 bitlik bir tohum kullanılıyorsa, bir saldırgan, özel olarak ayrılmış bir paralelde yaklaşık 100 günlük işlem gerektirir. saldıran kaba kuvvet sistem bozulmadan önce makine.[10]

Yan kanal saldırıları

Mart 2008'de, Gömülü Güvenlik Başkanı araştırmacıları Ruhr Üniversitesi Bochum Almanya, bir tam mola KeeLoq RFID teknolojisine dayalı uzaktan anahtarsız giriş sistemleri.[11][12] Saldırıları, KeeLoq şifresine dayanan bilinen tüm araba ve bina erişim kontrol sistemlerinde çalışıyor.

Bochum ekibinin saldırısı, gizli kriptografi kurtarmaya izin veriyor anahtarlar hem alıcıya hem de uzaktan kumandaya yerleştirilmiştir. Şifreleme sırasında bir cihazın elektrik gücü tüketiminin ölçülmesine dayanır. Ne denir uygulanıyor yan kanal analizi güç izleme yöntemlerini kullanan araştırmacılar, alıcılardan üretici anahtarını çıkarabilir; bu, belirli bir üreticinin uzaktan kumandaları için geçerli anahtarlar oluşturmak için bir ana anahtar olarak kabul edilebilir. Anahtarın kurtarılması için bir PC'de yaklaşık 65536 seçilmiş şifresiz metin-şifreli metin çifti ve hesaplama günleri gerektiren yukarıda açıklanan kriptanalitik saldırının aksine, yan kanal saldırısı, sözde KeeLoq Kod Atlama moduna (a.k.a.) da uygulanabilir. yuvarlanan kod ) anahtarsız giriş sistemleri (arabalar, garajlar, binalar vb.) için yaygın olarak kullanılan.

Yan kanal analizinin en yıkıcı pratik sonucu, daha önce sistemin ana anahtarını öğrenmiş bir saldırganın, bu kodlayıcıdan 100 metreye kadar bir mesafeden yalnızca iki mesajı yakalayarak herhangi bir meşru kodlayıcıyı klonlayabildiği bir saldırıdır (330 ft). Diğer bir saldırı, alıcının dahili sayacının (garaj kapısı, araba kapısı vb.) Sıfırlanmasına izin verir, bu da meşru bir kullanıcının kapıyı açmasını imkansız hale getirir.[13]

Referanslar

- ^ ABD patenti 5517187, Bruwer, Frederick J .; Smit, Willem & Kuhn, Gideon J., "Mikroçipler ve aynısını içeren uzaktan kumanda cihazları", 1996-05-14'te yayınlanan, Microchip Technology Inc.

- ^ Bazı kanıtlar Chrysler gerçekten KeeLoq'u kullanır şurada bulunabilir (bu video).

- ^ Yazılım Tanımlı Radyo Kullanarak RF Uzaktan Güvenliğinin Analizi

- ^ http://www.microchip.com/stellent/idcplg?IdcService=SS_GET_PAGE&nodeId=2075¶m=en001022#P108_5361 "Bu tür iletimleri daha sonra yanıtlamak üzere kaydetmek için bir devre oluşturmak basit bir konudur. Böyle bir sistem, bir kod veya anahtar yakalayıcı olarak bilinir."

- ^ http://www.snopes.com/autos/techno/lockcode.asp

- ^ Thompson, Cadie (2015-08-06). "Bir bilgisayar korsanı, anahtarsız girişi olan birçok arabanın kilidini açabilen 30 dolarlık bir gadget yaptı". Tech Insider. Alındı 2015-08-11.

- ^ Kamkar, Samy (2015-08-07). "Saldırdığın Gibi Sür: Arabaları Kablosuz Olarak Çalmak İçin Yeni Saldırılar ve Araçlar". DEF CON 23. Alındı 2015-08-11.

- ^ Otomobil Nasıl Çalınır - KeeLoq'a Pratik Bir Saldırı

- ^ (Daha sonra Web arşiv yedeklemesinde olacaktır): 11 Aralık 1996 tarihli bir Microchip basın açıklaması Alıntı: "... HCS410 KEELOQ Kod Atlamalı Transponder ve Kodlayıcı ..."

- ^ Martin Novotny; Timo Kasper. "KeeLoq'un COPACOBANA ile Kriptanalizi" (PDF). SHARCS 2009 Konferansı: 159–164. Alıntı dergisi gerektirir

| günlük =(Yardım) - ^ KeeLoq erişim kontrol sisteminin tamamen kırılması

- ^ Thomas Eisenbarth; Timo Kasper; Amir Moradi; Christof Paar; Mahmoud Salmasizadeh; Mohammad T. Manzuri Shalmani (2008-02-29). "KeeLoq Kod Atlama Uygulamalarının Fiziksel Kriptanalizi" (PDF). Bochum Ruhr Üniversitesi, Almanya. Alındı 2009-03-22. Alıntı dergisi gerektirir

| günlük =(Yardım) - ^ Kasper, Timo (Kasım 2012). Yaygın Kablosuz Cihazların Güvenlik Analizi - Pratikte Fiziksel ve Protokol Saldırıları (PDF) (Doktora). Ruhr Üniversitesi Bochum, Almanya. Alındı 2015-08-11.

Dış bağlantılar

- Microchip KeeLoq sitesi

- Ultimate KeeLoq Teknolojisine Giriş

- HCSXXX Kodlayıcı Ailesi - Ürün Bilgileri

- Üstün KeeLoq Teknolojisi, Yeni Nesil Güvenlik - MCS3142 Çift KeeLoq Kodlayıcı İçeriyor

- "KeeLoq şifre çözme algoritması spesifikasyonu" (PDF). Arşivlendi (PDF) 2007-04-23 tarihinde orjinalinden.

- Ruptor tarafından C kaynak kodu

- Bogdanov, Andrey (31 Ağustos - 5 Eylül 2007), KeeLoq blok şifresinin kriptanalizi, Xining, Çin [1].

- N.T. Courtois ve G.V. Bard, 'KeeLoq'a Cebirsel ve Slayt Saldırıları'

- "KeeLoq tabanlı giriş sistemlerinin tamamen kırılmasıyla ilgili Bochum Üniversitesi / HGI basın açıklaması" (PDF).[kalıcı ölü bağlantı ]

- KeeLoq kod atlama uygulamalarının fiziksel kriptanalizi

- Garaj kapısı açıcısı